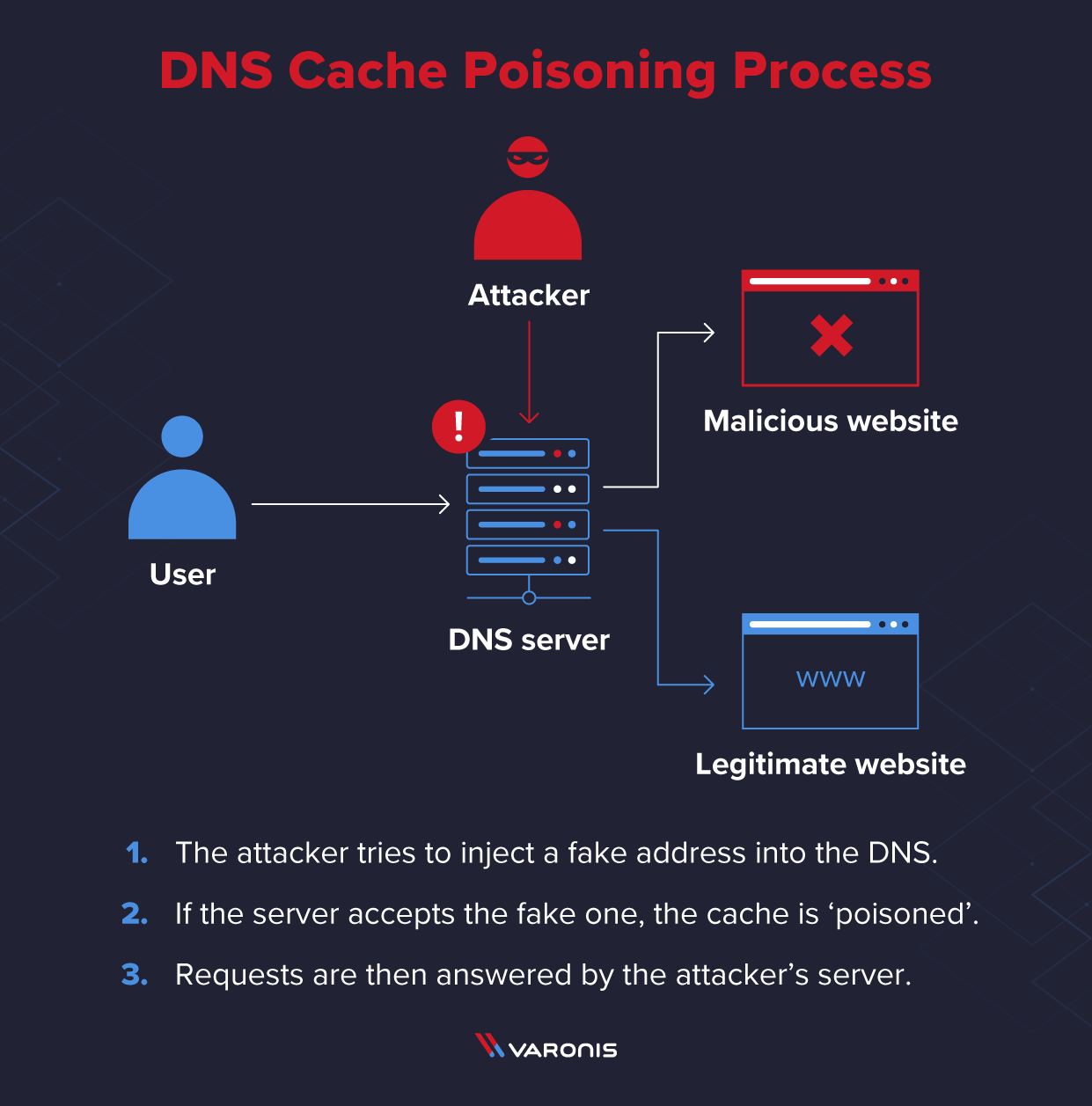

Bei einem DNS-Poisoning-Angriff ersetzt ein Hacker die Adresse einer gültigen Website durch einen Betrüger. Nach Abschluss kann dieser Hacker wertvolle Informationen wie Passwörter und Kontonummern stehlen. Oder der Hacker kann sich einfach weigern, die gefälschte Seite zu laden.

Wie wird DNS-Cache-Poisoning durchgeführt?

Angreifer können DNS-Caches vergiften, indem sie sich als DNS-Nameserver ausgeben, eine Anfrage an einen DNS-Resolver stellen und dann die Antwort fälschen, wenn der DNS-Resolver einen Nameserver abfragt. Dies ist möglich, weil DNS-Server UDP statt TCP verwenden und weil es derzeit keine Überprüfung für DNS-Informationen gibt.

Woher weiß ich, ob mein DNS vergiftet ist?

Ein plötzlicher Anstieg der DNS-Aktivität von einer einzelnen Quelle über eine einzelne Domäne weist auf einen potenziellen Birthday-Angriff hin. Eine Zunahme der DNS-Aktivität von einer einzelnen Quelle, die Ihren DNS-Server ohne Rekursion nach mehreren Domänennamen abfragt, weist auf einen Versuch hin, einen Eintrag zu finden, der für Poisoning verwendet werden kann.

Wie DNS angegriffen werden kann?

Der Angreifer korrumpiert einen DNS-Server, indem er eine legitime IP-Adresse im Cache des Servers durch eine Rogue-Adresse ersetzt, um den Datenverkehr auf eine bösartige Website umzuleiten, Informationen zu sammeln oder einen anderen Angriff zu initiieren. Cache-Poisoning wird auch als DNS-Poisoning bezeichnet.

Wie wird DNS-Cache-Poisoning durchgeführt?

Angreifer können DNS-Caches vergiften, indem sie sich als DNS-Nameserver ausgeben, eine Anfrage an einen DNS-Resolver stellen und dann die Antwort fälschen, wenn der DNS-Resolver einen Nameserver abfragt. Dies ist möglich, weil DNS-Server UDP statt TCP verwenden und weil es derzeit keine Überprüfung für DNS-Informationen gibt.

Woher weiß ich, ob mein DNS vergiftet ist?

Ein plötzlicher Anstieg der DNS-Aktivität von einer einzelnen Quelle über eine einzelne Domäne weist auf einen potenziellen Birthday-Angriff hin. Eine Erhöhung des DNSAktivität von einer einzelnen Quelle, die Ihren DNS-Server ohne Rekursion nach mehreren Domänennamen abfragt, deutet auf einen Versuch hin, einen Eintrag zu finden, der für Poisoning verwendet werden kann.

Warum verwenden Hacker DNS-Poisoning?

DNS-Poisoning ist eine Spoofing-Aktivität, bei der Hacker den ursprünglichen Datenverkehr auf eine betrügerische Website umleiten. DNS-Poisoning erleichtert den Zugriff auf vertrauliche Informationen auf einem Gerät oder im unterbrochenen Webverkehrsfluss.

Was ist DNS-Poisoning an einem Beispiel?

Woher weiß ich, ob mein DNS leckt?

Es gibt einfache Möglichkeiten, auf Lecks zu testen, wiederum mithilfe von Websites wie Hidester DNS Leak Test(Opens in a new window), DNSLeak.com(Opens in a new window) oder DNS Leak Test.com(Opens in a neues Fenster). Sie erhalten Ergebnisse, die Ihnen die IP-Adresse und den Eigentümer des von Ihnen verwendeten DNS-Servers mitteilen.

Was passiert, wenn DNS gehackt wird?

Bei einem DNS-Server-Hack wird Ihre Anfrage von einem DNS-Server unter der Kontrolle eines Hackers an das falsche Ziel umgeleitet. Dieser Angriff ist sogar noch raffinierter, denn sobald die Abfrage Ihr Gerät verlässt, haben Sie keinerlei Kontrolle über die Richtung Ihres Datenverkehrs.

Sind DNS-Angriffe illegal?

Ist DDoSing in den USA illegal? DDoSing ist eine illegale Cyberkriminalität in den Vereinigten Staaten. Ein DDoS-Angriff könnte nach dem Computer Fraud and Abuse Act (CFAA) als Bundesstraftat eingestuft werden. Auch die Nutzung von Booter-Diensten und Stressern verstößt gegen dieses Gesetz.

Welche Probleme kann DNS verursachen?

Wenn DNS nicht richtig funktioniert, können Sie keine mit dem Internet verbundenen Dienste wie Ihren Browser oder Ihre E-Mail verwenden, obwohl Ihr Computer oder Router eine funktionierende Internetverbindung anzeigt. Die Webseite kann eine Zeitüberschreitung aufweisen, Ihnen eine Fehlermeldung anzeigen oder sogar eine bestimmte „DNS-Fehler“-Meldung anzeigen.

Wird der DNS-Cache automatisch geleert?

Durch das Leeren von DNS werden alle IP-Adressen oder andere DNS-Einträge aus Ihrem Cache gelöscht. Dies kann helfen, Sicherheits-, Internetverbindungs- und andere Probleme zu lösen. Es ist wichtig zu verstehen, dass sich Ihr DNS-Cache von Zeit zu Zeit ohne Ihr Eingreifen selbst löscht.

Wie funktioniert ein DNS-Sinkhole?

DNS Sinkholing ist ein Mechanismus, der darauf abzielt, Benutzer zu schützen, indem DNS-Anforderungen abgefangen werden, die versuchen, eine Verbindung zu bekannten bösartigen oder unerwünschten Domänen herzustellen, und eine falsche oder besser gesagt kontrollierte IP-Adresse zurückgeben. Die kontrollierte IP-Adresse zeigt auf einen vom DNS-Sinkhole-Administrator definierten Sinkhole-Server.

Kommt DNS-Cache-Poisoning häufig vor?

DNS-Cache-Poisoning-Angriffe waren einst beliebt, können aber leicht vereitelt werden, indem die Nummer des Ports, der die Anfrage sendet, als Quellport bezeichnet wird, oder die Nummern anderer Standorte, die an der Kommunikation innerhalb und zwischen Netzwerken beteiligt sind, randomisiert werden.

Wie wird DNS-Cache-Poisoning durchgeführt?

Angreifer können DNS-Caches vergiften, indem sie sich als DNS-Nameserver ausgeben, eine Anfrage an einen DNS-Resolver stellen und dann die Antwort fälschen, wenn der DNS-Resolver einen Nameserver abfragt. Dies ist möglich, weil DNS-Server UDP statt TCP verwenden und weil es derzeit keine Überprüfung für DNS-Informationen gibt.

Woher weiß ich, ob mein DNS vergiftet ist?

Ein plötzlicher Anstieg der DNS-Aktivität von einer einzelnen Quelle über eine einzelne Domäne weist auf einen potenziellen Birthday-Angriff hin. Eine Zunahme der DNS-Aktivität von einer einzelnen Quelle, die Ihren DNS-Server ohne Rekursion nach mehreren Domänennamen abfragt, weist auf einen Versuch hin, einen Eintrag zu finden, der für Poisoning verwendet werden kann.

Verhindert VPN DNS-Hijacking?

Ja. Ein VPN hilft, DNS-Hijacking zu verhindern. Die meisten VPN-Dienste betreiben ihre eigenen DNS-Server und verhindern, dass Ihre DNS-Abfragen abgefangen werden. ExpressVPNführt auf jedem VPN-Server ein eigenes verschlüsseltes DNS aus, um Ihren Internetverkehr zu schützen.

Kann VPN DNS-Spoofing verhindern?

Anstatt Ihre Geräte mit dem lokalen Server Ihres Internetanbieters zu verbinden, stellt ein VPN eine Verbindung zu privaten DNS-Servern auf der ganzen Welt her, die Ende-zu-Ende-verschlüsselte Anfragen verwenden. Dadurch wird verhindert, dass Angreifer den Datenverkehr abfangen, und Sie werden mit DNS-Servern verbunden, die besser vor DNS-Spoofing geschützt sind.

Verhindert https DNS-Poisoning?

Mit HSTS können Sie Browser dazu zwingen, Ihre Website immer über HTTPS zu laden. Dies hilft Ihnen, eine DNS-Cache-Vergiftung auf eine wichtige Weise zu vermeiden: Ein Hacker, der eine gefälschte Version Ihrer Website erstellt, ist wahrscheinlich nicht in der Lage, ein vertrauenswürdiges SSL/TLS-Zertifikat für Ihre Domain zu erhalten.

Was ist der Unterschied zwischen ARP-Poisoning und DNS-Poisoning?

Während DNS-Poisoning IP-Adressen legitimer Sites vortäuscht und sich seine Wirkung über mehrere Netzwerke und Server ausbreiten kann, täuscht ARP-Poisoning physische Adressen (MAC-Adressen) innerhalb desselben Netzwerksegments (Subnetzes) vor.

Was ist der Unterschied zwischen DNS-Poisoning und Domain-Hijacking?

Meistens besteht DNS-Spoofing oder Cache-Poisoning lediglich darin, Ihre lokalen DNS-Cache-Werte mit gefälschten zu überschreiben, damit Sie auf eine bösartige Website umgeleitet werden können. Andererseits beinhaltet das DNS-Hijacking (auch bekannt als DNS-Umleitung) häufig Malware-Infektionen, um diesen wichtigen Systemdienst zu kapern.