DNS-Datenexfiltration ist eine Möglichkeit, Daten zwischen zwei Computern ohne direkte Verbindung auszutauschen. Die Daten werden über das DNS-Protokoll auf zwischengeschalteten DNS-Servern ausgetauscht. Während der Exfiltrationsphase stellt der Client eine DNS-Auflösungsanforderung an eine externe DNS-Serveradresse.

Warum wurde DNS als Mittel zum Exfiltrieren von Daten ausgewählt?

DNS wird häufig als Weg für die Datenexfiltration verwendet, da es nicht durch allgemeine Sicherheitskontrollen überprüft wird.

Was verursacht Datenexfiltration?

Neben Benutzern mit böswilligen Absichten können versehentliche Insider-Bedrohungen eine Hauptursache für die Datenexfiltration sein. Phishing-E-Mails und Social-Engineering-Angriffe sind nach wie vor bewährte Methoden für Hacker, um auf Unternehmensdaten zuzugreifen.

Wie verwenden Angreifer den DNS-Prozess, um Befehle zu inszenieren und Daten zu exfiltrieren?

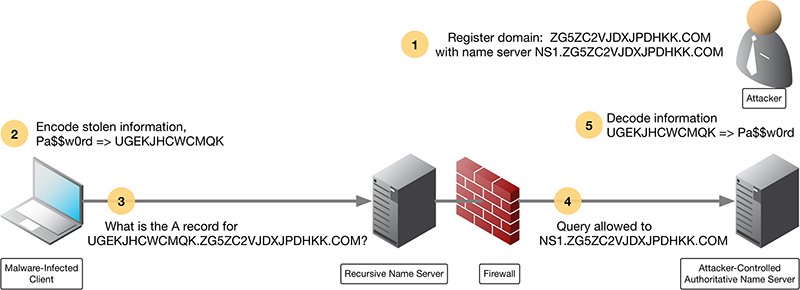

Der Angreifer verwendet einen Host, den er mit Malware infiziert hat, um nach der vom Angreifer kontrollierten Domäne abzufragen. Wenn der DNS-Resolver die Abfrage weiterleitet, erstellt er einen Tunnel vom Angreifer zu seinem Ziel, der es ihm ermöglicht, Daten abzurufen, den Host fernzusteuern oder anderweitig den nächsten Schritt in der Angriffskette zu unternehmen.

Wie funktioniert der DNS-Tunnel?

DNS-Tunneling nutzt das DNS-Protokoll aus, um Malware und andere Daten durch ein Client-Server-Modell zu tunneln. Der Angreifer registriert eine Domain, beispielsweise badsite.com. Der Nameserver der Domain zeigt auf den Server des Angreifers, auf dem ein Tunnel-Malware-Programm installiert ist.

Was ist DNS-Tunneling?

DNS-Tunneling beinhaltet den Missbrauch des zugrunde liegenden DNS-Protokolls. Anstatt DNS-Anforderungen und -Antworten zu verwenden, um legitime IP-Adresssuchen durchzuführen, verwendet Malware sie, um einen Befehls- und Kontrollkanal mit ihrem Handler zu implementieren. Die Flexibilität von DNS macht es zu einer guten Wahl für die Datenexfiltration; es hat jedoch seine Grenzen.

Was istExfiltrationserkennung?

Die Datenexfiltration ist eine Technik, die von böswilligen Akteuren verwendet wird, um sensible Daten gezielt zu kopieren und zu übertragen. Die Datenexfiltration kann aus der Ferne oder manuell erfolgen und kann äußerst schwierig zu erkennen sein, da sie häufig geschäftlich gerechtfertigtem (oder „normalem“) Netzwerkverkehr ähnelt.

Wie exfiltrieren Hacker Daten?

Sie könnten Daten entweder über physische Vektoren wie Flash-Laufwerke oder digitale Vektoren exfiltrieren, indem sie den Netzwerkverkehr zu Cloud-Speicherdiensten umleiten. Externe Bedrohungen – Cyberkriminelle bevorzugen externe Datenexfiltrationsmethoden, da diese Angriffe von überall auf der Welt aus gestartet werden können.

Wie wird Datenexfiltration erkannt?

Eine der Methoden zur Erkennung von Datenexfiltration sollte die Überwachung von E-Mails, DNS-Anfragen, Dateizugriffsanforderungen und illegalen Portverbindungen sein. Die Erkennung wird erleichtert, wenn Überwachungspanels und Warnungen gebildet werden. Logsign SIEM erkennt das abnormale Verhalten des Benutzers mithilfe eines Korrelationsmotors.

Wie DNS angegriffen werden kann?

Der Angreifer korrumpiert einen DNS-Server, indem er eine legitime IP-Adresse im Cache des Servers durch eine Rogue-Adresse ersetzt, um den Datenverkehr auf eine bösartige Website umzuleiten, Informationen zu sammeln oder einen anderen Angriff zu initiieren. Cache-Poisoning wird auch als DNS-Poisoning bezeichnet.

Welche Arten von Angriffen werden auf DNS Open verwendet?

DNS Open-Resolver sind auch anfällig für Cache Poisoning und können bei anderen Arten von DNS-Angriffen ausgenutzt werden, wie z. B. DNS-Tunneling, DNS-Hijack-Angriff, NXDOMAIN-Angriff, zufälliger Subdomain-Angriff und Phantom-Domain-Angriff.

Wie kann die Datenexfiltration verhindert werden?

Um das Risiko der Datenexfiltration zu verringern, müssen Organisationen Sicherheitsbewusstsein und Best Practices in ihre Kultur integrieren. Sie müssenBewerten Sie konsequent die Risiken jeder Interaktion mit Computernetzwerken, Geräten, Anwendungen, Daten und anderen Benutzern.

Wie überprüfe ich meine DNS-Exfiltration?

DNS-Tunneling stellt eine erhebliche Bedrohung dar und es gibt Methoden, um sie zu erkennen. DNS-Tunnel können durch die Analyse einer einzelnen DNS-Nutzlast oder durch Verkehrsanalysen wie die Analyse der Anzahl und Häufigkeit von Anfragen erkannt werden. Die Payload-Analyse wird verwendet, um böswillige Aktivitäten basierend auf einer einzigen Anfrage zu erkennen.

Wie schütze ich DNS-Tunneling?

Schutz vor DNS-Tunneling-Angriffen Sie können alle internen Clients so einstellen, dass sie ihre DNS-Anfragen (DNS-Abfragen) an einen internen DNS-Server richten. Auf diese Weise können Sie potenziell bösartige Domains herausfiltern.

Wie stoppe ich das DNS-Tunneling?

Präventionsmaßnahmen für DNS-Tunneling Um den Besitz von Daten zu vermeiden, muss ein Tool installiert werden, das die Ziele, die Daten extrahieren sollen, auf eine schwarze Liste setzt. Diese Aktivität muss regelmäßig durchgeführt werden. Eine DNS-Firewall sollte so konfiguriert und konzipiert sein, dass sie Eindringlinge schnell erkennt.

Wie werden Domains gekapert?

Wie werden Domänen entführt? Domain-Hijacking erfolgt durch illegalen Zugriff auf oder Ausnutzung einer häufigen Cybersicherheitslücke in einem Domainnamen-Registrar oder durch den Zugriff auf die E-Mail-Adresse des Domainnamen-Eigentümers und die anschließende Änderung des Passworts für den Domainnamen-Registrar des Eigentümers.

Was ist DNS-Trafficking?

Was ist ein DNS-Hijacking-/Umleitungsangriff? Domain Name Server (DNS)-Hijacking, auch DNS-Umleitung genannt, ist eine Art DNS-Angriff, bei dem DNS-Abfragen falsch aufgelöst werden, um Benutzer unerwartet auf bösartige Websites umzuleiten.

Sind exfiltrierte Daten illegal?

Viele Datenlecks sind das Ergebnis von Datenexfiltration oder der illegalen Übertragung von Daten von einem Gerätmit vertraulichen Informationen an Unbefugte.

Was ist der Zweck eines Exfiltrationsgrabens?

Einige Exfiltrationsgräben sind so konzipiert, dass sie das gesamte Regenwasser aus einem Einzugsgebiet zurückhalten, ohne dass ein anderer Abfluss als die Wiederauffüllung erfolgt; andere sind so konzipiert, dass sie den ersten Zoll Regenwasser zurückhalten, bevor der Überlauf mittels eines Abflussrohrs beginnt.

Welches der Folgenden ist ein Beispiel für Datenexfiltration?

Arten exfiltrierter Daten Benutzernamen, zugehörige Passwörter und andere Informationen zur Systemauthentifizierung. Informationen im Zusammenhang mit strategischen Entscheidungen. Kryptografische Schlüssel. Persönliche Finanzinformationen.

Was macht Ransomware?

Ransomware ist eine Malware, die entwickelt wurde, um einem Benutzer oder Unternehmen den Zugriff auf Dateien auf seinem Computer zu verweigern. Indem sie diese Dateien verschlüsseln und eine Lösegeldzahlung für den Entschlüsselungsschlüssel verlangen, bringen Cyberangreifer Organisationen in eine Position, in der die Zahlung des Lösegelds der einfachste und billigste Weg ist, um wieder Zugriff auf ihre Dateien zu erhalten.

Welcher der folgenden Dienste wird beim Datenexfiltrationsprozess in der Cloud Watch verwendet?

Antwort. AWS CloudTrail ist zusammen mit AWS Lambda der Service, der verwendet wird, um Datenexfiltration zu erkennen.