DNS-Tunneling ermöglicht es diesen Cyberkriminellen, Malware einzufügen oder gestohlene Informationen in DNS-Abfragen weiterzuleiten, wodurch ein verdeckter Kommunikationskanal entsteht, der die meisten Firewalls umgeht. Obwohl es quasi legitime Verwendungen von DNS-Tunneling gibt, sind viele Fälle von Tunneling böswillig.

Ist DNS-Tunneling ein Cyberangriff?

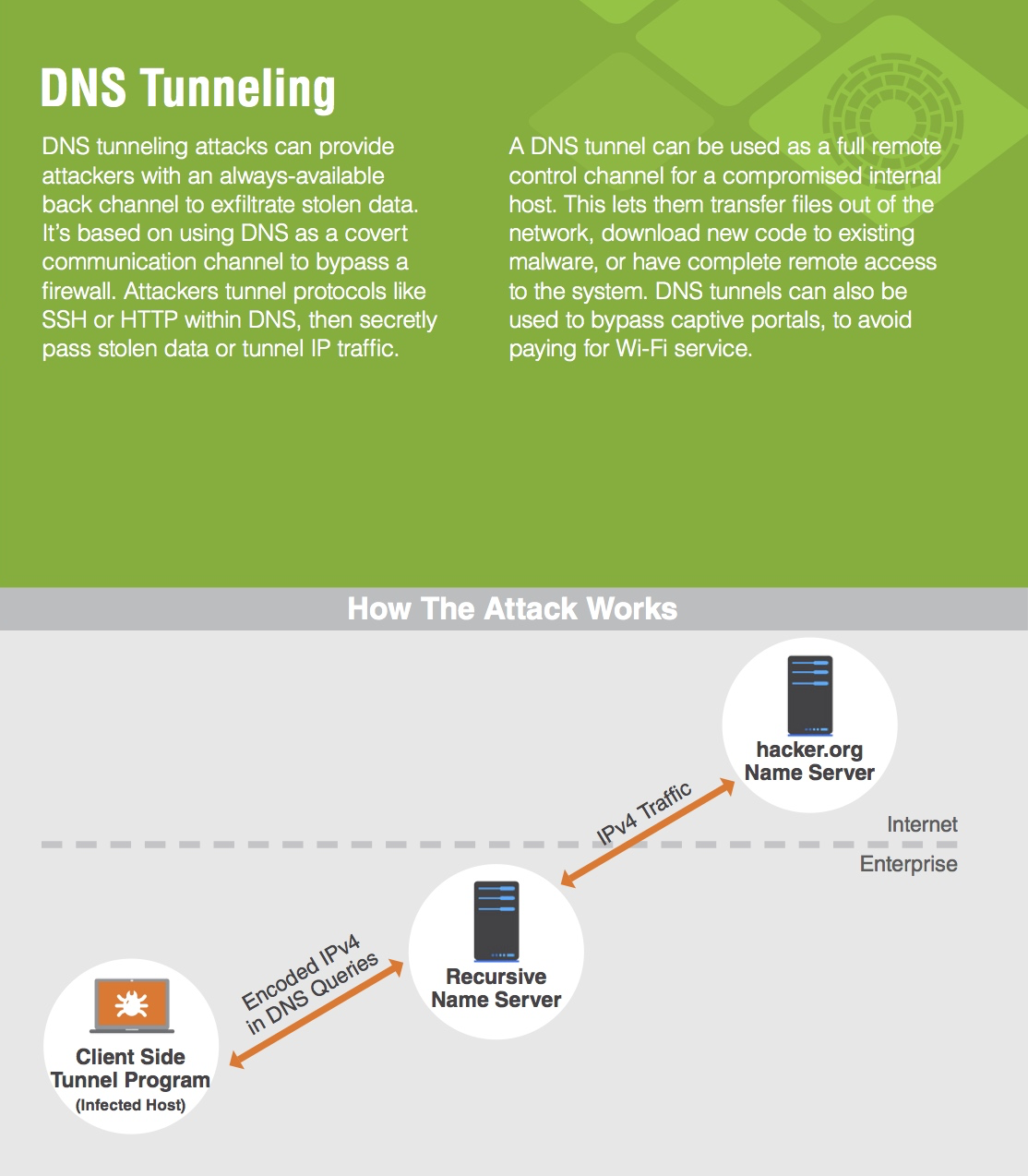

DNS-Tunneling ist ein solcher Angriff. DNS-Tunneling nutzt das DNS-Protokoll aus, um Malware und andere Daten durch ein Client-Server-Modell zu tunneln. Der Angreifer registriert eine Domain, beispielsweise badsite.com. Der Nameserver der Domain zeigt auf den Server des Angreifers, auf dem ein Tunnel-Malware-Programm installiert ist.

Wie kann ein DNS-Tunneling-Angriff vermieden werden?

Präventionsmaßnahmen für DNS-Tunneling Das Tool sollte so konzipiert sein, dass es sowohl komplexere Datenextraktionstechniken als auch Angriffe auf Basis vorkonfigurierter Toolkits erkennt. Um den Besitz von Daten zu vermeiden, muss ein Tool installiert werden, das die Ziele, die Daten extrahieren sollen, auf eine schwarze Liste setzt.

Was ist eine potenzielle Sicherheitsbedrohung durch DNS-Tunnelverkehr?

Wenn böswilliges DNS-Tunneling unbemerkt bleibt, entsteht ein erhebliches Risiko, da Unternehmen sich der Datenexfiltration, Befehls- und Kontrollaktivitäten sowie anderen Gefahren aussetzen.

Was ist DNS-Tunneling und wie kann es verhindert werden?

DNS-Tunneling basiert auf DNS-Abfragen, um eine böswillige Verbindung mit dem Computer des Cyberkriminellen herzustellen. Wenn Sie also böswillige Abfragen überwachen, erkennen und blockieren können, ist dies äußerst effektiv, um diese Art von Angriffen zu verhindern.

Ist DNS-Tunneling ein Cyberangriff?

DNS-Tunneling ist ein solcher Angriff. DNS-Tunneling nutzt das DNS-Protokoll aus, um Malware und andere Daten durch ein Client-Server-Modell zu tunneln. Der Angreifer registriert eine Domain, beispielsweise badsite.com. Der Nameserver der Domainverweist auf den Server des Angreifers, auf dem ein Tunnel-Malware-Programm installiert ist.

Was ist DNS-Tunneling und wie kann es verhindert werden?

DNS-Tunneling basiert auf DNS-Abfragen, um eine böswillige Verbindung mit dem Computer des Cyberkriminellen herzustellen. Wenn Sie also böswillige Abfragen überwachen, erkennen und blockieren können, ist dies äußerst effektiv, um diese Art von Angriffen zu verhindern.

Wie verwenden Angreifer DNS?

Der Angreifer korrumpiert einen DNS-Server, indem er eine legitime IP-Adresse im Cache des Servers durch eine Rogue-Adresse ersetzt, um den Datenverkehr auf eine bösartige Website umzuleiten, Informationen zu sammeln oder einen anderen Angriff zu initiieren. Cache-Poisoning wird auch als DNS-Poisoning bezeichnet.

Verwenden Hacker DNS?

Angreifer können einen Router übernehmen und DNS-Einstellungen überschreiben, was sich auf alle Benutzer auswirkt, die mit diesem Router verbunden sind. Man-in-the-Middle-DNS-Angriffe – Angreifer fangen die Kommunikation zwischen einem Benutzer und einem DNS-Server ab und geben verschiedene Ziel-IP-Adressen an, die auf bösartige Websites verweisen.

Wie untersuche ich DNS-Tunneling?

DNS-Tunnel können durch die Analyse einer einzelnen DNS-Nutzlast oder durch Verkehrsanalysen wie die Analyse der Anzahl und Häufigkeit von Anfragen erkannt werden. Die Payload-Analyse wird verwendet, um böswillige Aktivitäten basierend auf einer einzigen Anfrage zu erkennen.

Was ist ein versteckter DNS-Tunnel?

DNS-Tunneling ist eine Cyberangriffsmethode, bei der die Daten anderer Programme oder Protokolle in DNS-Anfragen und -Antworten codiert werden. DNS-Tunneling enthält häufig Nutzdaten, die einem angegriffenen DNS-Server hinzugefügt und zur Steuerung eines entfernten Servers und von Anwendungen verwendet werden können.

Welche Methoden werden von Cyberkriminellen verwendet, um DNS-Angriffe zu maskieren?

Antworten Erklärung & Hinweise: Fast-Flux-, Double-IP-Flux- und Domänengenerierungsalgorithmen werden von Cyberkriminellen verwendet, um DNS-Server anzugreifen und DNS zu beeinträchtigenDienstleistungen. Fast Flux ist eine Technik, die verwendet wird, um Phishing- und Malware-Bereitstellungsseiten hinter einem sich schnell ändernden Netzwerk kompromittierter DNS-Hosts (Bots innerhalb von Botnets) zu verbergen.

Wie funktioniert die DNS-Exfiltration?

Die DNS-Datenexfiltration ist eine Möglichkeit, Daten zwischen zwei Computern ohne direkte Verbindung auszutauschen. Die Daten werden über das DNS-Protokoll auf zwischengeschalteten DNS-Servern ausgetauscht. Während der Exfiltrationsphase stellt der Client eine DNS-Auflösungsanforderung an eine externe DNS-Serveradresse.

Was sind Tunneldaten?

Tunneling, auch bekannt als “Port Forwarding”, ist die Übertragung von Daten, die nur für die Verwendung innerhalb eines privaten, normalerweise Unternehmensnetzwerks bestimmt sind, über ein öffentliches Netzwerk auf eine Weise, dass die Routing-Knoten im öffentlichen Netzwerk die Übertragung nicht bemerken ist Teil eines privaten Netzwerks.

Wie werden Domains gekapert?

Wie werden Domänen entführt? Domain-Hijacking erfolgt durch illegalen Zugriff auf oder Ausnutzung einer häufigen Cybersicherheitslücke in einem Domainnamen-Registrar oder durch den Zugriff auf die E-Mail-Adresse des Domainnamen-Eigentümers und die anschließende Änderung des Passworts für den Domainnamen-Registrar des Eigentümers.

Was ist die DNS-Aufzählung und warum ist sie wichtig?

DNS-Enumeration ist der Prozess der Lokalisierung aller DNS-Server und ihrer entsprechenden Einträge für eine Organisation. Die DNS-Aufzählung liefert Benutzernamen, Computernamen und IP-Adressen potenzieller Zielsysteme.

Was ist DNS-Cache-Poisoning und was ist sein allgemeines Ziel?

Cache-Poisoning ist eine Art Cyber-Angriff, bei dem Angreifer gefälschte Informationen in einen DNS-Cache (Domain Name System) oder Web-Cache einfügen, um Benutzern Schaden zuzufügen. Beim DNS-Cache-Poisoning oder DNS-Spoofing leitet ein Angreifer Datenverkehr von einem legitimen Server auf einen böswilligen/gefährlichen Server um.

Was istCyber-Tunnelung?

Tunneling, auch bekannt als “Port Forwarding”, ist die Übertragung von Daten, die nur für die Verwendung innerhalb eines privaten, normalerweise Unternehmensnetzwerks bestimmt sind, über ein öffentliches Netzwerk auf eine Weise, dass die Routing-Knoten im öffentlichen Netzwerk die Übertragung nicht bemerken ist Teil eines privaten Netzwerks.

Wonach sollten Cybersicherheitsanalysten suchen, um DNS-Tunneling zu erkennen?

DNS-Tunnel können durch die Analyse einer einzelnen DNS-Nutzlast oder durch Verkehrsanalysen wie die Analyse der Anzahl und Häufigkeit von Anfragen erkannt werden. Die Payload-Analyse wird verwendet, um böswillige Aktivitäten basierend auf einer einzigen Anfrage zu erkennen.

Ist DNS sicher?

DNS wird von Organisationen weitgehend als vertrauenswürdig eingestuft, und DNS-Verkehr darf normalerweise ungehindert durch Netzwerk-Firewalls geleitet werden. Es wird jedoch häufig von Cyberkriminellen angegriffen und missbraucht. Folglich ist die Sicherheit von DNS eine kritische Komponente der Netzwerksicherheit.

Ist DNS-Tunneling ein Cyberangriff?

DNS-Tunneling ist ein solcher Angriff. DNS-Tunneling nutzt das DNS-Protokoll aus, um Malware und andere Daten durch ein Client-Server-Modell zu tunneln. Der Angreifer registriert eine Domain, beispielsweise badsite.com. Der Nameserver der Domain zeigt auf den Server des Angreifers, auf dem ein Tunnel-Malware-Programm installiert ist.

Was ist DNS-Tunneling und wie kann es verhindert werden?

DNS-Tunneling basiert auf DNS-Abfragen, um eine böswillige Verbindung mit dem Computer des Cyberkriminellen herzustellen. Wenn Sie also böswillige Abfragen überwachen, erkennen und blockieren können, ist dies äußerst effektiv, um diese Art von Angriffen zu verhindern.