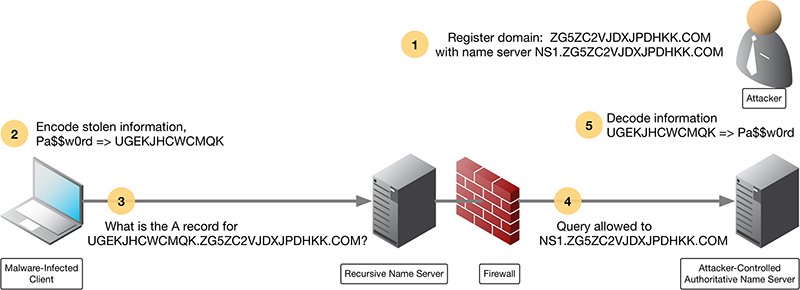

DNS-tietojen suodatus on tapa vaihtaa tietoja kahden tietokoneen välillä ilman suoraa yhteyttä. Tiedot vaihdetaan DNS-protokollan kautta DNS-välipalvelimilla. Suodatusvaiheen aikana asiakas tekee DNS-selvityspyynnön ulkoiseen DNS-palvelimen osoitteeseen.

Miksi DNS valittiin tietojen suodatuskeinoksi?

DNS:ää käytetään usein tietojen suodatusreittinä, koska yleiset suojaustoiminnot eivät tarkasta sitä.

Mikä aiheuttaa tietojen suodattamisen?

Haitallisten käyttäjien lisäksi tahattomat sisäpiiriuhat voivat olla suuri syy tietojen suodattamiseen. Tietojenkalasteluviestit ja manipulointihyökkäykset ovat edelleen hyväksi havaittu tapa hakkereille päästä käsiksi yrityksen tietoihin.

Kuinka hyökkääjät käyttävät DNS-prosessia komentojen vaiheittamiseen ja tietojen suodattamiseen?

Hyökkääjä käyttää haittaohjelmilla tartuttamansa isäntäkonetta tehdäkseen kyselyn hyökkääjän hallitsemasta toimialueesta. Kun DNS-ratkaisija reitittää kyselyn, se luo tunnelin hyökkääjästä kohteeseensa, jonka avulla hän voi saada tietoja, ohjata isäntää etänä tai ottaa muutoin seuraavan askeleen hyökkäysketjussa.

Miten DNS-tunneli toimii?

DNS-tunnelointi hyödyntää DNS-protokollaa haittaohjelmien ja muiden tietojen tunnelointiin asiakas-palvelinmallin kautta. Hyökkääjä rekisteröi verkkotunnuksen, kuten badsite.com. Verkkotunnuksen nimipalvelin osoittaa hyökkääjän palvelimelle, jonne on asennettu tunnelointihaittaohjelma.

Mitä DNS-tunnelointi on?

DNS-tunnelointi sisältää taustalla olevan DNS-protokollan väärinkäytön. Sen sijaan, että haittaohjelmat käyttäisivät DNS-pyyntöjä ja vastauksia laillisten IP-osoitteiden etsimiseen, ne käyttävät sitä komento- ja ohjauskanavan toteuttamiseen käsittelijän kanssa. DNS:n joustavuus tekee siitä hyvän valinnan tietojen suodattamiseen; Sillä on kuitenkin rajansa.

Mikä onsuodatuksen havaitseminen?

Tietojen suodatus on tekniikka, jota pahantahtoiset toimijat kohdistavat, kopioivat ja siirtävät arkaluontoisia tietoja. Tietojen suodatus voidaan tehdä etänä tai manuaalisesti, ja sen havaitseminen voi olla erittäin vaikeaa, koska se muistuttaa usein liiketoimintaperusteista (tai “normaalia”) verkkoliikennettä.

Miten hakkerit suodattavat tietoja?

Ne voivat suodattaa tietoja joko fyysisten vektoreiden, kuten flash-asemien, tai digitaalisten vektoreiden kautta ohjaamalla verkkoliikennettä pilvitallennuspalveluihin. Ulkoiset uhat – Kyberrikolliset suosivat ulkoisia tietojen suodatusmenetelmiä, koska nämä hyökkäykset voidaan käynnistää etänä mistä päin maailmaa tahansa.

Miten tietojen suodattaminen havaitaan?

Yksi tietojen suodattamisen havaitsemiseen käytetyistä menetelmistä tulisi olla sähköpostien, DNS-kyselyjen, tiedostojen käyttöpyyntöjen ja laittomien porttiyhteyksien valvonta. Havaitseminen on helpompaa, kun muodostetaan valvontapaneeleja ja hälytyksiä. Logsign SIEM havaitsee käyttäjän epänormaalin toiminnan korrelaatiomoottorin avulla.

Miten DNS voidaan hyökätä?

Hyökkääjä turmelee DNS-palvelimen korvaamalla palvelimen välimuistissa olevan laillisen IP-osoitteen väärällä osoitteella ohjatakseen liikennettä haitalliselle verkkosivustolle, kerätäkseen tietoja tai aloittaakseen uuden hyökkäyksen. Välimuistimyrkytystä kutsutaan myös DNS-myrkytykseksi.

Mitä kahdenlaisia hyökkäyksiä käytetään DNS-avoin?

DNS:n avoimet ratkaisut ovat myös haavoittuvia välimuistin myrkytykselle, ja niitä voidaan hyödyntää muun tyyppisissä DNS-hyökkäyksissä, kuten DNS-tunnelointi, DNS-kaappaushyökkäys, NXDOMAIN-hyökkäys, satunnainen aliverkkotunnushyökkäys ja haamuverkkotunnushyökkäys.

Miten tietojen suodattaminen voidaan estää?

Tietojen suodattamisen riskin vähentämiseksi organisaatioiden on integroitava tietoturvatietoisuus ja parhaat käytännöt kulttuuriinsa. Heidän täytyyarvioi jatkuvasti riskejä jokaisesta vuorovaikutuksesta tietokoneverkkojen, laitteiden, sovellusten, tietojen ja muiden käyttäjien kanssa.

Kuinka tarkistan DNS-suodatukseni?

DNS-tunnelointi on merkittävä uhka, ja sen havaitsemiseen on olemassa menetelmiä. DNS-tunnelit voidaan havaita analysoimalla yksittäinen DNS-hyötykuorma tai liikenneanalyysillä, kuten analysoimalla pyyntöjen määrä ja tiheys. Hyötykuorma-analyysiä käytetään haitallisen toiminnan havaitsemiseen yhden pyynnön perusteella.

Kuinka suojaan DNS-tunneloinnin?

Suojaus DNS-tunnelointihyökkäyksiä vastaan Voit asettaa kaikki sisäiset asiakkaat ohjaamaan DNS-pyyntönsä (DNS-kyselynsä) sisäiseen DNS-palvelimeen. Tällä tavalla voit suodattaa mahdollisia haitallisia verkkotunnuksia.

Kuinka lopetan DNS-tunneloinnin?

Ennaltaehkäisevät toimenpiteet DNS-tunnelointia varten Tietojen hallussapidon välttämiseksi on asennettava työkalu, joka asettaa mustalle listalle kohteet, joiden on tarkoitus poimia tietoja. Tämä toiminta on suoritettava säännöllisesti. DNS-palomuuri tulee määrittää ja suunnitella siten, että se tunnistaa nopeasti mahdolliset tunkeutumisen.

Miten verkkotunnukset kaapataan?

Miten verkkotunnukset kaapataan? Verkkotunnuksen kaappaaminen tapahtuu, kun verkkotunnusten rekisteröijän yleisen kyberturvallisuushaavoittuvuuden laiton käyttö tai sitä hyödynnetään, tai verkkotunnuksen omistajan sähköpostiosoitteen saaminen ja sen jälkeen omistajan verkkotunnusten rekisteröijän salasanan vaihtaminen.

Mitä DNS-liikenne on?

Mikä on DNS-kaappaus/uudelleenohjaushyökkäys. Domain Name Server (DNS) -kaappaus, jota kutsutaan myös DNS-uudelleenohjaukseksi, on eräänlainen DNS-hyökkäys, jossa DNS-kyselyt ratkaistaan väärin käyttäjien ohjaamiseksi odottamattomasti haitallisiin sivustoihin.

Onko suodatustiedot laittomia?

Monet tietovuodot johtuvat tietojen suodattamisesta tai tietojen laittomasta siirtämisestä laitteestasisältää arkaluonteisia tietoja luvattomille osapuolille.

Mikä on suodatuskaivan tarkoitus?

Jotkin suodatuskaivannot on suunniteltu pidättämään kaikki sadeveden viemärialtaalta ilman muuta ulosvirtausta kuin uudelleenlatautumista; toiset on suunniteltu pidättämään ensimmäinen tuuma hulevettä ennen kuin ylivuoto alkaa poistoputken avulla.

Mikä seuraavista on esimerkki tietojen suodattamisesta?

Suljettujen tietojen tyypit Käyttäjätunnukset, niihin liittyvät salasanat ja muut järjestelmän todentamiseen liittyvät tiedot. Strategisiin päätöksiin liittyvät tiedot. Kryptografiset avaimet. Henkilökohtaiset taloudelliset tiedot.

Mitä kiristysohjelmat tekevät?

Ransomware on haittaohjelma, joka on suunniteltu estämään käyttäjältä tai organisaatiolta pääsy tietokoneelleen oleviin tiedostoihin. Salaamalla nämä tiedostot ja vaatimalla lunnaita salauksen purkuavaimesta, kyberhyökkääjät asettavat organisaatiot tilanteeseen, jossa lunnaiden maksaminen on helpoin ja halvin tapa saada takaisin pääsy tiedostoihinsa.

Mitä seuraavista palveluista käytetään pilvikellon tietojen suodatusprosessissa?

Vastaus. AWS CloudTrail ja AWS Lambda ovat palvelu, jota käytetään tietojen suodattamisen havaitsemiseen.