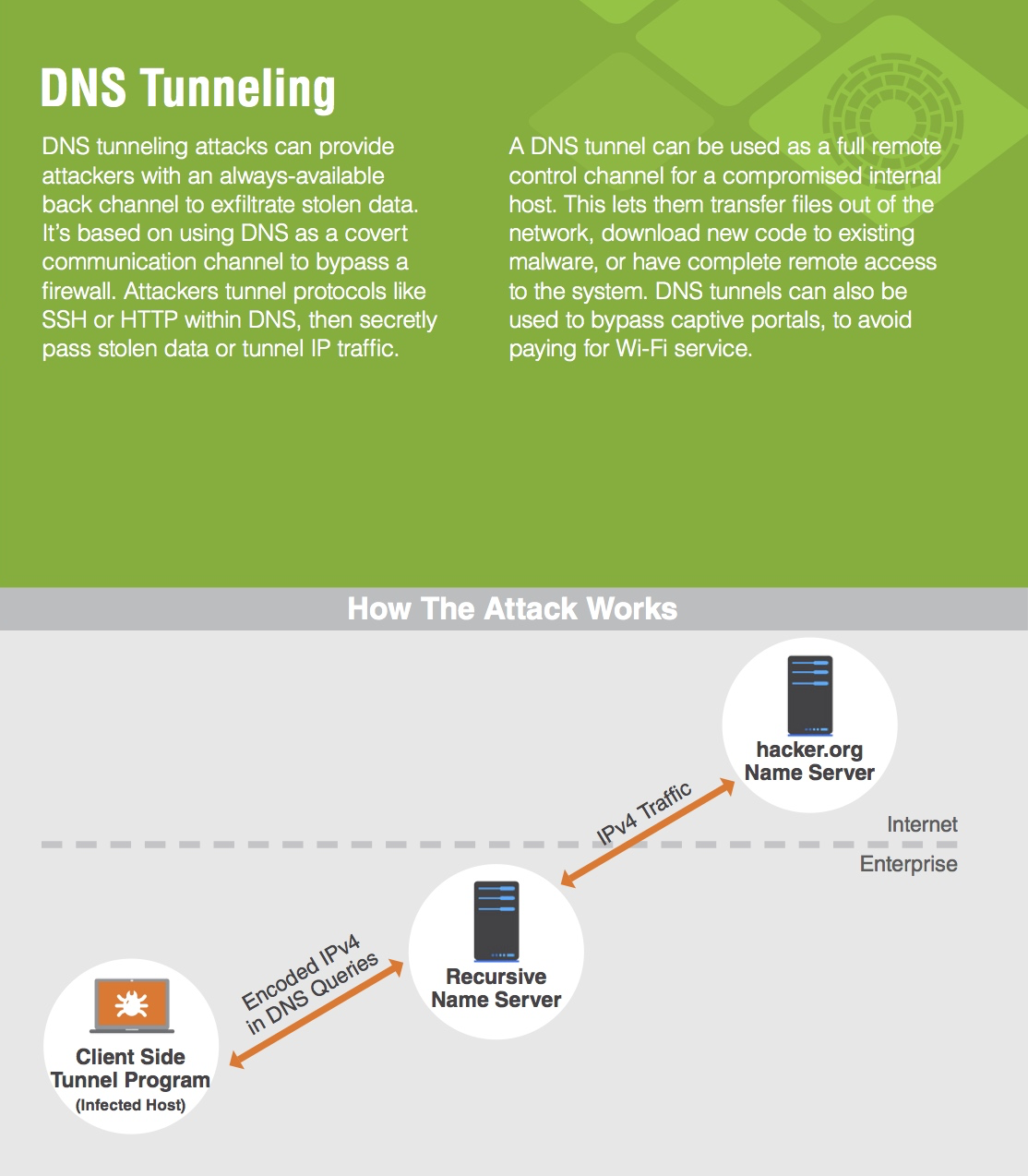

DNS-tunneloinnin avulla nämä kyberrikolliset voivat lisätä haittaohjelmia tai välittää varastettuja tietoja DNS-kyselyihin luoden salaisen viestintäkanavan, joka ohittaa useimmat palomuurit. Vaikka DNS-tunnelointia käytetään lähes laillisesti, monet tunnelointitapaukset ovat haitallisia.

Onko DNS-tunnelointi kyberhyökkäys?

DNS-tunnelointi on yksi tällainen hyökkäys. DNS-tunnelointi hyödyntää DNS-protokollaa haittaohjelmien ja muiden tietojen tunnelointiin asiakas-palvelin-mallin kautta. Hyökkääjä rekisteröi verkkotunnuksen, kuten badsite.com. Verkkotunnuksen nimipalvelin osoittaa hyökkääjän palvelimelle, jonne on asennettu tunnelointihaittaohjelma.

Miten DNS-tunnelointihyökkäys voidaan välttää?

Ennaltaehkäisevät toimenpiteet DNS-tunnelointiin Työkalu tulee suunnitella siten, että se tunnistaa sekä monimutkaisemmat tiedonpoimintatekniikat että ennalta määritettyihin työkalupakkeihin perustuvat hyökkäykset. Tietojen hallussapidon välttämiseksi on asennettava työkalu, joka lisää mustalle listalle kohteet, joista tietoja on tarkoitus poimia.

Mikä on DNS-tunneliliikenteen mahdollinen turvallisuusuhka?

Jos haitallista DNS-tunnelointia ei havaita, se aiheuttaa merkittävän riskin, sillä yritykset jättävät itsensä avoimeksi tietojen suodatukselle, komento- ja valvontatoiminnalle sekä muille vaaroille.

Mitä DNS-tunnelointi on ja miten se voidaan estää?

DNS-tunnelointi luottaa DNS-kyselyihin haitallisen yhteyden muodostamiseen kyberrikollisen tietokoneeseen. Näin ollen, jos pystyt valvomaan, havaitsemaan ja estämään haitallisia kyselyjä, tämä on erittäin tehokas tällaisten hyökkäysten estämisessä.

Onko DNS-tunnelointi kyberhyökkäys?

DNS-tunnelointi on yksi tällainen hyökkäys. DNS-tunnelointi hyödyntää DNS-protokollaa haittaohjelmien ja muiden tietojen tunnelointiin asiakas-palvelin-mallin kautta. Hyökkääjä rekisteröi verkkotunnuksen, kuten badsite.com. Verkkotunnuksen nimipalvelinosoittaa hyökkääjän palvelimelle, jonne on asennettu tunnelointihaittaohjelma.

Mitä DNS-tunnelointi on ja miten se voidaan estää?

DNS-tunnelointi luottaa DNS-kyselyihin haitallisen yhteyden muodostamiseen kyberrikollisen tietokoneeseen. Näin ollen, jos pystyt valvomaan, havaitsemaan ja estämään haitallisia kyselyjä, tämä on erittäin tehokas tällaisten hyökkäysten estämisessä.

Kuinka hyökkääjät käyttävät DNS:ää?

Hyökkääjä turmelee DNS-palvelimen korvaamalla palvelimen välimuistissa olevan laillisen IP-osoitteen väärällä osoitteella ohjatakseen liikennettä haitalliselle verkkosivustolle, kerätäkseen tietoja tai aloittaakseen uuden hyökkäyksen. Välimuistimyrkytystä kutsutaan myös DNS-myrkytykseksi.

Käyttävätkö hakkerit DNS:ää?

Hyökkääjät voivat ottaa haltuunsa reitittimen ja korvata DNS-asetukset, mikä vaikuttaa kaikkiin reitittimeen kytkettyihin käyttäjiin. Man in the middle DNS-hyökkäykset – hyökkääjät sieppaavat käyttäjän ja DNS-palvelimen välistä viestintää ja tarjoavat erilaisia kohde-IP-osoitteita, jotka osoittavat haitallisiin sivustoihin.

Miten voin tutkia DNS-tunnelointia?

DNS-tunnelit voidaan havaita analysoimalla yksittäinen DNS-hyötykuorma tai liikenneanalyysillä, kuten analysoimalla pyyntöjen määrä ja tiheys. Hyötykuorma-analyysiä käytetään haitallisen toiminnan havaitsemiseen yhden pyynnön perusteella.

Mikä on piilotettu DNS-tunneli?

DNS-tunnelointi on kyberhyökkäysmenetelmä, joka koodaa muiden ohjelmien tai protokollien tiedot DNS-kyselyihin ja -vastauksiin. DNS-tunnelointi sisältää usein datahyötykuormia, jotka voidaan lisätä hyökkäämään DNS-palvelimeen ja käyttää etäpalvelimen ja -sovellusten ohjaamiseen.

Mitä kahta menetelmää verkkorikolliset käyttävät DNS-hyökkäysten peittämiseen?

Vastaukset Selitys & Vihjeitä: Kyberrikolliset käyttävät nopeaa virtausta, kaksois-IP-vuotoa ja verkkotunnuksen luontialgoritmeja hyökätäkseen DNS-palvelimia vastaan ja vaikuttaakseen DNS:ään.palvelut. Fast Flux on tekniikka, jota käytetään tietojenkalastelu- ja haittaohjelmien toimitussivustojen piilottamiseen nopeasti muuttuvan vaarantuneiden DNS-isäntien verkon taakse (bottiverkkojen sisällä).

Miten DNS-suodatus toimii?

DNS-tietojen suodatus on tapa vaihtaa tietoja kahden tietokoneen välillä ilman suoraa yhteyttä. Tiedot vaihdetaan DNS-protokollan kautta DNS-välipalvelimilla. Suodatusvaiheen aikana asiakas tekee DNS-selvityspyynnön ulkoiseen DNS-palvelimen osoitteeseen.

Mitä tunnelointidata on?

Tunnelointi, joka tunnetaan myös nimellä “port forwarding”, on vain yksityisessä, yleensä yritysverkossa käytettäväksi tarkoitettujen tietojen siirtoa julkisen verkon kautta siten, että julkisen verkon reitityssolmut eivät tiedä tiedonsiirrosta. on osa yksityistä verkkoa.

Miten verkkotunnukset kaapataan?

Miten verkkotunnukset kaapataan? Verkkotunnuksen kaappaaminen tapahtuu, kun verkkotunnusten rekisteröijän yleisen kyberturvallisuushaavoittuvuuden laiton käyttö tai sitä hyödynnetään, tai verkkotunnuksen omistajan sähköpostiosoitteen saaminen ja sen jälkeen omistajan verkkotunnusten rekisteröijän salasanan vaihtaminen.

Mitä DNS-luettelo on ja miksi se on tärkeää?

DNS-luettelo on prosessi, jolla paikannetaan kaikki organisaation DNS-palvelimet ja niitä vastaavat tietueet. DNS-luettelo tuottaa mahdollisten kohdejärjestelmien käyttäjänimet, tietokoneiden nimet ja IP-osoitteet.

Mikä on DNS-välimuistin myrkytys ja mikä on sen yleinen tavoite?

Välimuistimyrkytys on eräänlainen kyberhyökkäys, jossa hyökkääjät lisäävät vääriä tietoja DNS- tai verkkovälimuistiin vahingoittaakseen käyttäjiä. DNS-välimuistin myrkytyksessä tai DNS-huijauksessa hyökkääjä ohjaa liikennettä lailliselta palvelimelta haitalliseen/vaaralliseen palvelimeen.

Mikä ontunnelointi kyber?

Tunnelointi, joka tunnetaan myös nimellä “port forwarding”, on vain yksityisessä, yleensä yritysverkossa käytettäväksi tarkoitettujen tietojen siirtoa julkisen verkon kautta siten, että julkisen verkon reitityssolmut eivät tiedä tiedonsiirrosta. on osa yksityistä verkkoa.

Mitä kyberturvallisuusanalyytikon tulee etsiä havaitakseen DNS-tunneloinnin?

DNS-tunnelit voidaan havaita analysoimalla yksittäinen DNS-hyötykuorma tai liikenneanalyysillä, kuten analysoimalla pyyntöjen määrä ja tiheys. Hyötykuorma-analyysiä käytetään haitallisen toiminnan havaitsemiseen yhden pyynnön perusteella.

Onko DNS suojattu?

Organisaatiot luottavat laajalti DNS:ään, ja DNS-liikenteen sallitaan yleensä kulkea vapaasti verkon palomuurien läpi. Kyberrikolliset kuitenkin hyökkäävät siihen ja käyttävät sitä väärin. Tämän seurauksena DNS:n turvallisuus on tärkeä osa verkon turvallisuutta.

Onko DNS-tunnelointi kyberhyökkäys?

DNS-tunnelointi on yksi tällainen hyökkäys. DNS-tunnelointi hyödyntää DNS-protokollaa haittaohjelmien ja muiden tietojen tunnelointiin asiakas-palvelin-mallin kautta. Hyökkääjä rekisteröi verkkotunnuksen, kuten badsite.com. Verkkotunnuksen nimipalvelin osoittaa hyökkääjän palvelimelle, jonne on asennettu tunnelointihaittaohjelma.

Mitä DNS-tunnelointi on ja miten se voidaan estää?

DNS-tunnelointi luottaa DNS-kyselyihin haitallisen yhteyden muodostamiseen kyberrikollisen tietokoneeseen. Näin ollen, jos pystyt valvomaan, havaitsemaan ja estämään haitallisia kyselyjä, tämä on erittäin tehokas tällaisten hyökkäysten estämisessä.