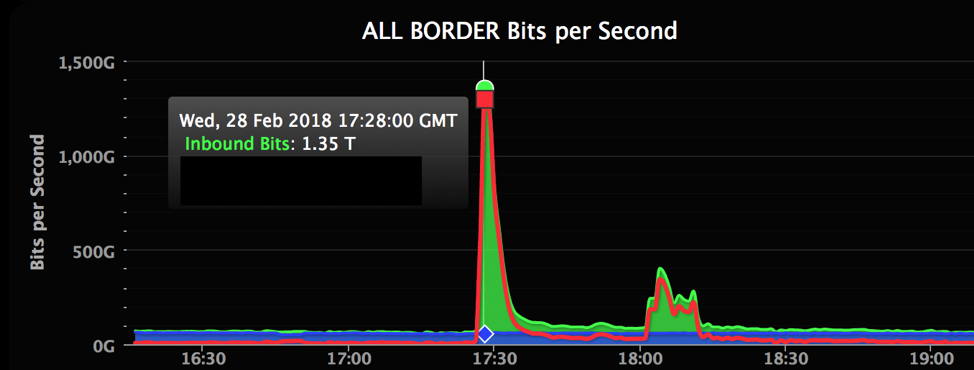

L’une des plus grandes attaques DDoS vérifiables jamais enregistrées ciblait GitHub, un service de gestion de code en ligne populaire utilisé par des millions de développeurs. Cette attaque a atteint 1,3 Tbps, envoyant des paquets à un rythme de 126,9 millions par seconde. L’attaque GitHub était une attaque DDoS memcached, donc aucun botnet n’était impliqué.

DDoS est-il une attaque DNS ?

L’amplification DNS est une attaque par déni de service distribué (DDoS) dans laquelle l’attaquant exploite les vulnérabilités des serveurs du système de noms de domaine (DNS) pour transformer initialement de petites requêtes en charges utiles beaucoup plus importantes, qui sont utilisées pour faire tomber les serveurs de la victime.

Qu’est-ce qu’une attaque DNS dans la cybersécurité ?

Une attaque DNS est toute attaque ciblant la disponibilité ou la stabilité du service DNS d’un réseau. Les attaques qui exploitent le DNS comme mécanisme dans le cadre de sa stratégie d’attaque globale, telles que l’empoisonnement du cache, sont également considérées comme des attaques DNS.

Combien de types d’attaques DNS existe-t-il ?

Une attaque DNS cible l’infrastructure DNS. Les attaques peuvent être adaptées aux serveurs récursifs ou faisant autorité. Il existe quatre principaux types d’attaques qui utilisent le DNS.

Quelles sont les 3 cyberattaques les plus courantes ?

Vous trouverez ci-dessous quelques-uns des types de cyberattaques les plus courants : Logiciels malveillants. Hameçonnage. Attaque de l’homme du milieu (MITM)

Quels sont les 3 types de DNS ?

Il existe trois principaux types de serveurs DNS : les serveurs principaux, les serveurs secondaires et les serveurs de mise en cache.

Pourquoi les pirates attaquent-ils le DNS ?

Le détournement de DNS peut être utilisé pour le pharming (dans ce contexte, les attaquants affichent généralement des publicités indésirables pour générer des revenus) ou pour le phishing (affichage de fausses versions des sites auxquels les utilisateurs accèdent et vol de données ou d’informations d’identification).

Quels sont les 4 serveurs DNS ?

Quels sont les différents types de serveur DNS ? Tous les serveurs DNS appartiennent à l’un desquatre catégories : résolveurs récursifs, serveurs de noms racine, serveurs de noms TLD et serveurs de noms faisant autorité.

Quels sont les deux types d’attaques utilisées sur DNS open ?

Les résolveurs ouverts DNS sont également vulnérables à l’empoisonnement du cache et peuvent être exploités dans d’autres types d’attaques DNS, telles que le tunneling DNS, l’attaque par piratage DNS, l’attaque NXDOMAIN, l’attaque de sous-domaine aléatoire et l’attaque de domaine fantôme.

Combien de types d’attaques DNS existe-t-il ?

Une attaque DNS cible l’infrastructure DNS. Les attaques peuvent être adaptées aux serveurs récursifs ou faisant autorité. Il existe quatre principaux types d’attaques qui utilisent le DNS.

Quels sont les 5 types de cyberattaques ?

Les différents types de cyberattaques sont l’attaque par malware, l’attaque par mot de passe, l’attaque par hameçonnage et l’attaque par injection SQL.

Qu’est-ce qu’une fameuse cyber-attaque ?

L’une des premières et des plus importantes cybermenaces a été lancée par le virus Melissa. En 1999, le virus Melissa a été déclenché par le programmeur David Lee Smith en envoyant aux utilisateurs un fichier à ouvrir par Microsoft Word. Le virus a gravement détruit des centaines d’entreprises, dont Microsoft.

Qu’est-ce qu’un exemple DDoS ?

Certains exemples courants d’attaques DDoS sont l’inondation UDP, l’inondation SYN et l’amplification DNS.

Comment les pirates effectuent-ils des attaques DDoS ?

Lors d’une attaque DDoS, les cybercriminels profitent du comportement normal qui se produit entre les périphériques réseau et les serveurs, ciblant souvent les périphériques réseau qui établissent une connexion à Internet. Par conséquent, les attaquants se concentrent sur les périphériques du réseau périphérique (par exemple, les routeurs, les commutateurs) plutôt que sur les serveurs individuels.

Quelle est la plus grosse attaque DDoS ?

Quelle a été la première attaque DDoS ?

Les attaques DNS sont-elles illégales ?

Le DDoSing est-il illégal aux États-Unis ? DDoSing est un cybercrime illégal aux États-UnisÉtats. Une attaque DDoS pourrait être classée comme une infraction pénale fédérale en vertu de la Computer Fraud and Abuse Act (CFAA). L’utilisation de services de booter et de stressers viole également cet acte.

Le DNS a-t-il été piraté ?

Détournement de serveur de noms de domaine. Les attaques basées sur le DNS ont connu un essor au fil des ans. En fait, les cybercriminels savent que le DNS est un protocole de confiance utilisé par les organisations, et bon nombre de ces organisations ne suivent pas leur trafic DNS pour détecter un trafic inhabituel ou des activités malveillantes.

Le DNS de Google peut-il être piraté ?

Les pirates créent des programmes malveillants qui peuvent modifier les paramètres de votre serveur DNS. Par exemple, si votre ordinateur utilise les serveurs DNS de Google et que vous souhaitez accéder au site Web de votre banque, vous saisissez l’URL de votre banque et vous vous attendez à être redirigé vers le site Web officiel de votre banque.

Quel est le type d’enregistrement le plus courant dans DNS Mcq ?

Un enregistrement A est l’un des types d’enregistrements DNS les plus courants. Lors d’une recherche d’adresse IP, un enregistrement A utilise le nom de domaine pour localiser l’adresse IPv4 de l’ordinateur hébergeant le nom de domaine sur Internet.

Quel est le nom de l’enregistrement DNS ?

Qu’est-ce qu’un enregistrement DNS A ? Le “A” signifie “adresse” et c’est le type d’enregistrement DNS le plus fondamental : il indique l’adresse IP d’un domaine donné. Par exemple, si vous extrayez les enregistrements DNS de cloudflare.com, l’enregistrement A renvoie actuellement une adresse IP de : 104.17. 210.9.

Quelle est la réponse de l’enregistrement DNS ?

Les enregistrements DNS (alias fichiers de zone) sont des instructions qui résident dans des serveurs DNS faisant autorité et fournissent des informations sur un domaine, y compris l’adresse IP associée à ce domaine et la manière de gérer les demandes pour ce domaine.