L’exfiltration de données DNS est un moyen d’échanger des données entre deux ordinateurs sans aucune connexion directe. Les données sont échangées via le protocole DNS sur des serveurs DNS intermédiaires. Pendant la phase d’exfiltration, le client fait une demande de résolution DNS à une adresse de serveur DNS externe.

Pourquoi DNS a-t-il été sélectionné comme moyen d’exfiltration des données ?

Le DNS est fréquemment utilisé comme voie d’exfiltration de données, car il n’est pas inspecté par les contrôles de sécurité courants.

Qu’est-ce qui cause l’exfiltration de données ?

Outre les utilisateurs aux intentions malveillantes, les menaces internes accidentelles peuvent être une cause majeure d’exfiltration de données. Les e-mails de phishing et les attaques d’ingénierie sociale restent un moyen éprouvé pour les pirates d’accéder aux données de l’entreprise.

Comment les attaquants utilisent-ils le processus DNS pour organiser les commandes et exfiltrer les données ?

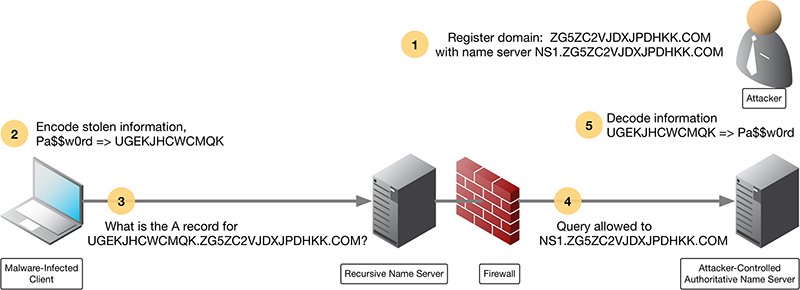

L’attaquant utilise un hôte qu’il a infecté par un logiciel malveillant pour interroger le domaine contrôlé par l’attaquant. Lorsque le résolveur DNS achemine la requête, il crée un tunnel entre l’attaquant et sa cible, lui permettant d’obtenir des données, de contrôler à distance l’hôte ou de passer à l’étape suivante dans la chaîne d’attaque.

Comment fonctionne le tunnel DNS ?

Le tunneling DNS exploite le protocole DNS pour tunneler les logiciels malveillants et d’autres données via un modèle client-serveur. L’attaquant enregistre un domaine, tel que badsite.com. Le serveur de noms de domaine pointe vers le serveur de l’attaquant, où un programme malveillant de tunnellisation est installé.

Qu’est-ce que le tunnel DNS ?

Le tunneling DNS implique l’abus du protocole DNS sous-jacent. Au lieu d’utiliser les requêtes et les réponses DNS pour effectuer des recherches d’adresses IP légitimes, les logiciels malveillants l’utilisent pour implémenter un canal de commande et de contrôle avec son gestionnaire. La flexibilité du DNS en fait un bon choix pour l’exfiltration de données ; cependant, il a ses limites.

Qu’est-ce quedétection d’exfiltration ?

L’exfiltration de données est une technique utilisée par des acteurs malveillants pour cibler, copier et transférer des données sensibles. L’exfiltration de données peut être effectuée à distance ou manuellement et peut être extrêmement difficile à détecter car elle ressemble souvent à un trafic réseau justifié par l’entreprise (ou “normal”).

Comment les pirates exfiltrent-ils les données ?

Ils pourraient exfiltrer des données via des vecteurs physiques, comme des lecteurs flash, ou des vecteurs numériques, en détournant le trafic réseau vers des services de stockage en nuage. Menaces externes – Les cybercriminels préfèrent les méthodes d’exfiltration de données externes car ces attaques peuvent être lancées à distance depuis n’importe où dans le monde.

Comment l’exfiltration de données est-elle détectée ?

L’une des méthodes utilisées pour détecter l’exfiltration de données devrait être la surveillance des e-mails, des requêtes DNS, des demandes d’accès aux fichiers et des connexions de port illégales. La détection est facilitée par la formation de panneaux de surveillance et d’alertes. Logsign SIEM détecte le comportement anormal de l’utilisateur au moyen d’un moteur de corrélation.

Comment le DNS peut-il être attaqué ?

L’attaquant corrompt un serveur DNS en remplaçant une adresse IP légitime dans le cache du serveur par celle d’une adresse malveillante pour rediriger le trafic vers un site Web malveillant, collecter des informations ou lancer une autre attaque. L’empoisonnement du cache est également appelé empoisonnement DNS.

Quels sont les deux types d’attaques utilisées sur DNS open ?

Les résolveurs ouverts DNS sont également vulnérables à l’empoisonnement du cache et peuvent être exploités dans d’autres types d’attaques DNS, telles que le tunneling DNS, l’attaque par piratage DNS, l’attaque NXDOMAIN, l’attaque de sous-domaine aléatoire et l’attaque de domaine fantôme.

Comment empêcher l’exfiltration de données ?

Pour réduire le risque d’exfiltration de données, les organisations doivent intégrer la sensibilisation à la sécurité et les meilleures pratiques dans leur culture. Elles doiventévaluer systématiquement les risques de chaque interaction avec les réseaux informatiques, les appareils, les applications, les données et les autres utilisateurs.

Comment vérifier mon exfiltration DNS ?

Le tunneling DNS représente une menace importante et il existe des méthodes pour le détecter. Les tunnels DNS peuvent être détectés en analysant une seule charge utile DNS ou en analysant le trafic, comme l’analyse du nombre et de la fréquence des requêtes. L’analyse de la charge utile est utilisée pour détecter les activités malveillantes sur la base d’une seule requête.

Comment puis-je protéger le tunnel DNS ?

Protection contre les attaques DNS Tunneling Vous pouvez configurer tous les clients internes pour qu’ils dirigent leurs requêtes DNS (requêtes DNS) vers un serveur DNS interne. De cette façon, vous pouvez filtrer les domaines malveillants potentiels.

Comment puis-je arrêter le tunneling DNS ?

Mesures préventives pour le DNS Tunneling Pour éviter la possession de données, un outil doit être installé qui liste noire les destinations qui doivent extraire les données. Cette activité doit être pratiquée régulièrement. Un pare-feu DNS doit être configuré et conçu de manière à identifier rapidement toute intrusion.

Comment les domaines sont-ils piratés ?

Comment les domaines sont-ils piratés ? Le piratage de domaine se produit à la suite d’un accès illégal ou de l’exploitation d’une vulnérabilité de cybersécurité courante dans un bureau d’enregistrement de noms de domaine, ou de l’acquisition d’un accès à l’adresse e-mail du propriétaire du nom de domaine, puis de la modification du mot de passe du bureau d’enregistrement du nom de domaine du propriétaire.

Qu’est-ce que le trafic DNS ?

Qu’est-ce qu’une attaque de piratage/redirection DNS ? Le détournement de serveur de noms de domaine (DNS), également appelé redirection DNS, est un type d’attaque DNS dans lequel les requêtes DNS sont résolues de manière incorrecte afin de rediriger de manière inattendue les utilisateurs vers des sites malveillants.

Les données d’exfiltration sont-elles illégales ?

De nombreuses fuites de données sont le résultat d’une exfiltration de données ou du transfert illégal de données depuis un appareilcontenant des informations sensibles à des parties non autorisées.

A quoi sert une tranchée d’exfiltration ?

Certaines tranchées d’exfiltration sont conçues pour retenir toutes les eaux pluviales d’un bassin de drainage sans écoulement autre que la recharge ; d’autres sont conçus pour retenir le premier pouce d’eaux pluviales avant que le débordement ne commence au moyen d’un tuyau d’évacuation.

Lequel des éléments suivants est un exemple d’exfiltration de données ?

Types de données exfiltrées Noms d’utilisateur, mots de passe associés et autres informations relatives à l’authentification du système. Informations associées aux décisions stratégiques. Clés cryptographiques. Informations financières personnelles.

Que font les rançongiciels ?

Le rançongiciel est un logiciel malveillant conçu pour empêcher un utilisateur ou une organisation d’accéder aux fichiers de son ordinateur. En chiffrant ces fichiers et en exigeant le paiement d’une rançon pour la clé de déchiffrement, les cyberattaquants placent les organisations dans une position où le paiement de la rançon est le moyen le plus simple et le moins cher de retrouver l’accès à leurs fichiers.

Lequel des services suivants est utilisé dans le processus d’exfiltration de données dans la surveillance cloud ?

Répondez. AWS CloudTrail avec AWS Lambda est le service utilisé pour détecter l’exfiltration de données.