Avec HSTS, vous pouvez forcer les navigateurs à toujours charger votre site Web sur HTTPS. Cela vous aide à éviter l’empoisonnement du cache DNS d’une manière essentielle : un pirate qui crée une fausse version de votre site Web a peu de chances d’être en mesure d’obtenir un certificat SSL/TLS de confiance pour votre domaine.

Le protocole https empêche-t-il l’usurpation DNS ? ?

HTTPS et HSTS fonctionnent ensemble pour protéger un domaine contre l’usurpation DNS.

SSL empêche-t-il l’usurpation d’identité ?

SSL/TLS sécurise les sites Web car il protège souvent les données contre le vol, la modification ou l’usurpation.

Lequel de ces éléments est un moyen d’atténuer les attaques d’empoisonnement du cache DNS ?

Heureusement, il existe un antidote : le protocole de sécurité DNS (DNSSEC). Ce protocole a été développé spécifiquement pour contrer l’empoisonnement DNS. La mise en œuvre de DNSSEC est une pratique exemplaire reconnue utilisée par la plupart des grandes entreprises.

Dois-je utiliser DNS sur https ou TLS ?

Alors que les requêtes DNS sur HTTPS peuvent se cacher dans le reste du trafic chiffré, les requêtes DNS sur TLS utilisent toutes un port distinct où n’importe qui au niveau du réseau peut facilement les voir et même les bloquer. Certes, la demande elle-même – son contenu ou sa réponse – est cryptée.

Les pirates peuvent-ils intercepter HTTPS ?

HTTPS utilise deux clés, l’une publique et l’autre privée, pour chiffrer les données. Le cryptage est important lors de l’utilisation de sites Web qui nécessitent des informations de connexion, des informations de carte de crédit, des coordonnées bancaires ou tout type de données personnelles. Sans cryptage, les pirates malveillants peuvent intercepter et voler des données.

Est-ce que Flushing DNS nuit à quelque chose ?

Le vidage du cache DNS n’affecte pas beaucoup votre vitesse Internet. Vous vous débarrasserez des données obsolètes en cache, mais cela peut prendre un peu plus de temps directement après le vidage du cache DNS pour charger différentes pages Web, car le navigateur doit récupérer et remettre en cache les données.

Quelqu’un peut-il vous pirater via DNS ?

Un serveur de noms DNS est une infrastructure très sensible qui nécessite de solides mesures de sécurité, car il peut être piraté et utilisé par des pirates pour monter des attaques DDoS sur d’autres : Surveillez les résolveurs sur votre réseau — les résolveurs DNS inutiles doivent être arrêtés.

Un site HTTPS peut-il être usurpé ?

Une méthode d’attaque courante est appelée usurpation HTTPS, dans laquelle un attaquant utilise un domaine qui ressemble beaucoup à celui du site Web cible. Avec cette tactique, également appelée “attaque par homographe”, les caractères du domaine cible sont remplacés par d’autres caractères non ASCII d’apparence très similaire.

De quoi protège HTTPS SSL ?

SSL signifie Secure Sockets Layer et, en bref, c’est la technologie standard pour sécuriser une connexion Internet et protéger toutes les données sensibles qui sont envoyées entre deux systèmes, empêchant les criminels de lire et de modifier toute information transférée, y compris les données personnelles potentielles. détails.

Le HTTPS peut-il être piraté ?

Pourquoi les certificats SSL ne sont-ils pas à l’épreuve des pirates? Lorsqu’il s’agit de protéger les informations de vos clients, un certificat SSL joue un rôle crucial. Le chiffrement de leurs données en transit peut les empêcher d’être interceptées par des attaquants en cours de route. Cela étant dit, cependant, cela ne protège pas l’origine.

Comment savoir si mon DNS est empoisonné ?

Une augmentation soudaine de l’activité DNS d’une seule source sur un seul domaine indique une potentielle attaque d’anniversaire. Une augmentation de l’activité DNS à partir d’une source unique qui interroge votre serveur DNS pour plusieurs noms de domaine sans récursivité indique une tentative de trouver une entrée à utiliser pour l’empoisonnement.

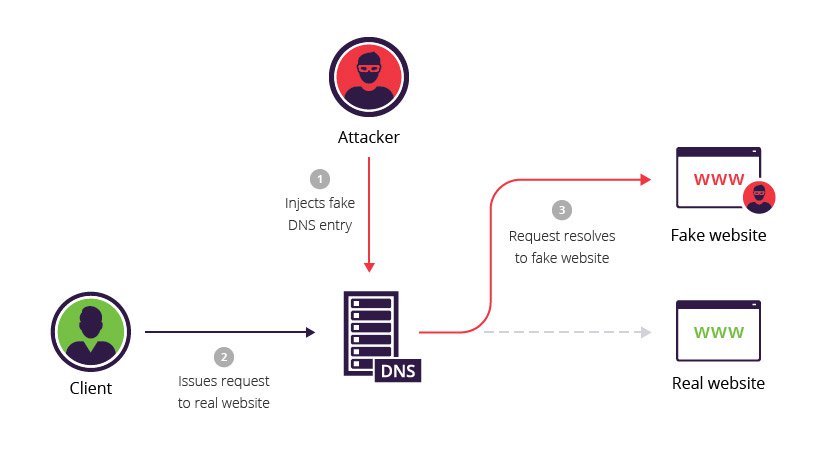

Qu’est-ce qui cause l’empoisonnement DNS ?

L’empoisonnement DNS est une technique de piratage qui manipule les vulnérabilités connues au sein du système de noms de domaine(DNS). Une fois terminé, un pirate peut rediriger le trafic d’un site vers une fausse version. Et la contagion peut se propager en raison du fonctionnement du DNS.

Quelle est la mesure préventive contre l’empoisonnement du cache du serveur de noms ?

L’outil de prévention de l’empoisonnement du cache le plus largement utilisé est DNSSEC (Domain Name System Security Extension). Il a été développé par l’Internet Engineering Task Force et fournit une authentification sécurisée des données DNS.

Un site HTTPS peut-il être usurpé ?

Une méthode d’attaque courante est appelée usurpation HTTPS, dans laquelle un attaquant utilise un domaine qui ressemble beaucoup à celui du site Web cible. Avec cette tactique, également appelée “attaque par homographe”, les caractères du domaine cible sont remplacés par d’autres caractères non ASCII d’apparence très similaire.

Le protocole HTTPS empêche-t-il le reniflage ?

HTTPS empêche les sites Web de diffuser leurs informations d’une manière facilement visible par toute personne fouinant sur le réseau. Lorsque des informations sont envoyées via HTTP standard, les informations sont divisées en paquets de données qui peuvent être facilement “sniffés” à l’aide d’un logiciel gratuit.

Le protocole HTTPS empêche-t-il l’écoute clandestine ?

Bien que les sessions HTTPS puissent être considérées comme sûres contre les attaques d’écoute clandestine, HTTPS en soi ne protège pas contre tout autre type d’attaque.

HTTPS utilise-t-il DNS ?

DNS sur HTTPS (DoH) est un protocole relativement nouveau qui crypte le trafic du système de noms de domaine en transmettant les requêtes DNS via une session cryptée sécurisée par le protocole de transfert hypertexte. Le DoH cherche à améliorer la confidentialité en ligne en masquant les requêtes DNS.

Lequel de ces éléments est un moyen d’atténuer les attaques d’empoisonnement du cache DNS ?

Heureusement, il existe un antidote : le protocole de sécurité DNS (DNSSEC). Ce protocole a été développé spécifiquement pour contrer l’empoisonnement DNS. Mise en œuvredu DNSSEC est une pratique exemplaire reconnue utilisée par la plupart des grandes entreprises.

Le DNS sur https est-il plus sûr ?

De cette façon, DNS sur HTTPS (DoH) protège les utilisateurs. Il empêche également les attaques, y compris les attaques Man-in-the-Middle (MITM) et l’usurpation d’identité, car la communication entre les serveurs DNS et les navigateurs Web est totalement cryptée.

Pourquoi devrais-je utiliser DNS sur https ?

DNS sur HTTPS (DoH) est un protocole permettant d’effectuer une résolution DNS (Domain Name System) à distance via le protocole HTTPS. Dois-je utiliser DNS sur HTTPS ? Avec DoH activé, vous pourrez contourner la censure, améliorer la sécurité de votre trafic réseau et augmenter la confidentialité de votre réseau.

Le FAI peut-il voir le DNS sur https ?

Un FAI peut-il voir DNS sur HTTPS ? Le FAI verra une demande/connexion à votre serveur DoH mais n’aura pas accès à la requête DNS. Votre FAI peut reconnaître l’adresse IP à laquelle vous vous connectez comme étant un serveur DoH, il peut donc supposer que vous effectuez une requête DNS cryptée, mais il ne connaîtra pas le nom de domaine que vous recherchez.