Featured News

-

324Logiciel

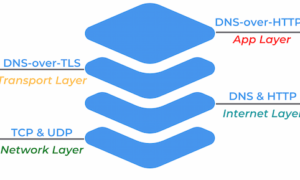

324LogicielLe DNS est-il meilleur que HTTPS ou TLS ?

Les requêtes DNS sur TLS utilisent un port distinct, de sorte que toute personne se trouvant au niveau du réseau peut les...

-

298Arc en ciel

298Arc en cielQu’est-ce qu’une force brute DNS ?

Attaques DNS par force brute Les attaques par force brute utilisent des scripts ou d’autres outils pour trouver tous les sous-domaines d’un...

-

285Adobe

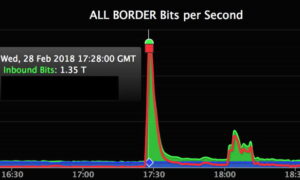

285AdobeLaquelle est une attaque DNS très connue ?

L’une des plus grandes attaques DDoS vérifiables jamais enregistrées ciblait GitHub, un service de gestion de code en ligne populaire utilisé par...

-

275Besoin

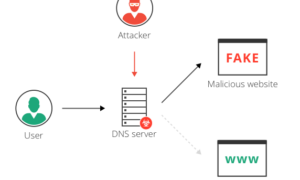

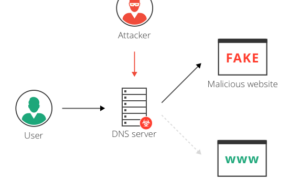

275BesoinComment les pirates redirigent-ils le trafic ?

Détournement de DNS local : les attaquants installent un cheval de Troie sur l’ordinateur d’un utilisateur et modifient les paramètres DNS locaux...

-

312Commencez

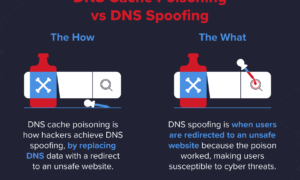

312CommencezQuelle est la différence entre l’empoisonnement DNS et le piratage DNS ?

La plupart du temps, l’usurpation de DNS ou l’empoisonnement du cache implique simplement d’écraser les valeurs de votre cache DNS local par...

-

296Redémarrer

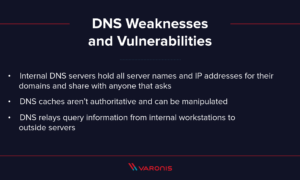

296RedémarrerQu’est-ce qu’exploiter le système DNS ?

Un exploit DNS est une vulnérabilité du système de noms de domaine (DNS) par laquelle un attaquant peut infiltrer un réseau. Qu’appelle-t-on...

-

305Mots de passe

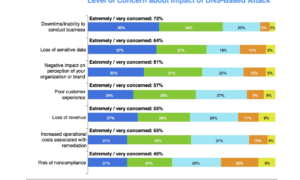

305Mots de passeQuelles sont les menaces pour le serveur DNS ?

Par exemple, les techniques de tunnellisation DNS permettent aux pirates de compromettre la connectivité réseau et d’accéder à distance à un serveur...

-

271Synonyme

271SynonymeComment les pirates attaquent-ils le DNS ?

Il existe différentes méthodes de détournement du DNS, telles que l’empoisonnement du cache DNS avec une adresse IP incorrecte, l’infiltration de logiciels...

-

305Pomme

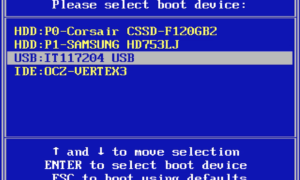

305PommeComment choisir le lecteur à démarrer depuis l’extérieur du BIOS ?

Redémarrez votre ordinateur et vous verrez peut-être un écran indiquant “Appuyez sur F12 Boot pour le menu de démarrage” ou “Appuyez sur...

-

312Redémarrer

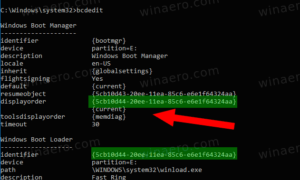

312RedémarrerPouvez-vous modifier l’ordre de démarrage à partir de CMD ?

Déplacer une entrée de démarrage spécifique en tant que première entrée Ouvrez une invite de commande élevée. Exécutez bcdedit sans paramètres pour...