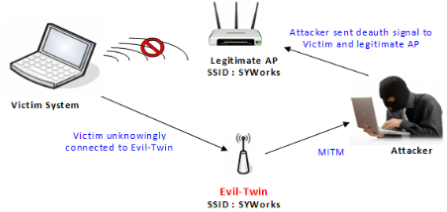

L’une des menaces les plus courantes sur ces réseaux est appelée attaque de l’homme du milieu (MITM). Essentiellement, une attaque MITM est une forme d’écoute clandestine.

Comment les pirates piratent-ils le Wi-Fi gratuit ?

Il s’agit d’un point d’accès ouvert, généralement avec un nom similaire à celui d’un point d’accès légitime, que les cybercriminels ont mis en place pour inciter les gens à se connecter à leur réseau. Une fois qu’une victime se connecte au point d’accès Wi-Fi non autorisé, le pirate hôte peut alors intercepter des données et même utiliser des outils pour injecter des logiciels malveillants dans les appareils connectés.

Peut-on se faire pirater du Wi-Fi gratuit ?

Les mêmes caractéristiques qui rendent les points d’accès Wi-Fi gratuits attrayants pour les consommateurs les rendent attrayants pour les pirates ; à savoir, qu’il ne nécessite aucune authentification pour établir une connexion réseau. Cela crée une opportunité incroyable pour le pirate informatique d’obtenir un accès illimité à des appareils non sécurisés sur le même réseau.

Est-il facile de pirater le Wi-Fi public ?

Vous avez probablement entendu parler des dangers liés à l’utilisation d’un réseau Wi-Fi public non sécurisé, vous savez donc que les pirates sont en train d’espionner. Il est assez facile de pirater un ordinateur portable ou un appareil mobile qui se trouve sur une connexion Wi-Fi publique sans protection. Les pirates peuvent lire vos e-mails, voler des mots de passe et même pirater les identifiants de votre site Web.

Les pirates utilisent-ils poke the bear ?

Le département américain de la Sécurité intérieure (DHS) a averti que les pirates informatiques russes ciblaient les infrastructures américaines critiques. Les utilisateurs peuvent également “piquer l’ours” par inadvertance en faisant preuve de laxisme quant à leur sécurité en ligne. Cela est dû au fait que les utilisateurs ne prennent pas les mesures de protection appropriées pour se protéger en ligne.

Est-il sûr d’utiliser le Wi-Fi gratuit ?

Le Wi-Fi public n’est pas sécurisé Si le réseau n’est pas sécurisé et que vous vous connectez à un site non chiffré (ou à un site qui utilise le chiffrement uniquement sur la page de connexion) d’autres utilisateurs du réseaupouvez voir ce que vous voyez et envoyer. Ils pourraient détourner votre session et se connecter en votre nom.

Les pirates peuvent-ils accéder à votre téléphone via Wi-Fi ?

L’une des nombreuses méthodes utilisées par les pirates comprend l’infiltration des réseaux Wi-Fi. Oui, les pirates peuvent accéder à un téléphone mobile (Android ou iOS) en utilisant les réseaux Wi-Fi. Généralement, les pirates utilisent les attaques Man In The Middle, alias DNS Hijacking, pour infiltrer les routeurs Wi-Fi.vor 6 Tagen

Quelqu’un peut-il vous pirater s’il connaît votre mot de passe Wi-Fi ?

Si un pirate obtient le mot de passe de votre réseau Wi-Fi, il peut utiliser votre connexion Internet pour faire ce qu’il veut. Cela peut aller de l’utilisation de vos données pour diffuser des vidéos et télécharger des fichiers à la réalisation d’activités illégales. De plus, accéder à votre routeur est la première étape pour accéder aux appareils qu’il contient.

Puis-je pirater un Wi-Fi en utilisant son adresse IP ?

Quelqu’un peut utiliser votre IP pour pirater votre appareil Internet utilise des ports ainsi que votre adresse IP pour se connecter. Il existe des milliers de ports pour chaque adresse IP, et un pirate informatique qui possède votre adresse IP peut essayer tous ces ports pour forcer brutalement une connexion, prenant le contrôle de votre téléphone par exemple et volant vos informations.

Qu’est-ce que les pirates recherchent le plus ?

De nombreux services en ligne exigent que les utilisateurs saisissent des informations personnelles telles que le nom complet, l’adresse du domicile et le numéro de carte de crédit. Les criminels volent ces données sur des comptes en ligne pour commettre un vol d’identité, par exemple en utilisant la carte de crédit de la victime ou en contractant des emprunts en son nom.

Qu’est-ce que les pirates informatiques ciblent le plus ?

Comptes personnels. Les e-mails personnels, les réseaux sociaux et les comptes de messagerie sont tous des cibles utiles pour un pirate informatique, car si le criminel peut prendre le contrôle d’un seul d’entre eux, il peut se faire passer pour l’exécutif en lançant des attaques “Business Email Compromise” (ou BEC) sur d’autres cadres. etemployés.

Qu’est-ce qu’il faut éviter de faire sur le Wi-Fi gratuit ?

Lorsque vous utilisez le Wi-Fi gratuit, ce n’est pas le bon moment pour faire des achats en ligne, utiliser les réseaux sociaux ou accéder à votre compte bancaire ou à votre messagerie. “Vous voulez éviter de visiter des sites Web qui enregistrent et stockent vos mots de passe personnels ou numéros de carte de crédit”, explique Lorei.

Pourquoi devriez-vous vous méfier du Wi-Fi gratuit ?

Les normes Wi-Fi d’aujourd’hui sont imparfaites et ne doivent pas être fiables. L’une des plus grandes menaces du Wi-Fi gratuit est la possibilité pour les pirates de se positionner entre vous et le point de connexion. Ainsi, au lieu de parler directement avec le point d’accès, vous finissez par envoyer vos informations au pirate informatique.

Le Wi-Fi public peut-il vous espionner ?

Si vous ne prenez pas de précautions, les informations que vos appareils envoient sur un réseau Wi-Fi public sortent en texte clair – et n’importe qui d’autre sur le réseau peut facilement jeter un œil à ce que vous faites avec seulement quelques outils logiciels simples . Un espion pourrait facilement récupérer vos mots de passe ou d’autres informations privées.

Est-il sûr d’utiliser le Wi-Fi public sans mot de passe ?

Même s’il faut un mot de passe pour se connecter, cela ne signifie pas nécessairement que vos activités en ligne sont sécurisées. Vous aimez peut-être le Wi-Fi public, mais les pirates aussi ! Ainsi, si vous utilisez le Wi-Fi public sans protection adéquate, vous risquez essentiellement votre identité en ligne et votre argent.

Pouvez-vous espionner quelqu’un via Wi-Fi ?

Techniquement oui, vous pouvez utiliser des routeurs wifi pour espionner d’autres téléphones. Même vous pouvez voler d’autres informations sensibles via le routeur. Vous pouvez injecter des paquets de données malformés via un routeur wifi aux clients qui y sont connectés et qui serviraient votre tâche requise.

Quelqu’un peut-il pirater le texte de votre téléphone ?

Les téléphones Android peuvent être infectés en recevant simplement une photo par SMS, selon une étude publiéeLundi. Il s’agit probablement du plus gros défaut de smartphone jamais découvert.

Quelqu’un peut-il pirater mon téléphone en m’appelant ?

Les pirates peuvent-ils pirater votre téléphone en vous appelant ? Non, pas directement. Un pirate informatique peut vous appeler en se faisant passer pour quelqu’un d’officiel et ainsi accéder à vos données personnelles. Armés de ces informations, ils pourraient commencer à pirater vos comptes en ligne.

Quel code la plupart des pirates utilisent-ils ?

Qu’est-ce qu’un mot de passe que la plupart des pirates utilisent ?

« 123456 » est n° 1 sur la liste des pirates pour une raison : ce mot de passe est LE mot de passe le plus populaire au monde (0,62 % des 9,3 millions de mots de passe analysés). Il détient également la place de numéro 1 pour . edu, Allemagne, Italie et Espagne.

Qu’utilisent les hackers professionnels ?

Les professionnels de la sécurité utilisent des outils de piratage tels que des renifleurs de paquets pour intercepter le trafic réseau, des craqueurs de mots de passe pour découvrir les mots de passe, des scanners de ports pour identifier les ports ouverts sur les ordinateurs, etc. Bien qu’il existe une variété d’outils de piratage disponibles sur le marché, restez pensez à ce que devrait être son but.

Comment les pirates utilisent-ils Internet ?

Les pirates accèdent illégalement à des appareils ou à des sites Web pour voler les informations personnelles des gens, qu’ils utilisent pour commettre des crimes comme le vol. De nombreuses personnes font leurs achats, effectuent des opérations bancaires et paient leurs factures en ligne. Les utilisateurs stockent également des informations financières, telles que des numéros de carte de crédit ou de compte bancaire, sur leurs appareils

.