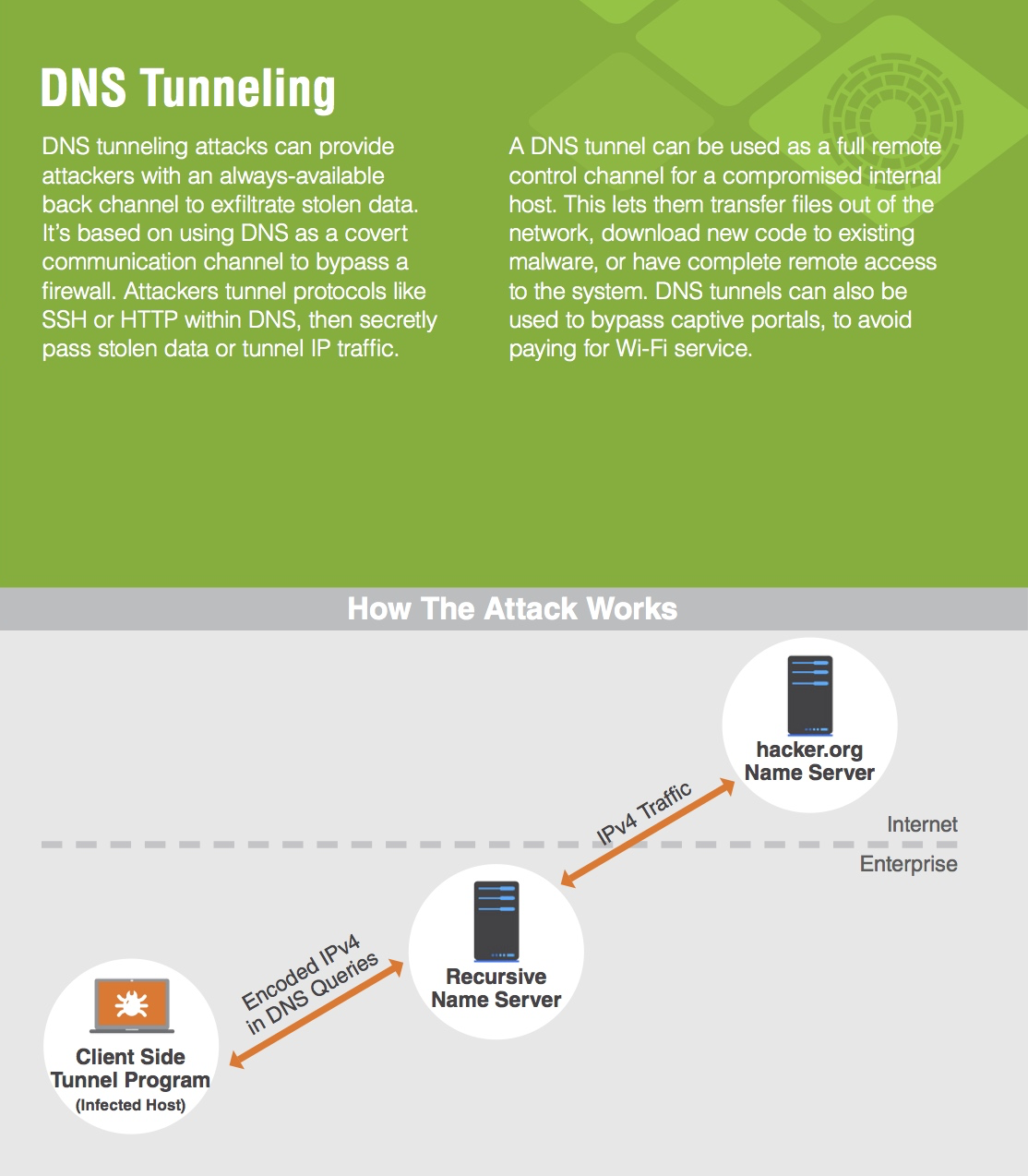

Le tunneling DNS permet à ces cybercriminels d’insérer des logiciels malveillants ou de transmettre des informations volées dans des requêtes DNS, créant ainsi un canal de communication secret qui contourne la plupart des pare-feu. Bien qu’il existe des utilisations quasi légitimes du tunneling DNS, de nombreuses instances de tunnellisation sont malveillantes.

Le tunneling DNS est-il une cyberattaque ?

Le tunneling DNS est l’une de ces attaques. Le tunneling DNS exploite le protocole DNS pour tunneler les logiciels malveillants et d’autres données via un modèle client-serveur. L’attaquant enregistre un domaine, tel que badsite.com. Le serveur de noms de domaine pointe vers le serveur de l’attaquant, où un programme malveillant de tunnellisation est installé.

Comment éviter une attaque par tunnel DNS ?

Mesures préventives pour le tunneling DNS L’outil doit être conçu de manière à identifier à la fois les techniques d’extraction de données plus complexes et les attaques basées sur des kits d’outils préconfigurés. Pour éviter la possession de données, un outil doit être installé qui met sur liste noire les destinations qui doivent extraire les données.

Qu’est-ce qu’une menace de sécurité potentielle provenant du trafic du tunnel DNS ?

Si la tunnellisation DNS malveillante n’est pas observée, cela crée un risque important, les entreprises s’exposant à l’exfiltration de données, aux activités de commande et de contrôle, ainsi qu’à d’autres dangers.

Qu’est-ce que le tunnel DNS et comment peut-il être évité ?

Le tunneling DNS s’appuie sur les requêtes DNS pour former une association malveillante avec l’ordinateur du cybercriminel. Ainsi, si vous pouvez surveiller, détecter et bloquer les requêtes malveillantes, cela est très efficace pour prévenir ce type d’attaques.

Le tunneling DNS est-il une cyberattaque ?

Le tunneling DNS est l’une de ces attaques. Le tunneling DNS exploite le protocole DNS pour tunneler les logiciels malveillants et d’autres données via un modèle client-serveur. L’attaquant enregistre un domaine, tel que badsite.com. Le serveur de noms du domainepointe vers le serveur de l’attaquant, où un programme malveillant de tunnellisation est installé.

Qu’est-ce que le tunnel DNS et comment peut-il être évité ?

Le tunneling DNS s’appuie sur les requêtes DNS pour former une association malveillante avec l’ordinateur du cybercriminel. Ainsi, si vous pouvez surveiller, détecter et bloquer les requêtes malveillantes, cela est très efficace pour prévenir ce type d’attaques.

Comment les pirates utilisent-ils DNS ?

L’attaquant corrompt un serveur DNS en remplaçant une adresse IP légitime dans le cache du serveur par celle d’une adresse malveillante pour rediriger le trafic vers un site Web malveillant, collecter des informations ou lancer une autre attaque. L’empoisonnement du cache est également appelé empoisonnement DNS.

Les pirates utilisent-ils le DNS ?

Les attaquants peuvent prendre le contrôle d’un routeur et écraser les paramètres DNS, affectant tous les utilisateurs connectés à ce routeur. Attaques DNS de l’homme du milieu : les attaquants interceptent la communication entre un utilisateur et un serveur DNS et fournissent différentes adresses IP de destination pointant vers des sites malveillants.

Comment puis-je enquêter sur le tunneling DNS ?

Les tunnels DNS peuvent être détectés en analysant une seule charge utile DNS ou en analysant le trafic, comme l’analyse du nombre et de la fréquence des requêtes. L’analyse de la charge utile est utilisée pour détecter les activités malveillantes sur la base d’une seule requête.

Qu’est-ce qu’un tunnel DNS caché ?

Le tunneling DNS est une méthode de cyberattaque qui encode les données d’autres programmes ou protocoles dans les requêtes et les réponses DNS. Le tunneling DNS comprend souvent des charges utiles de données qui peuvent être ajoutées à un serveur DNS attaqué et utilisées pour contrôler un serveur distant et des applications.

Quelles sont les deux méthodes utilisées par les cybercriminels pour masquer les attaques DNS ?

Réponses Explication & Indices : les algorithmes de flux rapide, de double flux IP et de génération de domaine sont utilisés par les cybercriminels pour attaquer les serveurs DNS et affecter le DNSprestations de service. Le flux rapide est une technique utilisée pour dissimuler des sites de phishing et de diffusion de logiciels malveillants derrière un réseau d’hôtes DNS compromis en évolution rapide (bots au sein de botnets).

Comment fonctionne l’exfiltration DNS ?

L’exfiltration de données DNS est un moyen d’échanger des données entre deux ordinateurs sans aucune connexion directe. Les données sont échangées via le protocole DNS sur des serveurs DNS intermédiaires. Lors de la phase d’exfiltration, le client fait une demande de résolution DNS à une adresse de serveur DNS externe.

Qu’est-ce que les données de tunnellisation ?

Le tunneling, également connu sous le nom de “transfert de port”, est la transmission de données destinées à être utilisées uniquement au sein d’un réseau privé, généralement d’entreprise, via un réseau public, de telle sorte que les nœuds de routage du réseau public ignorent que la transmission fait partie d’un réseau privé.

Comment les domaines sont-ils piratés ?

Comment les domaines sont-ils piratés ? Le piratage de domaine se produit à la suite d’un accès illégal ou de l’exploitation d’une vulnérabilité de cybersécurité courante dans un bureau d’enregistrement de noms de domaine, ou de l’acquisition d’un accès à l’adresse e-mail du propriétaire du nom de domaine, puis de la modification du mot de passe du bureau d’enregistrement du nom de domaine du propriétaire.

Qu’est-ce que l’énumération DNS et pourquoi est-elle importante ?

L’énumération DNS est le processus de localisation de tous les serveurs DNS et de leurs enregistrements correspondants pour une organisation. L’énumération DNS donnera les noms d’utilisateur, les noms d’ordinateur et les adresses IP des systèmes cibles potentiels.

Qu’est-ce que l’empoisonnement du cache DNS et quel est son objectif général ?

L’empoisonnement du cache est un type de cyberattaque dans lequel les attaquants insèrent de fausses informations dans un cache de système de noms de domaine (DNS) ou un cache Web dans le but de nuire aux utilisateurs. Dans l’empoisonnement du cache DNS ou l’usurpation de DNS, un attaquant détourne le trafic d’un serveur légitime vers un serveur malveillant/dangereux.

Qu’est-ce quetunneling cyber ?

Le tunneling, également connu sous le nom de “transfert de port”, est la transmission de données destinées à être utilisées uniquement au sein d’un réseau privé, généralement d’entreprise, via un réseau public, de telle sorte que les nœuds de routage du réseau public ignorent que la transmission fait partie d’un réseau privé.

Que doit rechercher un analyste en cybersécurité pour détecter le tunnel DNS ?

Les tunnels DNS peuvent être détectés en analysant une seule charge utile DNS ou en analysant le trafic, comme l’analyse du nombre et de la fréquence des requêtes. L’analyse de la charge utile est utilisée pour détecter les activités malveillantes sur la base d’une seule requête.

Le DNS est-il sécurisé ?

Le DNS est largement approuvé par les organisations et le trafic DNS est généralement autorisé à passer librement à travers les pare-feu du réseau. Cependant, il est couramment attaqué et abusé par les cybercriminels. Par conséquent, la sécurité du DNS est un élément essentiel de la sécurité du réseau.

Le tunneling DNS est-il une cyberattaque ?

Le tunneling DNS est l’une de ces attaques. Le tunneling DNS exploite le protocole DNS pour tunneler les logiciels malveillants et d’autres données via un modèle client-serveur. L’attaquant enregistre un domaine, tel que badsite.com. Le serveur de noms de domaine pointe vers le serveur de l’attaquant, où un programme malveillant de tunnellisation est installé.

Qu’est-ce que le tunnel DNS et comment peut-il être évité ?

Le tunneling DNS s’appuie sur les requêtes DNS pour former une association malveillante avec l’ordinateur du cybercriminel. Ainsi, si vous pouvez surveiller, détecter et bloquer les requêtes malveillantes, cela est très efficace pour prévenir ce type d’attaques.