Con HSTS, puoi forzare i browser a caricare sempre il tuo sito Web su HTTPS. Questo ti aiuta a evitare l’avvelenamento della cache DNS in un modo fondamentale: è improbabile che un hacker che crea una versione falsa del tuo sito Web riesca a ottenere un certificato SSL/TLS affidabile per il tuo dominio.

https previene lo spoofing DNS ?

HTTPS e HSTS collaborano per proteggere un dominio dallo spoofing DNS.

SSL impedisce lo spoofing?

SSL/TLS rende i siti Web sicuri poiché spesso protegge i dati dal furto, dalla modifica o dallo spoofing.

Quale di questi è un modo per mitigare gli attacchi di avvelenamento della cache DNS?

Per fortuna, esiste un antidoto: DNS Security Protocol (DNSSEC). Questo protocollo è stato sviluppato specificamente per contrastare l’avvelenamento da DNS. L’implementazione di DNSSEC è una best practice riconosciuta utilizzata dalla maggior parte delle grandi imprese.

Devo usare DNS su https o TLS?

Mentre le richieste DNS su HTTPS possono nascondersi nel resto del traffico crittografato, le richieste DNS su TLS utilizzano tutte una porta distinta in cui chiunque a livello di rete può vederle facilmente e persino bloccarle. Certo, la richiesta stessa, il contenuto o la risposta, è crittografata.

Gli hacker possono intercettare HTTPS?

HTTPS utilizza due chiavi, una pubblica e l’altra privata, per crittografare i dati. La crittografia è importante durante l’utilizzo di siti Web che richiedono dettagli di accesso, informazioni sulla carta di credito, dettagli bancari o qualsiasi tipo di dato personale. Senza crittografia, gli hacker malintenzionati possono intercettare e rubare dati.

Il lavaggio del DNS danneggia qualcosa?

Lo svuotamento della cache DNS non influisce notevolmente sulla velocità di Internet. Ti libererai dei dati memorizzati nella cache obsoleti, ma potrebbe essere necessario un po’ più di tempo subito dopo lo svuotamento della cache DNS per caricare diverse pagine Web, poiché il browser deve recuperare e memorizzare nuovamente nella cache i dati.

Qualcuno può hackerarti tramite DNS?

Un server dei nomi DNS è un’infrastruttura altamente sensibile che richiede solide misure di sicurezza, in quanto può essere dirottato e utilizzato dagli hacker per sferrare attacchi DDoS su altri: cerca i resolver sulla tua rete: i resolver DNS non necessari dovrebbero essere chiusi.

È possibile falsificare un sito HTTPS?

Un metodo di attacco comune è chiamato spoofing HTTPS, in cui un utente malintenzionato utilizza un dominio molto simile a quello del sito Web di destinazione. Con questa tattica, nota anche come “attacco omografico”, i caratteri nel dominio di destinazione vengono sostituiti con altri caratteri non ASCII che hanno un aspetto molto simile.

Da cosa protegge SSL HTTPS?

SSL sta per Secure Sockets Layer e, in breve, è la tecnologia standard per mantenere sicura una connessione Internet e salvaguardare i dati sensibili che vengono inviati tra due sistemi, impedendo ai criminali di leggere e modificare qualsiasi informazione trasferita, anche potenziale personale dettagli.

L’HTTPS può essere violato?

Perché i certificati SSL non sono “a prova di hacker” Quando si tratta di proteggere le informazioni dei clienti, un certificato SSL gioca un ruolo cruciale. La crittografia dei dati in transito può evitare che vengano intercettati dagli aggressori lungo il percorso. Detto questo, tuttavia, questo non protegge l’origine.

Come faccio a sapere se il mio DNS è avvelenato?

Un improvviso aumento dell’attività DNS da un’unica fonte su un singolo dominio indica un potenziale attacco Birthday. Un aumento dell’attività DNS da un’unica fonte che sta interrogando il tuo server DNS per più nomi di dominio senza ricorsione indica un tentativo di trovare una voce da utilizzare per l’avvelenamento.

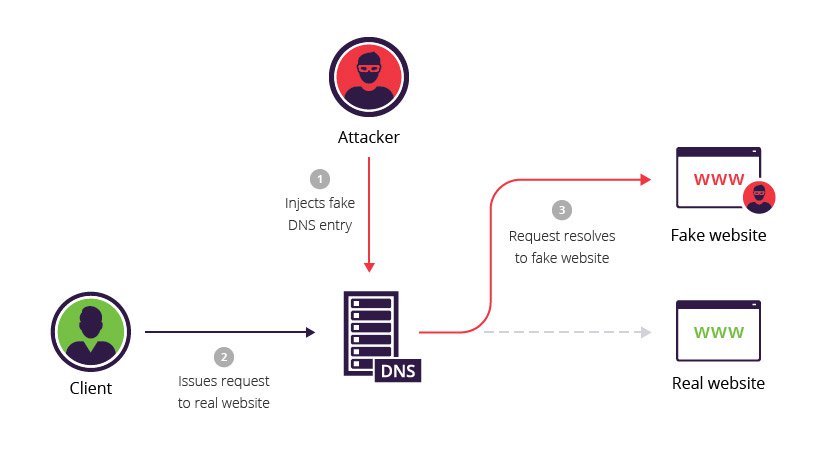

Cosa causa l’avvelenamento del DNS?

Il DNS poisoning è una tecnica hacker che manipola le vulnerabilità note all’interno del sistema dei nomi di dominio(DNS). Al termine, un hacker può reindirizzare il traffico da un sito a una versione falsa. E il contagio può diffondersi a causa del modo in cui funziona il DNS.

Qual è una misura preventiva contro l’avvelenamento della cache del server dei nomi?

Lo strumento di prevenzione dell’avvelenamento della cache più utilizzato è DNSSEC (Domain Name System Security Extension). È stato sviluppato dall’Internet Engineering Task Force e fornisce un’autenticazione sicura dei dati DNS.

È possibile falsificare un sito HTTPS?

Un metodo di attacco comune è chiamato spoofing HTTPS, in cui un utente malintenzionato utilizza un dominio molto simile a quello del sito Web di destinazione. Con questa tattica, nota anche come “attacco omografico”, i caratteri nel dominio di destinazione vengono sostituiti con altri caratteri non ASCII che hanno un aspetto molto simile.

HTTPS impedisce lo sniffing?

HTTPS impedisce ai siti Web di trasmettere le proprie informazioni in un modo facilmente visualizzabile da chiunque curiosa nella rete. Quando le informazioni vengono inviate tramite il normale HTTP, le informazioni vengono suddivise in pacchetti di dati che possono essere facilmente “sniffati” utilizzando un software gratuito.

HTTPS impedisce le intercettazioni?

Sebbene le sessioni HTTPS possano essere considerate sicure da attacchi di intercettazione, HTTPS di per sé non protegge da altri tipi di attacco.

HTTPS utilizza il DNS?

DNS over HTTPS (DoH) è un protocollo relativamente nuovo che crittografa il traffico del sistema dei nomi di dominio passando le query DNS attraverso una sessione crittografata Hypertext Transfer Protocol Secure. DoH cerca di migliorare la privacy online nascondendo alla vista le query DNS.

Quale di questi è un modo per mitigare gli attacchi di avvelenamento della cache DNS?

Per fortuna, esiste un antidoto: DNS Security Protocol (DNSSEC). Questo protocollo è stato sviluppato specificamente per contrastare l’avvelenamento da DNS. Implementazionedi DNSSEC è una best practice riconosciuta utilizzata dalla maggior parte delle grandi imprese.

Il DNS su https è più sicuro?

In questo modo, DNS su HTTPS (DoH) protegge gli utenti. Previene inoltre gli attacchi, inclusi gli attacchi Man-in-the-Middle (MITM) e lo spoofing, perché la comunicazione tra i server DNS e i browser Web è totalmente crittografata.

Perché dovrei usare DNS su https?

DNS su HTTPS (DoH) è un protocollo per l’esecuzione di una risoluzione DNS (Domain Name System) remota tramite il protocollo HTTPS. Devo usare DNS su HTTPS? Con DoH abilitato, sarai in grado di aggirare la censura, migliorare la sicurezza del traffico di rete e aumentare la privacy della tua rete.

L’ISP può vedere il DNS su https?

Un ISP può vedere il DNS su HTTPS? L’ISP vedrà una richiesta/connessione al tuo server DoH ma non avrà accesso alla query DNS. Il tuo ISP potrebbe riconoscere l’indirizzo IP a cui ti stai connettendo come un server DoH, quindi potrebbe presumere che stai facendo una query DNS crittografata ma non conoscerà il nome di dominio che stai cercando.