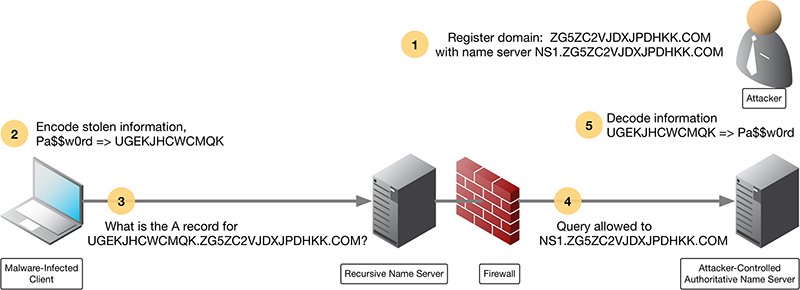

L’esfiltrazione dei dati DNS è un modo per scambiare dati tra due computer senza alcuna connessione diretta. I dati vengono scambiati tramite protocollo DNS su server DNS intermedi. Durante la fase di esfiltrazione, il client effettua una richiesta di risoluzione DNS a un indirizzo di server DNS esterno.

Perché il DNS è stato scelto come mezzo per esfiltrare i dati?

Il DNS viene spesso utilizzato come percorso per l’esfiltrazione dei dati, perché non è ispezionato dai comuni controlli di sicurezza.

Cosa causa l’esfiltrazione dei dati?

Oltre agli utenti con intenzioni malevole, le minacce interne accidentali possono essere una delle principali cause di esfiltrazione dei dati. Le e-mail di phishing e gli attacchi di ingegneria sociale rimangono un modo collaudato per gli hacker di accedere ai dati aziendali.

In che modo gli aggressori utilizzano il processo DNS per mettere in scena i comandi ed esfiltrare i dati?

L’attaccante utilizza un host che ha infettato con malware per ricercare il dominio controllato dall’attaccante. Quando il risolutore DNS instrada la query, crea un tunnel dall’attaccante alla sua destinazione, consentendogli di ottenere dati, controllare in remoto l’host o altrimenti fare il passo successivo nella catena di attacco.

Come funziona il tunnel DNS?

Il tunneling DNS sfrutta il protocollo DNS per eseguire il tunneling di malware e altri dati attraverso un modello client-server. L’attaccante registra un dominio, come badsite.com. Il server dei nomi del dominio punta al server dell’attaccante, dove è installato un programma malware di tunneling.

Cos’è il tunneling DNS?

Il tunneling DNS comporta l’abuso del protocollo DNS sottostante. Invece di utilizzare richieste e risposte DNS per eseguire ricerche di indirizzi IP legittime, il malware lo utilizza per implementare un canale di comando e controllo con il suo gestore. La flessibilità del DNS lo rende una buona scelta per l’esfiltrazione dei dati; tuttavia, ha i suoi limiti.

Cos’èrilevamento dell’esfiltrazione?

L’esfiltrazione dei dati è una tecnica utilizzata da malintenzionati per prendere di mira, copiare e trasferire dati sensibili. L’esfiltrazione dei dati può essere eseguita in remoto o manualmente e può essere estremamente difficile da rilevare poiché spesso assomiglia al traffico di rete giustificato dall’attività (o “normale”).

In che modo gli hacker esfiltrano i dati?

Potrebbero esfiltrare i dati tramite vettori fisici, come unità flash o vettori digitali, deviando il traffico di rete verso i servizi di archiviazione cloud. Minacce esterne – I criminali informatici preferiscono metodi di esfiltrazione dei dati esterni perché questi attacchi possono essere lanciati in remoto da qualsiasi parte del mondo.

Come viene rilevata l’esfiltrazione dei dati?

Uno dei metodi utilizzati per rilevare l’esfiltrazione dei dati dovrebbe essere il monitoraggio delle e-mail, delle richieste DNS, delle richieste di accesso ai file e delle connessioni alle porte illegali. Il rilevamento è facilitato quando si formano pannelli di monitoraggio e avvisi. Logsign SIEM rileva il comportamento anomalo dell’utente tramite un motore di correlazione.

Come si può attaccare il DNS?

L’attaccante corrompe un server DNS sostituendo un indirizzo IP legittimo nella cache del server con quello di un indirizzo canaglia per reindirizzare il traffico a un sito Web dannoso, raccogliere informazioni o avviare un altro attacco. L’avvelenamento della cache viene anche chiamato avvelenamento del DNS.

Quali sono i due tipi di attacchi utilizzati su DNS aperti?

I DNS Open-resolver sono anche vulnerabili al Cache Poisoning e possono essere sfruttati in altri tipi di attacchi DNS, come il tunneling DNS, l’attacco di dirottamento DNS, l’attacco NXDOMAIN, l’attacco al sottodominio casuale e l’attacco al dominio fantasma.

Come si può prevenire l’esfiltrazione dei dati?

Per ridurre il rischio di esfiltrazione dei dati, le organizzazioni devono integrare la consapevolezza della sicurezza e le migliori pratiche nella loro cultura. Essi devonovalutare costantemente i rischi di ogni interazione con reti di computer, dispositivi, applicazioni, dati e altri utenti.

Come posso controllare la mia esfiltrazione DNS?

Il tunneling DNS rappresenta una minaccia significativa e ci sono metodi per rilevarlo. I tunnel DNS possono essere rilevati analizzando un singolo carico utile DNS o mediante analisi del traffico come l’analisi del conteggio e della frequenza delle richieste. L’analisi del carico utile viene utilizzata per rilevare attività dannose in base a una singola richiesta.

Come faccio a proteggere il tunneling DNS?

Protezione contro gli attacchi di tunneling DNS È possibile impostare tutti i client interni per indirizzare le loro richieste DNS (query DNS) a un server DNS interno. In questo modo puoi filtrare potenziali domini dannosi.

Come faccio a interrompere il tunneling DNS?

Misure preventive per il tunneling DNS Per evitare il possesso di dati, è necessario installare uno strumento che metta in blacklist le destinazioni che devono estrarre i dati. Questa attività deve essere svolta regolarmente. Un firewall DNS deve essere configurato e progettato in modo tale da identificare rapidamente qualsiasi intrusione.

Come vengono dirottati i domini?

Come vengono dirottati i domini? Il dirottamento del dominio si verifica a causa dell’accesso illegale o dello sfruttamento di una vulnerabilità comune della sicurezza informatica in un registrar di nomi di dominio o dall’acquisizione dell’accesso all’indirizzo e-mail del proprietario del nome di dominio e dalla modifica della password al registrar del nome di dominio del proprietario.

Cos’è il traffico DNS?

Che cos’è un attacco di reindirizzamento/dirottamento DNS. Il dirottamento DNS (Domain Name Server), chiamato anche reindirizzamento DNS, è un tipo di attacco DNS in cui le query DNS vengono risolte in modo errato per reindirizzare inaspettatamente gli utenti a siti dannosi.

I dati di esfiltrazione sono illegali?

Molte fughe di dati sono il risultato di esfiltrazione di dati o trasferimento illegale di dati da un dispositivocontenente informazioni sensibili a soggetti non autorizzati.

Qual è lo scopo di una trincea di esfiltrazione?

Alcune trincee di esfiltrazione sono progettate per trattenere tutta l’acqua piovana da un bacino di drenaggio senza deflusso diverso dalla ricarica; altri sono progettati per trattenere il primo pollice di acqua piovana prima che inizi il trabocco per mezzo di un tubo di scarico.

Quale dei seguenti è un esempio di esfiltrazione di dati?

Tipi di dati esfiltrati Nomi utente, password associate e altre informazioni relative all’autenticazione del sistema. Informazioni associate a decisioni strategiche. Chiavi crittografiche. Informazioni finanziarie personali.

Cosa fa il ransomware?

Il ransomware è un malware progettato per negare a un utente o a un’organizzazione l’accesso ai file sul proprio computer. Crittografando questi file e chiedendo il pagamento di un riscatto per la chiave di decrittazione, gli aggressori informatici mettono le organizzazioni in una posizione in cui pagare il riscatto è il modo più semplice ed economico per riottenere l’accesso ai propri file.

Quale dei seguenti servizi viene utilizzato nel processo di estrazione dei dati nel cloud watch?

Rispondi. AWS CloudTrail insieme ad AWS Lambda è il servizio utilizzato per rilevare l’esfiltrazione dei dati.