Il tunneling DNS consente a questi criminali informatici di inserire malware o passare informazioni rubate nelle query DNS, creando un canale di comunicazione nascosto che aggira la maggior parte dei firewall. Sebbene esistano usi quasi legittimi del tunneling DNS, molte istanze di tunneling sono dannose.

Il tunneling DNS è un attacco informatico?

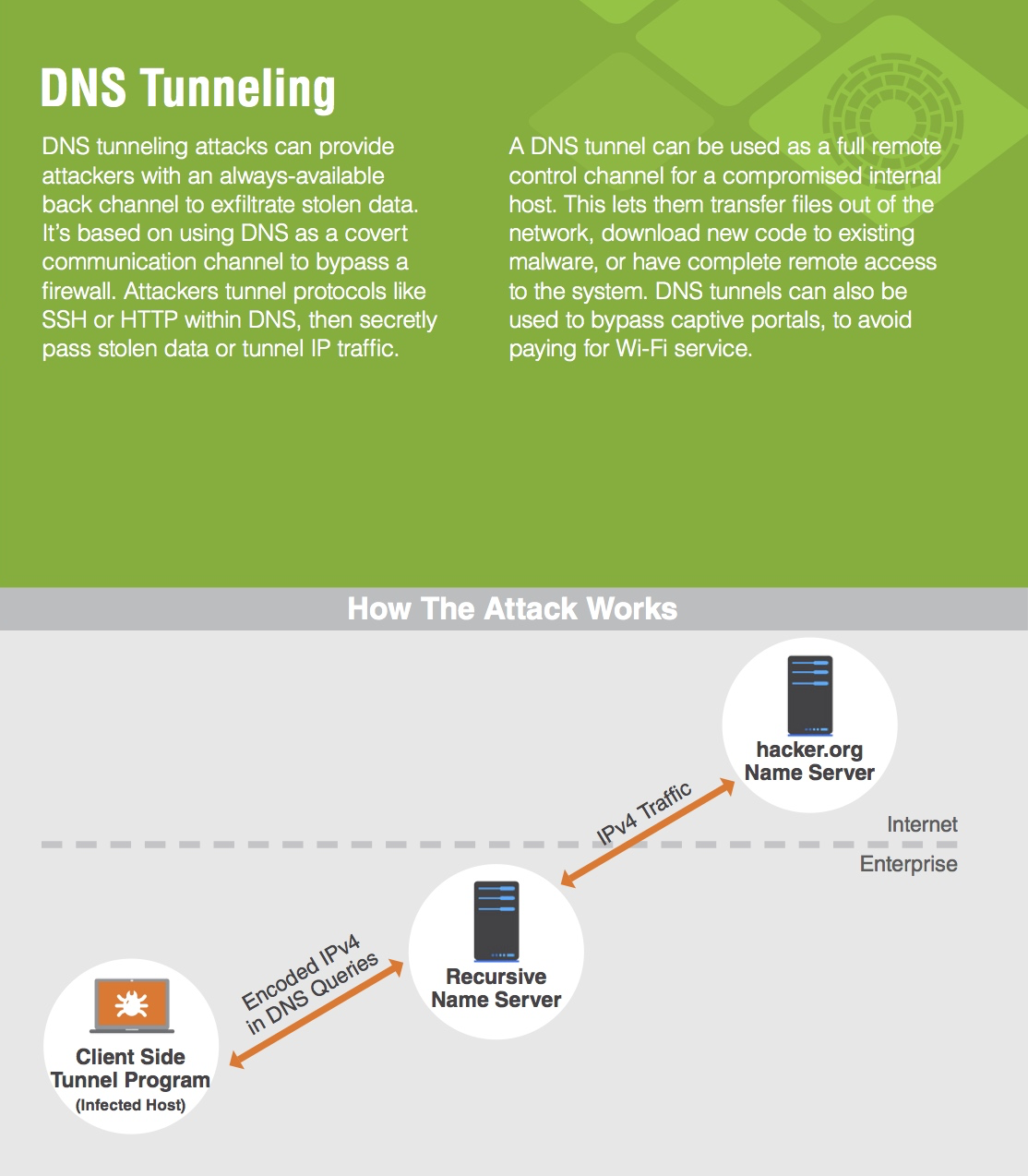

Il tunneling DNS è uno di questi attacchi. Il tunneling DNS sfrutta il protocollo DNS per eseguire il tunneling di malware e altri dati attraverso un modello client-server. L’attaccante registra un dominio, come badsite.com. Il server dei nomi del dominio punta al server dell’attaccante, dove è installato un programma malware di tunneling.

Come si può evitare un attacco di tunneling DNS?

Misure preventive per il tunneling DNS Lo strumento dovrebbe essere progettato in modo tale da identificare sia le tecniche di estrazione dei dati più complesse sia gli attacchi basati su toolkit preconfigurati. Per evitare il possesso di dati, è necessario installare uno strumento che metta in blacklist le destinazioni che devono estrarre i dati.

Qual è una potenziale minaccia alla sicurezza derivante dal traffico del tunnel DNS?

Se il tunneling DNS dannoso non viene osservato, crea rischi significativi, con le aziende che si lasciano aperte all’esfiltrazione dei dati, alle attività di comando e controllo, nonché ad altri rischi.

Cos’è il tunneling DNS e come può essere prevenuto?

Il tunneling DNS si basa su query DNS per formare un’associazione dannosa con il computer del criminale informatico. Pertanto, se puoi monitorare, rilevare e bloccare le query dannose, questo è molto efficace per prevenire questo tipo di attacchi.

Il tunneling DNS è un attacco informatico?

Il tunneling DNS è uno di questi attacchi. Il tunneling DNS sfrutta il protocollo DNS per eseguire il tunneling di malware e altri dati attraverso un modello client-server. L’attaccante registra un dominio, come badsite.com. Il server dei nomi del dominiopunta al server dell’attaccante, dove è installato un programma malware di tunneling.

Cos’è il tunneling DNS e come può essere prevenuto?

Il tunneling DNS si basa su query DNS per formare un’associazione dannosa con il computer del criminale informatico. Pertanto, se puoi monitorare, rilevare e bloccare le query dannose, questo è molto efficace per prevenire questo tipo di attacchi.

In che modo gli aggressori utilizzano il DNS?

L’attaccante corrompe un server DNS sostituendo un indirizzo IP legittimo nella cache del server con quello di un indirizzo canaglia per reindirizzare il traffico a un sito Web dannoso, raccogliere informazioni o avviare un altro attacco. L’avvelenamento della cache viene anche chiamato avvelenamento del DNS.

Gli hacker utilizzano il DNS?

Gli aggressori possono impossessarsi di un router e sovrascrivere le impostazioni DNS, colpendo tutti gli utenti connessi a quel router. Man in the middle Attacchi DNS: gli aggressori intercettano la comunicazione tra un utente e un server DNS e forniscono indirizzi IP di destinazione diversi che puntano a siti dannosi.

Come faccio a indagare sul tunneling DNS?

I tunnel DNS possono essere rilevati analizzando un singolo payload DNS o mediante analisi del traffico come l’analisi del conteggio e della frequenza delle richieste. L’analisi del carico utile viene utilizzata per rilevare attività dannose in base a una singola richiesta.

Cos’è il tunnel DNS nascosto?

Il tunneling DNS è un metodo di attacco informatico che codifica i dati di altri programmi o protocolli in query e risposte DNS. Il tunneling DNS spesso include payload di dati che possono essere aggiunti a un server DNS attaccato e utilizzati per controllare un server remoto e applicazioni.

Quali sono i due metodi utilizzati dai criminali informatici per mascherare gli attacchi DNS?

Risposte Spiegazione e amp; Suggerimenti: gli algoritmi di flusso veloce, flusso IP doppio e generazione di domini vengono utilizzati dai criminali informatici per attaccare i server DNS e influenzare il DNSServizi. Fast Flux è una tecnica utilizzata per nascondere i siti di phishing e di distribuzione di malware dietro una rete in rapida evoluzione di host DNS compromessi (bot all’interno di botnet).

Come funziona l’esfiltrazione DNS?

L’esfiltrazione dei dati DNS è un modo per scambiare dati tra due computer senza alcuna connessione diretta. I dati vengono scambiati tramite protocollo DNS su server DNS intermedi. Durante la fase di esfiltrazione, il client effettua una richiesta di risoluzione DNS a un indirizzo di server DNS esterno.

Che cos’è il tunneling dei dati?

Il tunneling, noto anche come “port forwarding”, è la trasmissione di dati destinati all’uso solo all’interno di una rete privata, generalmente aziendale, attraverso una rete pubblica in modo tale che i nodi di routing della rete pubblica non siano consapevoli che la trasmissione fa parte di una rete privata.

Come vengono dirottati i domini?

Come vengono dirottati i domini? Il dirottamento del dominio si verifica a causa dell’accesso illegale o dello sfruttamento di una vulnerabilità comune della sicurezza informatica in un registrar di nomi di dominio o dall’acquisizione dell’accesso all’indirizzo e-mail del proprietario del nome di dominio e dalla modifica della password al registrar del nome di dominio del proprietario.

Cos’è l’enumerazione DNS e perché è importante?

L’enumerazione DNS è il processo di individuazione di tutti i server DNS e dei record corrispondenti per un’organizzazione. L’enumerazione DNS produrrà nomi utente, nomi di computer e indirizzi IP di potenziali sistemi di destinazione.

Cos’è l’avvelenamento della cache DNS e qual è il suo scopo generale?

Il cache poisoning è un tipo di attacco informatico in cui gli aggressori inseriscono informazioni false in una cache del sistema dei nomi di dominio (DNS) o in una cache Web allo scopo di danneggiare gli utenti. In DNS cache poisoning o DNS spoofing, un utente malintenzionato devia il traffico da un server legittimo a un server dannoso/pericoloso.

Cos’ètunnel cibernetico?

Il tunneling, noto anche come “port forwarding”, è la trasmissione di dati destinati all’uso solo all’interno di una rete privata, generalmente aziendale, attraverso una rete pubblica in modo tale che i nodi di routing della rete pubblica non siano consapevoli che la trasmissione fa parte di una rete privata.

Cosa dovrebbe cercare l’analista della sicurezza informatica per rilevare il tunneling DNS?

I tunnel DNS possono essere rilevati analizzando un singolo payload DNS o mediante analisi del traffico come l’analisi del conteggio e della frequenza delle richieste. L’analisi del carico utile viene utilizzata per rilevare attività dannose in base a una singola richiesta.

Il DNS è sicuro?

Il DNS è ampiamente considerato dalle organizzazioni e in genere il traffico DNS può passare liberamente attraverso i firewall di rete. Tuttavia, è comunemente attaccato e abusato dai criminali informatici. Di conseguenza, la sicurezza del DNS è una componente fondamentale della sicurezza della rete.

Il tunneling DNS è un attacco informatico?

Il tunneling DNS è uno di questi attacchi. Il tunneling DNS sfrutta il protocollo DNS per eseguire il tunneling di malware e altri dati attraverso un modello client-server. L’attaccante registra un dominio, come badsite.com. Il server dei nomi del dominio punta al server dell’attaccante, dove è installato un programma malware di tunneling.

Cos’è il tunneling DNS e come può essere prevenuto?

Il tunneling DNS si basa su query DNS per formare un’associazione dannosa con il computer del criminale informatico. Pertanto, se puoi monitorare, rilevare e bloccare le query dannose, questo è molto efficace per prevenire questo tipo di attacchi.