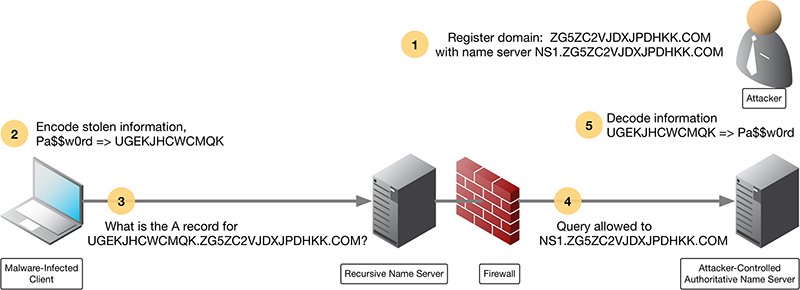

A exfiltração de dados DNS é uma maneira de trocar dados entre dois computadores sem qualquer conexão direta. Os dados são trocados através do protocolo DNS em servidores DNS intermediários. Durante a fase de exfiltração, o cliente faz uma solicitação de resolução de DNS para um endereço de servidor DNS externo.

Por que o DNS foi selecionado como meio de exfiltração de dados?

O DNS é frequentemente usado como um caminho para exfiltração de dados, porque não é inspecionado por controles de segurança comuns.

O que causa a exfiltração de dados?

Além de usuários com intenções maliciosas, ameaças internas acidentais podem ser uma das principais causas de exfiltração de dados. E-mails de phishing e ataques de engenharia social continuam sendo uma maneira comprovada de hackers acessarem dados da empresa.

Como os invasores usam o processo DNS para preparar comandos e exfiltrar dados?

O invasor usa um host que infectou com malware para consultar o domínio controlado pelo invasor. Quando o resolvedor de DNS roteia a consulta, ele cria um túnel do invasor para o alvo, permitindo que ele obtenha dados, controle remotamente o host ou dê o próximo passo na cadeia de ataque.

Como funciona o túnel DNS?

O encapsulamento DNS explora o protocolo DNS para encapsular malware e outros dados por meio de um modelo cliente-servidor. O invasor registra um domínio, como badsite.com. O servidor de nomes do domínio aponta para o servidor do invasor, onde um programa de malware de encapsulamento está instalado.

O que é encapsulamento DNS?

O tunelamento DNS envolve o abuso do protocolo DNS subjacente. Em vez de usar solicitações e respostas de DNS para realizar pesquisas de endereços IP legítimos, o malware o usa para implementar um canal de comando e controle com seu manipulador. A flexibilidade do DNS o torna uma boa opção para exfiltração de dados; no entanto, tem seus limites.

O que édetecção de exfiltração?

A exfiltração de dados é uma técnica usada por agentes mal-intencionados para direcionar, copiar e transferir dados confidenciais. A exfiltração de dados pode ser feita remotamente ou manualmente e pode ser extremamente difícil de detectar, pois muitas vezes se assemelha ao tráfego de rede justificado pelos negócios (ou “normal”).

Como os hackers extraem dados?

Eles podem exfiltrar dados por meio de vetores físicos, como flash drives, ou vetores digitais, desviando o tráfego de rede para serviços de armazenamento em nuvem. Ameaças externas – Os cibercriminosos preferem métodos de exfiltração de dados externos porque esses ataques podem ser lançados remotamente de qualquer lugar do mundo.

Como a exfiltração de dados é detectada?

Um dos métodos usados na detecção de exfiltração de dados deve ser o monitoramento de e-mails, consultas de DNS, demandas de acesso a arquivos e conexões de portas ilegais. A detecção é facilitada quando painéis de monitoramento e alertas são formados. Logsign SIEM detecta o comportamento anormal do usuário por meio de um motor de correlação.

Como o DNS pode ser atacado?

O invasor corrompe um servidor DNS substituindo um endereço IP legítimo no cache do servidor por um endereço não autorizado para redirecionar o tráfego para um site malicioso, coletar informações ou iniciar outro ataque. O envenenamento de cache também é conhecido como envenenamento de DNS.

Quais são os dois tipos de ataques usados no DNS aberto?

Os DNS Open-resolvers também são vulneráveis ao Cache Poisoning e podem ser explorados em outros tipos de ataques DNS, como DNS tunneling, DNS hijack attack, NXDOMAIN attack, Random subdomain attack e Phantom domain attack.

Como a exfiltração de dados pode ser evitada?

Para reduzir o risco de exfiltração de dados, as organizações devem integrar a conscientização de segurança e as melhores práticas em sua cultura. Eles devemavaliar consistentemente os riscos de cada interação com redes de computadores, dispositivos, aplicativos, dados e outros usuários.

Como verifico minha exfiltração de DNS?

O encapsulamento de DNS representa uma ameaça significativa e existem métodos para detectá-lo. Os túneis DNS podem ser detectados analisando uma única carga útil DNS ou por análise de tráfego, como análise de contagem e frequência de solicitações. A análise de carga útil é usada para detectar atividades maliciosas com base em uma única solicitação.

Como protejo o encapsulamento DNS?

Proteção contra ataques de DNS Tunneling Você pode configurar todos os clientes internos para direcionar suas solicitações de DNS (consultas de DNS) para um servidor DNS interno. Dessa forma, você pode filtrar possíveis domínios maliciosos.

Como faço para parar o tunelamento DNS?

Medidas preventivas para DNS Tunneling Para evitar a posse de dados, deve-se instalar uma ferramenta que coloque na lista negra os destinos que devem extrair os dados. Esta atividade deve ser realizada regularmente. Um firewall DNS deve ser configurado e projetado para identificar rapidamente qualquer intrusão.

Como os domínios são sequestrados?

Como os domínios são sequestrados? O sequestro de domínio ocorre a partir do acesso ilegal ou da exploração de uma vulnerabilidade comum de segurança cibernética em um registrador de nomes de domínio ou da aquisição de acesso ao endereço de e-mail do proprietário do nome de domínio e, em seguida, alterando a senha para o registrador de nome de domínio do proprietário.

O que é tráfego DNS?

O que é um ataque de sequestro/redirecionamento de DNS. O seqüestro de DNS (Domain Name Server), também chamado de redirecionamento de DNS, é um tipo de ataque de DNS no qual as consultas de DNS são resolvidas incorretamente para redirecionar inesperadamente os usuários para sites maliciosos.

Os dados de exfiltração são ilegais?

Muitos vazamentos de dados são resultado de exfiltração de dados ou transferência ilegal de dados de um dispositivocontendo informações confidenciais para partes não autorizadas.

Qual é o propósito de uma trincheira de exfiltração?

Algumas valas de exfiltração são projetadas para reter todas as águas pluviais de uma bacia de drenagem sem nenhum escoamento além de recarga; outros são projetados para reter a primeira polegada de águas pluviais antes que o transbordamento comece por meio de um tubo de descarga.

Qual das opções a seguir é um exemplo de exfiltração de dados?

Tipos de dados exfiltrados Nomes de usuário, senhas associadas e outras informações relacionadas à autenticação do sistema. Informações associadas a decisões estratégicas. Chaves criptográficas. Informações financeiras pessoais.

O que o ransomware faz?

Ransomware é um malware projetado para negar a um usuário ou organização o acesso a arquivos em seu computador. Ao criptografar esses arquivos e exigir um pagamento de resgate pela chave de descriptografia, os invasores cibernéticos colocam as organizações em uma posição em que pagar o resgate é a maneira mais fácil e barata de recuperar o acesso aos seus arquivos.

Qual dos seguintes serviços é usado no processo de exfiltração de dados no relógio na nuvem?

Responda. O AWS CloudTrail junto com o AWS Lambda é o serviço usado para detectar Exfiltração de dados.