Par exemple, les techniques de tunnellisation DNS permettent aux pirates de compromettre la connectivité réseau et d’accéder à distance à un serveur ciblé. D’autres formes d’attaques DNS peuvent permettre aux pirates de désactiver des serveurs, de voler des données, de diriger les utilisateurs vers des sites frauduleux et d’effectuer des attaques par déni de service distribué (DDoS).

Peut-on se faire pirater via DNS ?

Un serveur de noms DNS est une infrastructure très sensible qui nécessite de solides mesures de sécurité, car il peut être piraté et utilisé par des pirates pour monter des attaques DDoS sur d’autres : Surveillez les résolveurs sur votre réseau — les résolveurs DNS inutiles doivent être arrêtés.

Quelles sont les attaques possibles sur DNS ?

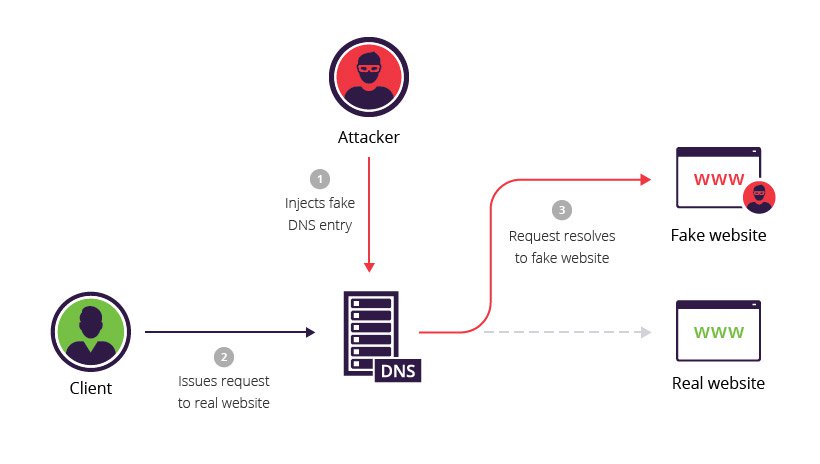

Empoisonnement DNS et empoisonnement du cache L’empoisonnement DNS (également connu sous le nom d’usurpation de DNS) et son cousin, l’empoisonnement du cache DNS, utilisent des failles de sécurité dans le protocole DNS pour rediriger le trafic Internet vers des sites Web malveillants. Celles-ci sont parfois appelées attaques man-in-the-middle.

Comment savoir si mon DNS est empoisonné ?

Le principal symptôme d’une attaque par empoisonnement DNS est une baisse soudaine et inexpliquée du trafic Web. Bien que le trafic Web soit toujours instable, si vous constatez une réduction soudaine du nombre de visiteurs sur votre site, il est toujours utile d’en rechercher les raisons.

Quels sont les risques DNS ?

Le DNS en tant que vulnérabilité de sécurité Les risques DNS les plus courants incluent le déni de service (DoS), le déni de service distribué (DDoS), le détournement de DNS, l’usurpation de DNS, le tunneling DNS, l’amplification DNS, le typosquatage DNS.

Quelles sont les attaques possibles sur DNS ?

Empoisonnement DNS et empoisonnement du cache L’empoisonnement DNS (également connu sous le nom d’usurpation de DNS) et son cousin, l’empoisonnement du cache DNS, utilisent des failles de sécurité dans le protocole DNS pour rediriger le trafic Internet vers des sites Web malveillants. Celles-ci sont parfois appelées attaques man-in-the-middle.

Le VPN empêche-t-il le DNSdétournement ?

Oui. Un VPN aide à empêcher le détournement de DNS. La plupart des services VPN exécutent leurs propres serveurs DNS, ce qui empêche l’interception de vos requêtes DNS. ExpressVPN exécute son propre DNS crypté sur chaque serveur VPN, protégeant ainsi votre trafic Internet.vor 7 Tagen

La modification des paramètres DNS est-elle sûre ?

vers mon ordinateur ? La modification de vos paramètres DNS actuels sur les serveurs OpenDNS est un ajustement de configuration sûr, réversible et bénéfique qui n’endommagera pas votre ordinateur ou votre réseau.

Comment se produisent les attaques DNS ?

L’attaquant corrompt un serveur DNS en remplaçant une adresse IP légitime dans le cache du serveur par celle d’une adresse malveillante pour rediriger le trafic vers un site Web malveillant, collecter des informations ou lancer une autre attaque. L’empoisonnement du cache est également appelé empoisonnement DNS.

Qu’est-ce qu’un virus DNS ?

En contrôlant le DNS, un criminel peut inciter un utilisateur peu méfiant à se connecter à un site Web frauduleux ou à interférer avec la navigation Web en ligne de cet utilisateur. Les criminels y parviennent notamment en infectant les ordinateurs avec une classe de logiciels malveillants (programmes malveillants) appelés DNSChanger.

Comment DNS pourrait-il être abusé par des attaquants ?

Abus de DNS pour transférer des données ; cela peut être effectué en tunnellisant d’autres protocoles comme FTP, SSH via des requêtes et des réponses DNS. Les attaquants effectuent plusieurs requêtes DNS à partir d’un ordinateur compromis vers un domaine appartenant à l’adversaire.

Quelle est la fréquence de l’usurpation de DNS ?

Grâce à leurs recherches, ils ont découvert que l’usurpation de DNS est encore rare (survenant seulement dans environ 1,7 % des observations), mais qu’elle a augmenté au cours de la période observée, et que le proxy est le mécanisme d’usurpation de DNS le plus courant.

Comment vider mon cache DNS ?

Android (version 12) Dans la barre d’URL tapez chrome://net-internals/#dns : Dans le volet de gauche sélectionnez DNS. Dansdans le volet de droite, appuyez sur le bouton Effacer le cache de l’hôte.

Quels sont les deux symptômes qui indiquent qu’un système informatique peut être victime d’usurpation de DNS ?

Deux des plus grands signes avant-coureurs sont (1) une augmentation de l’activité DNS d’une source unique sur un domaine unique, ce qui peut indiquer une attaque d’anniversaire et (2) une augmentation de l’activité DNS d’une source unique sur plusieurs noms de domaine , ce qui peut indiquer des tentatives de trouver un point d’entrée pour l’empoisonnement DNS.

Le DNS de Google est-il sûr ?

Le DNS public de Google est conforme à la principale politique de confidentialité de Google, disponible dans notre centre de confidentialité. Votre adresse IP client n’est enregistrée que temporairement (effacée en un jour ou deux), mais les informations sur les FAI et les emplacements au niveau de la ville/métro sont conservées plus longtemps dans le but de rendre notre service plus rapide, meilleur et plus sécurisé.

Qu’est-ce que la protection DNS sur mon téléphone ?

Le DNS est-il sécurisé ?

Le DNS est largement approuvé par les organisations et le trafic DNS est généralement autorisé à passer librement à travers les pare-feu du réseau. Cependant, il est couramment attaqué et abusé par les cybercriminels. Par conséquent, la sécurité du DNS est un élément essentiel de la sécurité du réseau.

L’utilisation de Google DNS est-elle sécurisée ?

Le DNS public de Google est conforme à la principale politique de confidentialité de Google, disponible dans notre centre de confidentialité. Votre adresse IP client n’est enregistrée que temporairement (effacée en un jour ou deux), mais les informations sur les FAI et les emplacements au niveau de la ville/métro sont conservées plus longtemps dans le but de rendre notre service plus rapide, meilleur et plus sécurisé.

Le DNS de Google est-il sécurisé ?

Le DNS public de Google prend en charge les protocoles de transport chiffrés, DNS sur HTTPS et DNS sur TLS. Ces protocoles empêchent la falsification, l’écoute clandestine et l’usurpation d’identité, améliorant considérablement la confidentialité et la sécurité entre un client et le DNS public de Google. Ils complètentDNSSEC pour fournir des recherches DNS authentifiées de bout en bout.

Google est-il un service DNS protecteur ?

Un “service DNS de protection” est un service de sécurité et un logiciel/matériel qui analyse les requêtes DNS et prend des mesures pour atténuer les menaces. La capture a généralement lieu sur site (là où se trouvent les clients et les ressources). Google, AWS, etc. ne proposent pas ce type de service.

Quelles sont les attaques possibles sur le DNS ?

Empoisonnement DNS et empoisonnement du cache L’empoisonnement DNS (également connu sous le nom d’usurpation DNS) et son cousin, l’empoisonnement du cache DNS, utilisent des failles de sécurité dans le protocole DNS pour rediriger le trafic Internet vers des sites Web malveillants. Celles-ci sont parfois appelées attaques man-in-the-middle.

Pourquoi un attaquant voudrait-il détourner le service DNS ?

Le pirate de l’air peut l’utiliser pour le pharming (afficher des publicités aux utilisateurs afin de générer des revenus) ou le phishing (rediriger les utilisateurs vers une fausse version de votre site Web afin de voler des données ou des informations de connexion). La redirection de domaine est également utilisée par les FAI pour contrôler les requêtes DNS des utilisateurs afin de collecter des données utilisateur.