Zmień adres IP serwera lub natychmiast zadzwoń do usługodawcy internetowego Gdy trwa pełnowymiarowy atak DDoS, zmiana adresu IP serwera i nazwy DNS może zatrzymać atak. Jeśli jednak atakujący zachowa czujność, może również zacząć wysyłać ruch na Twój nowy adres IP.

Czy IPS może zapobiegać atakom DDoS?

Prawie każda nowoczesna zapora ogniowa i system zapobiegania włamaniom (IPS) zapewnia pewien poziom ochrony przed atakami DDoS. Niektóre urządzenia Unified Threat Management (UTM) lub zapory nowej generacji (NGFW) oferują usługi anty-DDoS i mogą łagodzić wiele ataków DDoS.

Jak można zatrzymać ataki DDoS?

Chroń swój obwód sieci Bardziej agresywnie wyłączaj półotwarte połączenia, gdy tylko jest to możliwe. Usuwaj zniekształcone i sfałszowane pakiety tak szybko, jak to możliwe. Ogranicz szybkość routera, aby zapobiec wolumetrycznym atakom DDoS. Ustaw niższe progi dla SYN, ICMP i UDP flood.

Czy możesz dostać Ddosed, jeśli ktoś ma twoje IP?

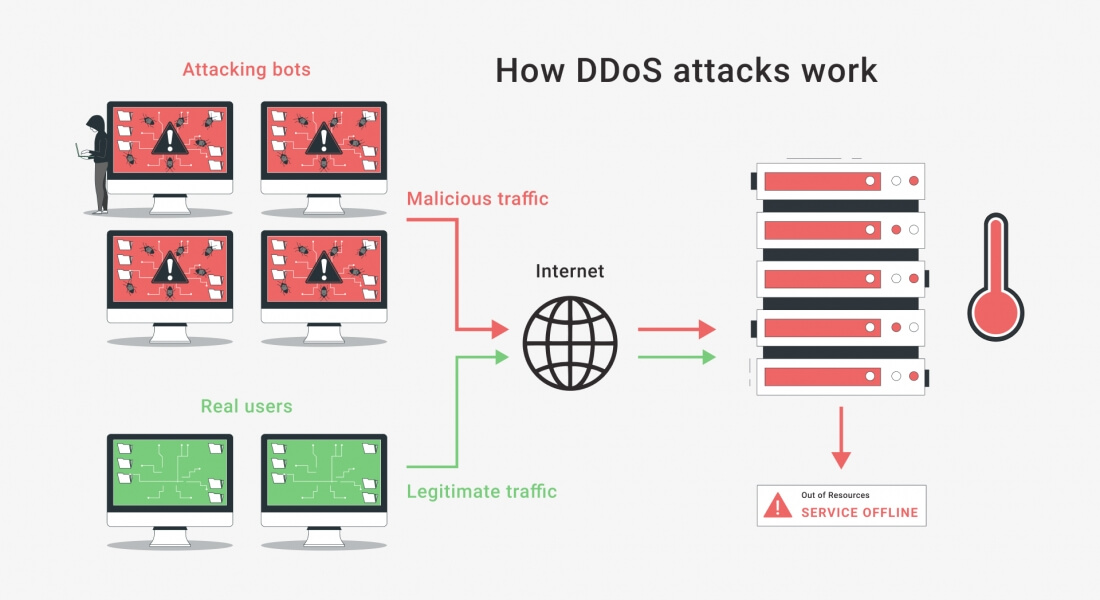

Haker może uderzyć Cię atakiem DDoS Jeśli haker ma Twój adres IP, może wyrządzić Ci krzywdę atakiem DDoS (Distributed Denial of Service). Atak DDoS wykorzystuje armię komputerów kontrolowanych przez hakera do zalania urządzenia ruchem, dzięki czemu odłącza się od Internetu i całkowicie się wyłącza.

Czy możesz pozbyć się ataku DDoS?

Tolerancja i łagodzenie ataków Typowe kroki w celu przeciwdziałania atakom DDoS obejmują między innymi: Ograniczanie szybkości: Blokuj użytkowników, którzy przekraczają próg dla żądań. Blokowanie źródła: Blokuj adresy IP, o których wiadomo, że są atakujące. Przekierowywanie ruchu: Przenieś aplikację lub urządzenie do nowego adresu IP i przekieruj prawidłowy ruch.

Jak długo trwają ataki DDoS?

Atak długoterminowy: Atak prowadzony przez okres godzin lub dni jest uważany za atak długoterminowy. Na przykład atak DDoS na AWS spowodował zakłóceniaprzez trzy dni przed ostatecznym złagodzeniem. Burst Attack: Te ataki DDoS prowadzone przez bardzo krótki okres czasu trwają tylko minutę lub nawet kilka sekund.

Czy trudno jest DDoS?

Atak DDoS jest zaskakująco łatwy do przeprowadzenia i co roku dotyka miliony stron internetowych na całym świecie, a liczba ataków rośnie.

Dlaczego dostaję Ddosed?

Praktycznie wszystko, co jest podłączone do Internetu, jest potencjalnym celem ataków DDoS. To samo dotyczy źródła ataków DDoS: częstymi winowajcami są zhakowane serwery internetowe i urządzenia „internetu rzeczy”, takie jak inteligentne urządzenia, routery, a nawet kamery CCTV. Przyczyny mogą być przypadkowe lub celowe.

Co się dzieje po dozowaniu?

W ataku DoS lub DDoS osoba atakująca zalewa adres IP urządzenia docelowego (takiego jak konsola lub komputer) zbędnymi żądaniami komunikacji. Te żądania mogą przeciążyć system i spowodować zacięcie, które blokuje połączenia sieciowe na docelowym urządzeniu.

Skąd wiesz, czy zostałeś dozowany?

Istnieje kilka wskazówek wskazujących na trwający atak DDoS: Adres IP wysyła x żądań w ciągu y sekund. Twój serwer odpowiada 503 z powodu awarii usługi. Upłynął limit czasu TTL (czas życia) żądania ping.

Ile kosztuje DDoS?

Konsekwencje DDoS mogą obejmować znaczną utratę przychodów, szczególnie dla sprzedawców internetowych. Ogólnie rzecz biorąc, małe firmy tracą od 8000 do 74 000 USD za każdą godzinę przestoju. Atak może również zniszczyć zaufanie klientów i klientów oraz zagrozić przyszłym możliwościom biznesowym.

Czy policja może śledzić adres IP?

Organy ścigania mogą dowiedzieć się, kim jest ta osoba, wzywając dostawcę usług do wezwania na adres IP związany z tą działalnością. Wezwanie do sądu jest instrumentem prawnym używanym do:zmuszać osoby lub firmy do przedstawienia dowodów, zwykle pod groźbą kary za nieprzestrzeganie.

W jaki sposób hakerzy uzyskują Twój adres IP?

Zmień ustawienia prywatności: hakerzy mogą uzyskać dostęp do Twojego adresu IP za pośrednictwem aplikacji do przesyłania wiadomości, takich jak Skype. Upewnij się, że Twoje aplikacje do obsługi wiadomości są ustawione jako prywatne i nie akceptuj połączeń ani wiadomości od nikogo, kogo nie znasz.

Czy zapora może zapobiegać atakom DDoS?

Zapory nie chronią Cię przed atakami DDoS. Chociaż zapory są zaprojektowane i nadal chronią sieci przed różnymi problemami bezpieczeństwa, istnieją luki, jeśli chodzi o DDoS i złośliwe ataki ukierunkowane na serwer.

Dlaczego ludzie grają DDoS?

Gracze regularnie wdrażają ataki DDoS jako sposób na uzyskanie przewagi taktycznej w grze. Oczekiwaną częścią kultury gier stało się używanie DDoS do wyłączania innych graczy, a czasem do celowania w całą usługę, aby uniemożliwić innym uzyskanie przewagi konkurencyjnej.

Jaka jest różnica między DDoS a DoS?

Atak DoS to atak typu „odmowa usługi”, w którym komputer jest używany do zalewania serwera pakietami TCP i UDP. Atak DDoS polega na tym, że wiele systemów atakuje jeden system za pomocą ataku DoS. Docelowa sieć jest następnie bombardowana pakietami z wielu lokalizacji. Wszystkie DDoS = DoS, ale nie wszystkie DoS = DDoS.

Czy zapora może powstrzymać ataki DDoS?

Zapory nie chronią Cię przed atakami DDoS. Chociaż zapory są zaprojektowane i nadal chronią sieci przed różnymi problemami bezpieczeństwa, istnieją luki, jeśli chodzi o DDoS i złośliwe ataki ukierunkowane na serwer.

Czy zapora stanowa może zapobiegać atakom DDoS?

Jednak stanowa natura zapór ogniowych sprawia, że są one podatne na ataki polegające na wyczerpaniu stanu, takie jak ataki typu TCP flood.Co więcej, nie zapewniają wglądu w ruch ataków DDoS ani nie komunikują się dobrze z rozwiązaniami opartymi na chmurze w celu złagodzenia takich ataków.

Jak mogę stwierdzić, czy jestem dozowany?

Niektóre dość oczywiste oznaki ataku DDoS na Twoją witrynę to: Problemy z dostępem do Twojej witryny. Pliki ładują się powoli lub wcale. Powolne lub nieodpowiadające serwery, w tym komunikaty o błędach „zbyt wielu połączeń”.

W jaki sposób IPSec może pomóc w atakach DDoS?

W przypadku wystąpienia zalewowego ataku DDoS organizacje powinny ograniczyć ruch IKE/ISAKMP, zezwalając tylko na ruch ze znanych witryn. Ponieważ protokół IPSec jest używany głównie do nawiązywania połączeń VPN między wstępnie zdefiniowanymi witrynami, organizacje mogą wstępnie zdefiniować adresy IP tych witryn na listach dostępu do infrastruktury (iACL).

Czy atak DDoS jest trwały?

Przejściowe ataki typu „odmowa usługi” DOS występują, gdy złośliwy sprawca postanawia uniemożliwić zwykłym użytkownikom kontaktowanie się z komputerem lub siecią w zamierzonym celu. Efekt może być tymczasowy lub nieokreślony w zależności od tego, co chcą odzyskać za swój wysiłek.

Czy Google został dozowany?

Google Cloud ujawnił, że zablokował największy odnotowany atak typu rozproszona odmowa usługi (DDoS), który osiągnął najwyższy poziom 46 milionów żądań na sekundę (rps).