Eksfiltracja danych DNS to sposób na wymianę danych między dwoma komputerami bez bezpośredniego połączenia. Wymiana danych odbywa się za pośrednictwem protokołu DNS na pośredniczących serwerach DNS. Podczas fazy eksfiltracji klient wysyła żądanie rozwiązania DNS na adres zewnętrznego serwera DNS.

Dlaczego wybrano DNS jako sposób eksfiltracji danych?

DNS jest często używany jako ścieżka do eksfiltracji danych, ponieważ nie jest sprawdzany przez typowe kontrole bezpieczeństwa.

Co powoduje eksfiltrację danych?

Oprócz użytkowników o złych zamiarach, przypadkowe zagrożenia wewnętrzne mogą być główną przyczyną eksfiltracji danych. E-maile phishingowe i ataki socjotechniczne pozostają wypróbowanym i skutecznym sposobem dostępu hakerów do danych firmy.

W jaki sposób atakujący wykorzystują proces DNS do wystawiania poleceń i eksfiltrowania danych?

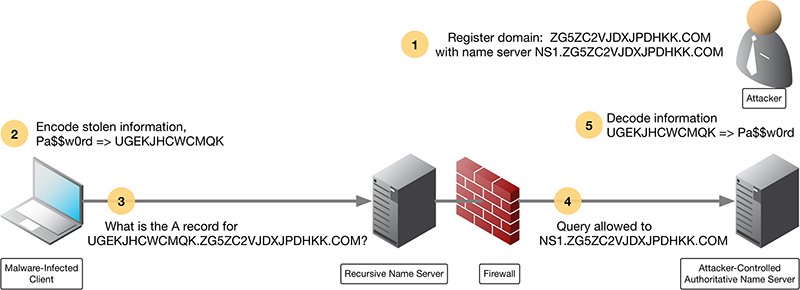

Atakujący używa hosta, który zainfekował złośliwym oprogramowaniem, aby wyszukać domenę kontrolowaną przez atakującego. Kiedy przelicznik DNS kieruje zapytanie, tworzy tunel od atakującego do celu, umożliwiając mu uzyskanie danych, zdalne sterowanie hostem lub wykonanie kolejnego kroku w łańcuchu ataków.

Jak działa tunel DNS?

Tunelowanie DNS wykorzystuje protokół DNS do tunelowania złośliwego oprogramowania i innych danych w modelu klient-serwer. Atakujący rejestruje domenę, taką jak badsite.com. Serwer nazw domeny wskazuje serwer atakującego, na którym jest zainstalowany złośliwy program tunelujący.

Co to jest tunelowanie DNS?

Tunelowanie DNS obejmuje nadużywanie podstawowego protokołu DNS. Zamiast używać żądań i odpowiedzi DNS do przeprowadzania legalnych wyszukiwań adresów IP, złośliwe oprogramowanie wykorzystuje je do implementacji kanału dowodzenia i kontroli z jego programem obsługi. Elastyczność DNS sprawia, że jest to dobry wybór do eksfiltracji danych; jednak ma swoje ograniczenia.

Co to jest?wykrywanie eksfiltracji?

Eksfiltracja danych to technika wykorzystywana przez złośliwe podmioty do celowania, kopiowania i przesyłania poufnych danych. Eksfiltracja danych może odbywać się zdalnie lub ręcznie i może być niezwykle trudna do wykrycia, ponieważ często przypomina uzasadniony biznesowo (lub „normalny”) ruch sieciowy.

Jak hakerzy eksfiltrują dane?

Mogą eksfiltrować dane za pomocą wektorów fizycznych, takich jak dyski flash lub wektory cyfrowe, przekierowując ruch sieciowy do usług przechowywania w chmurze. Zagrożenia zewnętrzne – cyberprzestępcy preferują zewnętrzne metody eksfiltracji danych, ponieważ ataki te można przeprowadzać zdalnie z dowolnego miejsca na świecie.

Jak wykrywane jest eksfiltrowanie danych?

Jedną z metod stosowanych w wykrywaniu eksfiltracji danych powinno być monitorowanie wiadomości e-mail, zapytań DNS, żądań dostępu do plików i nielegalnych połączeń portów. Wykrywanie jest łatwiejsze, gdy tworzone są panele monitorujące i alerty. Logsign SIEM wykrywa nieprawidłowe zachowanie użytkownika za pomocą silnika korelacji.

Jak można zaatakować DNS?

Atakujący uszkadza serwer DNS, zastępując prawidłowy adres IP w pamięci podręcznej serwera adresem fałszywego adresu, aby przekierować ruch do złośliwej witryny, zebrać informacje lub zainicjować kolejny atak. Zatrucie pamięci podręcznej jest również nazywane zatruciem DNS.

Jakie są dwa rodzaje ataków na otwarte DNS?

Otwarte resolwery DNS są również podatne na zatrucie pamięci podręcznej i mogą być wykorzystywane w innych typach ataków DNS, takich jak tunelowanie DNS, atak przejęcia DNS, atak NXDOMAIN, atak losowy na subdomenę i atak na domenę fantomową.

Jak można zapobiec eksfiltracji danych?

Aby zmniejszyć ryzyko eksfiltracji danych, organizacje muszą zintegrować świadomość bezpieczeństwa i najlepsze praktyki ze swoją kulturą. Oni musząkonsekwentnie oceniaj ryzyko każdej interakcji z sieciami komputerowymi, urządzeniami, aplikacjami, danymi i innymi użytkownikami.

Jak mogę sprawdzić eksfiltrację DNS?

Tunelowanie DNS stanowi poważne zagrożenie i istnieją metody jego wykrywania. Tunele DNS można wykryć, analizując pojedynczy ładunek DNS lub analizę ruchu, taką jak analiza liczby i częstotliwości żądań. Analiza ładunku służy do wykrywania złośliwej aktywności na podstawie pojedynczego żądania.

Jak chronić tunelowanie DNS?

Ochrona przed atakami tunelowania DNS Można ustawić wszystkich klientów wewnętrznych tak, aby kierowali swoje żądania DNS (zapytania DNS) do wewnętrznego serwera DNS. W ten sposób możesz filtrować potencjalne złośliwe domeny.

Jak zatrzymać tunelowanie DNS?

Środki zapobiegawcze tunelowania DNS Aby uniknąć posiadania danych, należy zainstalować narzędzie, które umieszcza na czarnej liście miejsca docelowe, które mają wyodrębnić dane. Ta czynność musi być wykonywana regularnie. Zapora DNS powinna być skonfigurowana i zaprojektowana tak, aby szybko identyfikowała każde wtargnięcie.

W jaki sposób dochodzi do przejęcia domen?

W jaki sposób dochodzi do przejęcia domen? Przejęcie domeny następuje w wyniku nielegalnego dostępu do lub wykorzystania powszechnej luki w zabezpieczeniach cybernetycznej w rejestratorze nazw domen lub w wyniku uzyskania dostępu do adresu e-mail właściciela nazwy domeny, a następnie zmiany hasła do rejestratora nazw domen właściciela.

Co to jest trafficking DNS?

Co to jest atak polegający na przejęciu/przekierowaniu DNS. Przejęcie serwera nazw domen (DNS), nazywane również przekierowaniem DNS, to rodzaj ataku DNS, w którym zapytania DNS są nieprawidłowo rozwiązywane w celu nieoczekiwanego przekierowywania użytkowników do złośliwych witryn.

Czy dane eksfiltracji są nielegalne?

Wiele wycieków danych jest wynikiem eksfiltracji danych lub nielegalnego przesyłania danych z urządzeniazawierające poufne informacje osobom nieupoważnionym.

Jaki jest cel wykopu eksfiltracyjnego?

Niektóre rowy eksfiltracyjne są zaprojektowane tak, aby zatrzymywać całą wodę deszczową ze zlewni bez odpływu innego niż ponowne napełnianie; inne są zaprojektowane tak, aby zatrzymać pierwszy cal wody deszczowej, zanim zacznie się przelewanie, za pomocą rury odprowadzającej.

Który z poniższych przykładów jest przykładem eksfiltracji danych?

Typy eksfiltrowanych danych Nazwy użytkowników, powiązane hasła i inne informacje związane z uwierzytelnianiem systemu. Informacje związane z decyzjami strategicznymi. Klucze kryptograficzne. Osobiste informacje finansowe.

Co robi oprogramowanie ransomware?

Oprogramowanie ransomware to złośliwe oprogramowanie zaprojektowane w celu odmowy użytkownikowi lub organizacji dostępu do plików na ich komputerze. Szyfrując te pliki i żądając zapłaty okupu za klucz odszyfrowywania, cyberprzestępcy stawiają organizacje w sytuacji, w której zapłacenie okupu jest najłatwiejszym i najtańszym sposobem odzyskania dostępu do ich plików.

Która z poniższych usług jest używana w procesie eksfiltracji danych w zegarku w chmurze?

Odpowiedz. AWS CloudTrail wraz z AWS Lambda to usługa wykorzystywana do wykrywania eksfiltracji danych.