Featured News

-

242Laptop

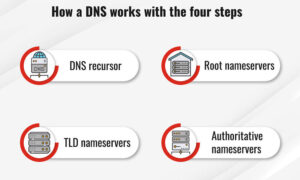

242LaptopJakie są możliwe ataki na DNS?

Na przykład techniki tunelowania DNS umożliwiają cyberprzestępcom naruszenie łączności sieciowej i uzyskanie zdalnego dostępu do docelowego serwera. Inne formy ataków DNS mogą...

-

285Radar

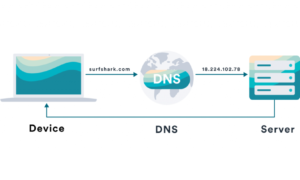

285RadarCzy VPN ukrywa DNS?

„Pełny tunel” VPN kieruje i szyfruje cały ruch internetowy przez VPN. W związku z tym żądania DNS są również szyfrowane i pozostają...

-

279Dźwięk

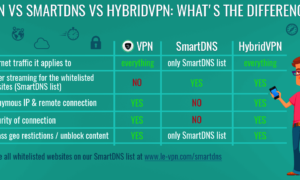

279DźwiękJaki jest bezpieczniejszy DNS czy VPN?

Głównym jest to, że VPN jest znacznie bezpieczniejszy. To powiedziawszy, jeśli przesyłasz tylko treści telewizyjne i filmowe, Smart DNS jest ogólnie szybszy...

-

262Plusy

262PlusyCzy DNS jest poufny?

Niestety, DNS z natury nie wykorzystuje żadnych mechanizmów zapewniających poufność tych transakcji, a zatem odpowiednie informacje mogą być łatwo rejestrowane przez operatorów...

-

267Komputer

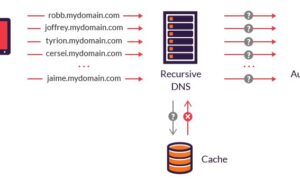

267KomputerCzy możesz być śledzony przez DNS?

Monitorowanie DNS może również wykrywać i śledzić adresy IP żądań DNS i rejestrować każdą witrynę przeglądaną przez urządzenie podłączone do Twojej sieci....

-

267Okna

267OknaCzy DNS jest bezpieczniejszy niż https?

Standardowy DNS kontra DNS przez HTTPS Będąc najlepszym protokołem, ustawienie z obsługą DoH zapewnia lepszą ochronę przed atakami typu man-in-the-middle. Po włączeniu...

-

280Restart

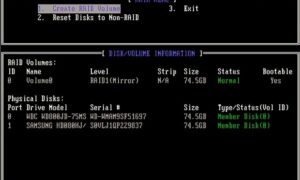

280RestartCzy powinienem używać RAID z dyskiem SSD?

Systemy pamięci masowej zazwyczaj nie używają macierzy RAID do łączenia dysków SSD w celu zapewnienia wydajności. Dyski SSD z pamięcią flash z...

-

254Ekran

254EkranDlaczego firma Dell korzysta z macierzy RAID?

Aby zapewnić najwyższą możliwą wydajność Twoich systemów. Rozwiązanie RAID On umożliwia zastosowanie sterownika Intel IRST w porównaniu z natywnym sterownikiem systemu Windows...

-

268Przeciętny

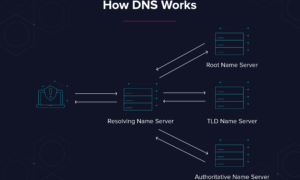

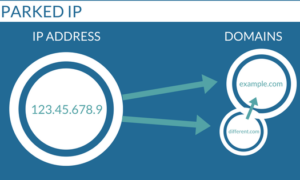

268PrzeciętnyJaki jest adres IP domeny?

Krótko mówiąc, adres IP to adres, którego używają komputery, serwery i inne urządzenia do wzajemnej identyfikacji w Internecie. Zdecydowana większość adresów IP...

-

293Oprogramowanie

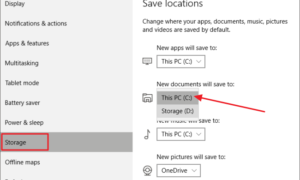

293OprogramowanieCzy powinienem zapisywać pliki w C czy D?

Nowoczesnym sposobem jest pozostawienie systemu operacyjnego i aplikacji na C, aby były mniejsze do celów obrazowania, folderów danych użytkownika na D, gdzie...