Jeśli Apple wykryje dowód ataku sponsorowanego przez państwo, docelowy użytkownik otrzyma powiadomienie o zagrożeniu u góry strony po zalogowaniu się na appleid.apple.com. Apple wyśle również wiadomość e-mail i powiadomienie iMessage na konto powiązane z identyfikatorem Apple ID użytkownika. Nie oczekuj, że to zadziała idealnie.

Czy Apple wysyła alerty o hakerach?

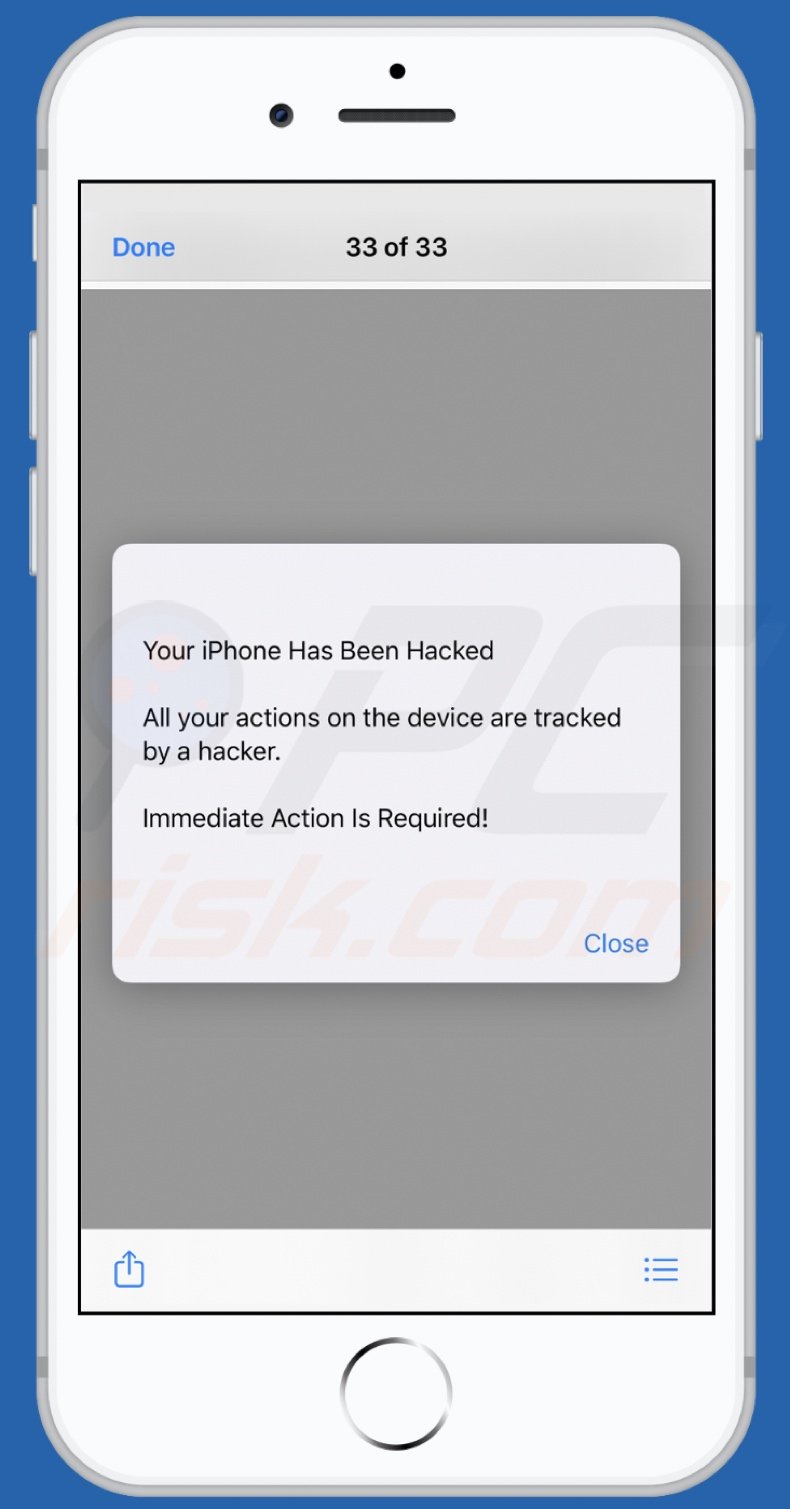

Chociaż wiadomość może wydawać się przekonująca, jest to jedynie oszustwo, które ma na celu wyłudzenie pieniędzy od niczego niepodejrzewających użytkowników, kradzież danych osobowych i rozprzestrzenianie złośliwego oprogramowania. Należy wspomnieć, że Apple nie wysyła ostrzeżeń dotyczących bezpieczeństwa, a ten alert jest fałszywy.

Czy to prawda, gdy Apple twierdzi, że Twój telefon został zhakowany?

„Your iPhone Has Been Hacked” to oszustwo promowane przez zwodnicze witryny internetowe. Jak sugeruje tytuł, schemat twierdzi, że urządzenia użytkowników zostały zhakowane i uzyskano do nich dostęp bez autoryzacji. „Your iPhone Has Been Hacked” promuje również inne oszustwa, które promują niezaufane i prawdopodobnie złośliwe oprogramowanie.

Dlaczego pojawiło się wyskakujące okienko z informacją, że mój iPhone został zhakowany?

Odpowiedź: O: Takie wiadomości to oszustwa ze strony przestępców. Zamknij obraźliwą stronę i unikaj witryn, które stosują takie fałszywe taktyki reklamowe. Nigdy, nigdy, nigdy nie pobieraj niczego na podstawie wyskakującego komunikatu.

Jakie jest nowe ostrzeżenie dla użytkowników iPhone’a?

PHILADELPHIA (CBS) – Apple ostrzega użytkowników, aby natychmiast zaktualizowali swoje oprogramowanie. Gigant technologiczny twierdzi, że odkrył lukę w oprogramowaniu iOS, która może potencjalnie pozwolić hakerom na całkowite przejęcie kontroli nad Twoimi urządzeniami.

Czy iPhone może zostać zhakowany, odwiedzając stronę internetową?

Podobnie jak na komputerze, Twój iPhone może zostać zhakowany, klikając podejrzaną witrynę lub link. Jeśli witryna wygląda lub wydaje się „nieprawidłowa”, sprawdź logo, pisownię lub adres URL.

Czy istnieje sposób na odblokowanie telefonu?

Jeśli niedawno ładowałeś aplikacje na Androida, mogą być winni włamania. Dlatego, aby odblokować telefon, usuń z niego wszystkie ostatnio pobrane aplikacje. Upewnij się też, że dokładnie sprawdziłeś swoje aplikacje i wyszukałeś w Google te, których instalowania nie pamiętasz.

Czy ktoś może zobaczyć, co robię na moim iPhonie?

Jeśli Twój iPhone tworzy kopię zapasową wszystkiego na Twoim koncie iCloud, ktoś może szpiegować Twoją aktywność, uzyskując dostęp do Twojego konta iCloud z dowolnej przeglądarki internetowej. Aby to zrobić, potrzebowaliby Twojej nazwy użytkownika i hasła Apple ID, więc jeśli wiesz, że strona trzecia ma te informacje, musisz wykonać kilka kroków.

Które urządzenia Apple są zagrożone?

W swojej aktualizacji zabezpieczeń firma Apple poinformowała, że luka dotyczy iPhone’ów od modelu 6S, wszystkich modeli iPada Pro, iPada 5. generacji i nowszych, iPada Air 2 i nowszych, iPada mini 4 i nowszych oraz iPoda touch 7. generacji .

Czy mój iPhone może zostać zhakowany przez Wi-Fi?

5. Hakowanie Wi-Fi. Chociaż bardzo trudno jest zainfekować iPhone’a złośliwym oprogramowaniem przez Wi-Fi, haker może przechwycić dane, jeśli masz połączenie z niezabezpieczoną lub zhakowaną siecią. Za każdym razem, gdy łączymy się z publiczną siecią Wi-Fi, ryzykujemy, że padniemy ofiarą hakera.

Czy Apple ma problemy z bezpieczeństwem?

Jakie jest życie Iphone’a?

Czy jest dzisiaj problem z Apple?

Wszystkie usługi działają normalnie.

Jak łatwo można zhakować iPhone’a?

Czy iPhone może zostać zhakowany zdalnie? iPhone może zostać zhakowany zdalnie przez luki w systemie iOS. Jednak bardziej prawdopodobne jest, że zostanie zhakowany przez złośliwe oprogramowanie lub dostęp fizyczny, ponieważ hakowanie oparte na programowaniu jest najtrudniejsze do przeprowadzenia.

Co jeśli ja?przypadkowo kliknął podejrzany link na moim iPhonie?

Natychmiast odłącz się od Internetu. Może to pomóc w powstrzymaniu infekcji złośliwym oprogramowaniem. Jeśli korzystasz z połączenia przewodowego, odłącz. Jeśli korzystasz z połączenia Wi-Fi, odłącz się od Wi-Fi w ustawieniach.

Czy iPhone może zostać zhakowany, klikając link?

Niebezpieczny e-mail. Zachęcanie do kliknięcia linku w wiadomości tekstowej lub e-mail to powszechna droga hakerów do kradzieży informacji lub instalowania złośliwego oprogramowania na smartfonie. Nazywa się to atakiem phishingowym. Celem hakera jest zainfekowanie Twojego iPhone’a złośliwym oprogramowaniem i prawdopodobnie naruszenie Twoich danych.

Czy zresetowanie iPhone’a pozbywa się hakerów?

Przywrócenie systemu do oryginalnych ustawień fabrycznych usunie wszelkich hakerów tylnych drzwi ustanowionych na Twoim urządzeniu. Jednak przywrócenie telefonu do kopii zapasowej, w której tylne drzwi były już zainstalowane, może zabezpieczyć dostęp hakera do urządzenia.

Co się stanie, jeśli przypadkowo kliknę podejrzany link na moim iPhonie?

Natychmiast odłącz się od Internetu. Może to pomóc w powstrzymaniu infekcji złośliwym oprogramowaniem. Jeśli korzystasz z połączenia przewodowego, odłącz. Jeśli korzystasz z połączenia Wi-Fi, odłącz się od Wi-Fi w ustawieniach.

Czy alerty o wirusach są prawdziwe na iPhonie?

Może to być niepokojące, gdy przeglądasz stronę internetową i pojawia się wyskakujące okienko ostrzegające o wirusie iPhone’a! Ostrzeżenia o wirusach i alerty bezpieczeństwa Apple, takie jak te, są oszustwami, które mają na celu skłonienie Cię do zadzwonienia lub dotknięcia łącza.

Czy możesz stwierdzić, czy ktoś ma dostęp do Twojego telefonu?

Wybierz Cyfrowe samopoczucie i kontrolę rodzicielską w ustawieniach Androida lub Czas przed ekranem w ustawieniach iOS. Możesz tam zajrzeć, aby zobaczyć, które aplikacje były używane w ciągu ostatnich 24 godzin lub w ciągu ostatnich kilku dni — jeśli istnieją aplikacje, których nie pamiętasz, może to być znakże ktoś inny był na twoim telefonie.

Skąd mam wiedzieć, czy ktoś używa mojego Apple ID?

Zaloguj się do witryny Apple ID (https://appleid.apple.com) i przejrzyj wszystkie informacje osobiste i bezpieczeństwa na swoim koncie, aby sprawdzić, czy są jakieś informacje dodane przez kogoś innego. Jeśli masz włączone uwierzytelnianie dwuskładnikowe, sprawdź zaufane urządzenia pod kątem urządzeń, których nie rozpoznajesz.