Monitorowanie podejrzanej aktywności to funkcja zawarta w programie Malwarebytes Endpoint Detection and Response. Obserwuje potencjalnie złośliwe zachowanie, monitorując procesy, rejestr, system plików i aktywność sieciową na punkcie końcowym.

Co to jest podejrzana aktywność w Monitorze aktywności?

Monitorowanie podejrzanych działań to procedura identyfikacji, badania, dokumentowania i, jeśli to konieczne, raportowania wzorca bankowego klienta, gdy wskazuje on na możliwe nielegalne zachowanie. Ta praktyka ma na celu zarówno zarządzanie ryzykiem banku, jak i przestrzeganie przepisów.

Jak możesz stwierdzić, czy komputer Mac jest podejrzanym procesem?

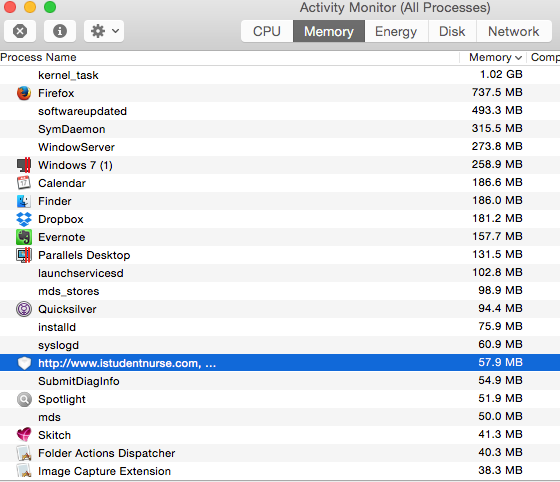

Poszukaj podejrzanych procesów uruchomionych na komputerze Mac. Na pasku menu kliknij Przejdź, a następnie wybierz Narzędzia. Kliknij dwukrotnie Monitor aktywności. Przejrzyj listę pod kątem procesów, które wyglądają podejrzanie, aby dokładniej zbadać.

Co to jest podejrzana aktywność na Monitorze aktywności?

Monitorowanie podejrzanych działań to procedura identyfikacji, badania, dokumentowania i, jeśli to konieczne, raportowania wzorca bankowego klienta, gdy wskazuje on na możliwe nielegalne zachowanie. Ta praktyka ma na celu zarówno zarządzanie ryzykiem banku, jak i przestrzeganie przepisów.

Jak możesz stwierdzić, czy komputer Mac jest podejrzanym procesem?

Poszukaj podejrzanych procesów uruchomionych na komputerze Mac. Na pasku menu kliknij Przejdź, a następnie wybierz Narzędzia. Kliknij dwukrotnie Monitor aktywności. Przejrzyj listę pod kątem procesów, które wyglądają podejrzanie, aby dokładniej zbadać.

Co wyzwala raport o podejrzanej aktywności?

W przypadku wykrycia potencjalnego prania pieniędzy lub naruszeń BSA wymagany jest raport. Włamania do komputerów i klienci prowadzący nielicencjonowaną firmę świadczącą usługi finansowe również wywołują akcję. Po wykryciu potencjalnej działalności przestępczej SARnależy złożyć w ciągu 30 dni.

Czym są podejrzane transakcje?

Każda transakcja lub transakcja, która budzi w umyśle zaangażowanej osoby, wszelkie obawy lub wskaźniki, że taka transakcja lub transakcja może być związana z praniem pieniędzy lub finansowaniem terroryzmu lub inną niezgodną z prawem działalnością.

Czy ostrzeżenie o zabezpieczeniach Apple jest prawdziwe?

Chociaż wiadomość może wydawać się przekonująca, jest to jedynie oszustwo, które ma na celu wyłudzenie pieniędzy od niczego niepodejrzewających użytkowników, kradzież danych osobowych i rozprzestrzenianie złośliwego oprogramowania. Należy wspomnieć, że Apple nie wysyła ostrzeżeń dotyczących bezpieczeństwa, a ten alert jest fałszywy.

Czy mój komputer jest monitorowany Mac?

Użytkownicy komputerów Mac: Wykonaj następujące kroki Aby otworzyć Monitor aktywności, naciśnij Command + Spacja, aby otworzyć wyszukiwanie Spotlight. Następnie wpisz Monitor aktywności i naciśnij Enter. Sprawdź listę pod kątem czegokolwiek, czego nie rozpoznajesz. Aby zamknąć program lub proces, kliknij dwukrotnie, a następnie naciśnij Zakończ.

Czy można zhakować komputery Mac?

Czy komputery Mac są zhakowane? Tak, chociaż nie tak często jak na komputery z systemem Windows, nadal zdarzały się przypadki hakerów narażających komputery Mac. Takie hakowanie może być różne, od fałszywych programów po luki w zabezpieczeniach. Przedstawiamy przegląd najczęstszych form złośliwego oprogramowania, które są wykorzystywane do hakowania komputerów Mac.

Czy wirusa trojańskiego można usunąć z komputera Mac?

Możesz szybko przeskanować komputer Mac i usunąć wirusa trojańskiego i inne złośliwe oprogramowanie za pomocą menu CleanMyMac X. Pozwala także monitorować wydajność komputera Mac oraz zarządzać obciążeniem pamięci i procesora.

Czy Mac ma wbudowany skaner antywirusowy?

Jak uniemożliwić komuś zdalny dostęp do mojego komputera Mac?

Wyłączanie zdalnego dostępu w systemie macOS 1. Kliknij ikonę Apple > Preferencje systemowe, a następnie kliknij ikonę udostępniania. 2. Odznacz pola obok Zdalne logowanie i Zdalne zarządzanie.

jak monitorujesz?podejrzane transakcje?

Firmy mogą wykrywać podejrzane działania finansowe za pomocą monitorowania transakcji AML i napisać SAR, aby zgłosić aktywność lokalnym organom regulacyjnym, takim jak Financial Crimes Enforcement Network (FinCEN) i globalnym organom regulacyjnym, takim jak Financial Action Task Force (FATF).

Jest używany do monitorowania podejrzanej aktywności w sieci?

System wykrywania włamań (IDS) to system, który monitoruje ruch sieciowy pod kątem podejrzanej aktywności i ostrzega, gdy taka aktywność zostanie wykryta.

Co to jest Hidd na moim Macu?

Co jest ukryte? Hidd to skrót od demona urządzenia interfejsu ludzkiego. Mówiąc najprościej, jest to proces, który umożliwia działanie myszy lub gładzika i klawiatury komputera Mac. Interpretuje polecenia klawiatury, ruchy myszy i gesty gładzika i przekazuje wyniki do odpowiedniej części systemu operacyjnego.

Co to jest MDNSResponder na moim Macu?

MDNSResponder, znany również jako Bonjour, to natywny proces sieciowy firmy Apple o zerowej konfiguracji dla komputerów Mac, który został przeniesiony do systemu Windows i powiązany z MDNSNSP. Biblioteka DLL. Na urządzeniach Mac lub iOS ten program jest używany do prawie wszystkich połączeń w sieci.

Co to jest podejrzana aktywność na Monitorze aktywności?

Monitorowanie podejrzanych działań to procedura identyfikacji, badania, dokumentowania i, jeśli to konieczne, raportowania wzorca bankowego klienta, gdy wskazuje on na możliwe nielegalne zachowanie. Ta praktyka ma na celu zarówno zarządzanie ryzykiem banku, jak i przestrzeganie przepisów.

Jak możesz stwierdzić, czy komputer Mac jest podejrzanym procesem?

Poszukaj podejrzanych procesów uruchomionych na komputerze Mac. Na pasku menu kliknij Przejdź, a następnie wybierz Narzędzia. Kliknij dwukrotnie Monitor aktywności. Przejrzyj listę pod kątem procesów, które wyglądają podejrzanie, aby dokładniej zbadać.

Jak rozpoznać podejrzane?transakcje?

Ocena podejrzeń powinna opierać się na rozsądnej ocenie odpowiednich czynników, w tym wiedzy o działalności klienta, czy transakcje są zgodne z normalnymi praktykami branżowymi, historią finansową, pochodzeniem i zachowaniem.

Co się stanie, gdy zostanie złożony raport o podejrzanej aktywności?

Celem SAR i wynikającym z niego dochodzeniem jest identyfikacja klientów zaangażowanych w pranie pieniędzy, oszustwa lub finansowanie terroryzmu. Ujawnienie klientowi lub niezłożenie SAR może skutkować bardzo surowymi karami zarówno dla osób fizycznych, jak i instytucji.

Jaki jest przykład podejrzanej transakcji?

transakcje, które nie pasują do profilu klienta. duże wolumeny transakcji dokonywanych w krótkim czasie. deponowanie dużych ilości gotówki na kontach firmowych. deponowanie wielu czeków na jednym koncie bankowym.