Przejęcie DNS może być wykorzystywane do pharmingu (w tym kontekście osoby atakujące zazwyczaj wyświetlają niechciane reklamy w celu generowania przychodów) lub do phishingu (wyświetlania fałszywych wersji witryn, do których użytkownicy uzyskują dostęp i kradną dane lub dane uwierzytelniające).

Dlaczego hakerzy podszywają się pod DNS ?

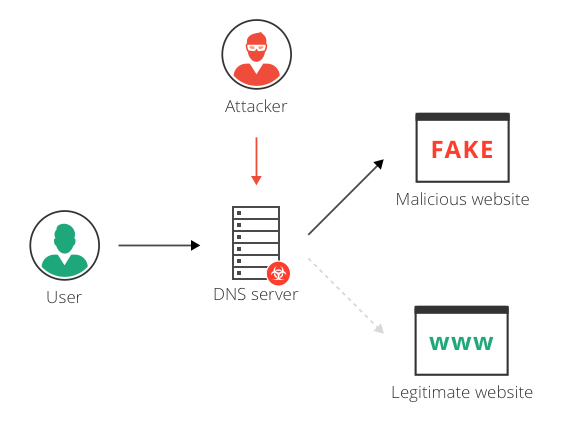

Podszywanie się pod system nazw domen (DNS) to rodzaj cyberataku, który wykorzystuje zmodyfikowane dane serwera DNS do przekierowywania użytkowników na fałszywe strony internetowe. Te złośliwe witryny często wyglądają na legalne, ale w rzeczywistości są zaprojektowane do instalowania złośliwego oprogramowania na urządzeniach użytkowników, kradzieży poufnych danych lub przekierowywania ruchu.

Dlaczego ludzie atakują DNS?

Ataki DNS to wszelkiego rodzaju ataki, które obejmują system nazw domen (DNS). Napastnicy mogą wykorzystać słabości DNS na wiele różnych sposobów. Większość z tych ataków koncentruje się na nadużywaniu DNS, aby uniemożliwić użytkownikom Internetu dostęp do niektórych stron internetowych.

Co ktoś może zrobić z moim DNS?

Lokalny atak DNS instaluje złośliwe oprogramowanie na komputerze użytkownika witryny. Szkodliwe oprogramowanie, zwykle trojan podszywający się pod legalne oprogramowanie, daje cyberzłodziei dostęp do systemów sieciowych użytkowników, umożliwiając im kradzież danych i zmianę ustawień DNS w celu skierowania użytkowników na złośliwe strony internetowe.

Co się stanie po zhakowaniu DNS?

W przypadku włamania do serwera DNS Twoje zapytanie jest przekierowywane do niewłaściwego miejsca docelowego przez serwer DNS pod kontrolą hakera. Ten atak jest jeszcze bardziej przebiegły, ponieważ gdy zapytanie opuści Twoje urządzenie, nie masz żadnej kontroli nad kierunkiem, w jakim zmierza ruch.

Co ktoś może zrobić z moim DNS?

Lokalny atak DNS instaluje złośliwe oprogramowanie na komputerze użytkownika witryny. Szkodliwe oprogramowanie, zwykle trojan podszywający się pod legalne oprogramowanie, daje cyberzłodziei dostęp do systemów sieciowych użytkowników, umożliwiając im kradzież danych i zmianę DNSustawienia kierujące użytkowników na złośliwe strony internetowe.

Czy hakerzy mogą zmienić Twój DNS?

Serwery DNS są istotną częścią infrastruktury internetowej, ale hakerzy mogą nimi manipulować, aby przekierować Cię do uszkodzonych stron internetowych lub ukraść Twoje prywatne dane. Oto, jak skonfigurować ustawienia DNS routera, aby zapobiec atakom przechwytującym.

Co to jest atak DNS?

Atak systemu nazw domen (DNS) to taki, w którym zły gracz albo próbuje złamać system DNS sieci, albo wykorzystuje jego nieodłączne atrybuty do przeprowadzenia szerszego ataku. Dobrze zorganizowany atak DNS może rzucić organizację na kolana.

Czy możesz być śledzony przez DNS?

Śledzenie i rejestrowanie żądań DNS Monitorowanie DNS może również wykrywać i śledzić adresy IP żądań DNS oraz rejestrować każdą witrynę przeglądaną przez urządzenie podłączone do sieci. Pomoże to zespołowi sieciowemu dowiedzieć się, które witryny odwiedzają Twoi pracownicy i ile czasu zajmuje wypełnienie żądania DNS.

Czy serwer DNS może Cię śledzić?

W ten sposób mogą zebrać wiele informacji o twoich nawykach przeglądania. Zmiana serwerów DNS nie powstrzyma Twojego dostawcy usług internetowych przed śledzeniem, ale to trochę utrudni. Korzystanie z wirtualnej sieci prywatnej (VPN) do codziennego przeglądania jest jedynym realnym sposobem, aby uniemożliwić dostawcy usług internetowych zobaczenie, z czym łączysz się online.

Czy przejęcie DNS jest powszechne?

Porywanie DNS to powszechna technika cyberataków znana jako rekonfiguracja serwera nazw domen.

Skąd wiesz, że mój DNS został zhakowany?

Zostajesz przekierowany do niezamierzonych lub nieznanych stron internetowych Jeśli próbujesz odwiedzić zwykłą rundę stron internetowych i ciągle jesteś przekierowywany do stron internetowych, których nie zamierzałeś odwiedzać, może to być oznaką zhakowania routera za pomocą Przejęcie DNS.

Jak można zaatakować DNS?

atakujący psuje serwer DNS, zastępując prawidłowy adres IP w pamięci podręcznej serwera adresem fałszywego adresu, aby przekierować ruch do złośliwej witryny, zebrać informacje lub zainicjować kolejny atak. Zatrucie pamięci podręcznej jest również nazywane zatruciem DNS.

Czy DNS stanowi zagrożenie bezpieczeństwa?

Ataki DNS należą do najbardziej rozpowszechnionych i skutecznych zagrożeń bezpieczeństwa sieci.

Dlaczego fałszowanie DNS stanowi problem?

Oboje nakłaniają użytkowników do ujawnienia poufnych danych i oba mogą spowodować, że docelowy użytkownik zainstaluje złośliwe oprogramowanie. Zarówno fałszowanie, jak i zatruwanie DNS stanowią zagrożenie dla prywatności danych użytkownika i bezpieczeństwa połączenia z witryną, gdy użytkownicy komunikują się z serwerami w publicznej sieci Wi-Fi.

Jak hakerzy wykorzystują luki w DNS?

Ale DNS, jak każdy inny protokół w Internecie, może być manipulowany i wykorzystywany. Złośliwy atakujący może skorzystać z rozpoznawania nazw domen, atakując serwer DNS i zmieniając jego rekordy, aby zwracać nieprawidłowe informacje o nazwach domen lub witrynach internetowych zamiast ich poprawnych adresów IP.

Jak powszechne jest podszywanie się pod DNS?

Dzięki swoim badaniom odkryli, że spoofing DNS jest nadal rzadki (występuje tylko w około 1,7% obserwacji), ale wzrasta w obserwowanym okresie, a proxy jest najczęstszym mechanizmem spoofingu DNS.

Co ktoś może zrobić z moim DNS?

Lokalny atak DNS instaluje złośliwe oprogramowanie na komputerze użytkownika witryny. Szkodliwe oprogramowanie, zwykle trojan podszywający się pod legalne oprogramowanie, daje cyberzłodziei dostęp do systemów sieciowych użytkowników, umożliwiając im kradzież danych i zmianę ustawień DNS w celu skierowania użytkowników na złośliwe strony internetowe.

Co się stanie po zhakowaniu DNS?

W przypadku włamania do serwera DNS Twoje zapytanie jest źle przekierowywanemiejsce docelowe przez serwer DNS pod kontrolą hakera. Ten atak jest jeszcze bardziej przebiegły, ponieważ gdy zapytanie opuści Twoje urządzenie, nie masz żadnej kontroli nad kierunkiem, w jakim zmierza ruch.

Jak hakerzy wykorzystują DNS?

Atakujący mogą przejąć router i nadpisać ustawienia DNS, wpływając na wszystkich użytkowników podłączonych do tego routera. Ataki DNS typu Man in the middle — osoby atakujące przechwytują komunikację między użytkownikiem a serwerem DNS i dostarczają różne docelowe adresy IP wskazujące na złośliwe witryny.

W jaki sposób atakujący mogą nadużywać DNS?

Ataki zatruwania pamięci podręcznej DNS wprowadzające dane do pamięci podręcznej modułu rozpoznawania nazw DNS, powodujące, że serwer nazw zwraca nieprawidłowy adres IP dla dalszych żądań, kierując ruch do komputera atakującego.

Co to jest luka w zabezpieczeniach DNS?

DNS Exploit to luka w systemie nazw domen (DNS), przez którą atakujący infiltruje sieć.