Jaki jest przykład podszywania się?

Techniki fałszowania różnią się w zależności od rodzaju ataku. Na przykład w przypadku fałszowania wiadomości e-mail przeciwnik może włamać się do niezabezpieczonego serwera pocztowego, aby ukryć swoją prawdziwą tożsamość. W ataku MitM przeciwnik może utworzyć punkt dostępu Wi-Fi w celu przechwycenia dowolnej aktywności w sieci i zebrania danych osobowych.

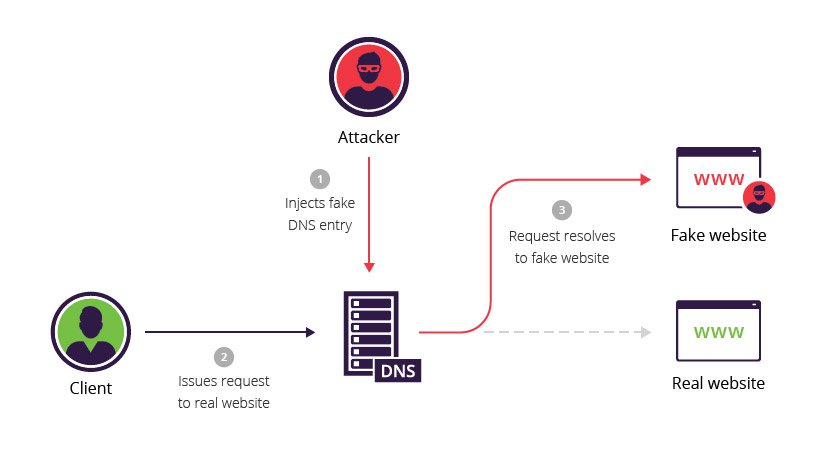

Co powoduje fałszowanie DNS?

W szczególności hakerzy uzyskują dostęp do serwera DNS, dzięki czemu mogą dostosować jego katalog tak, aby wskazywał użytkownikom nazwy domeny inny, niepoprawny adres IP. Gdy ktoś uzyska dostęp do serwera DNS i zacznie przekierowywać ruch, angażuje się w fałszowanie DNS.

Jak powszechne jest podszywanie się pod DNS?

Dzięki swoim badaniom odkryli, że spoofing DNS jest nadal rzadki (występuje tylko w około 1,7% obserwacji), ale wzrasta w obserwowanym okresie, a proxy jest najczęstszym mechanizmem spoofingu DNS.

Które narzędzie służy do fałszowania DNS witryny?

DNS Spoofing Tool Dnsspoof – Funkcją tego narzędzia jest nawigacja wszystkich żądań DNS do pliku hosta fałszywego komputera lokalnego po jego utworzeniu w nazwie fałszywego adresu IP witryny.

Co powoduje fałszowanie DNS?

W szczególności hakerzy uzyskują dostęp do serwera DNS, dzięki czemu mogą dostosować jego katalog tak, aby wskazywał użytkownikom nazwy domeny inny, niepoprawny adres IP. Gdy ktoś uzyska dostęp do serwera DNS i zacznie przekierowywać ruch, angażuje się w fałszowanie DNS.

Co to jest podszywanie się w prostych słowach?

Podszywanie się ma miejsce, gdy ktoś lub coś udaje coś innego w celu zdobycia zaufania ofiary, uzyskania dostępu do systemu, kradzieży danych lub rozprzestrzeniania złośliwego oprogramowania.

Co to jest podszywanie się i jak temu zapobiegasz?

Podszywanie się jestcyberprzestępczość, która ma miejsce, gdy ktoś podszywa się pod zaufany kontakt lub markę, udając kogoś, komu ufasz, w celu uzyskania dostępu do poufnych danych osobowych. Ataki typu spoofing kopiują i wykorzystują tożsamość Twoich kontaktów, wygląd znanych marek lub adresy zaufanych witryn.

Czy istnieje sposób na zapobieganie podszywaniu się?

Filtrowanie pakietów może zapobiec atakowi spoofingu IP, ponieważ jest w stanie odfiltrować i zablokować pakiety zawierające sprzeczne informacje o adresie źródłowym. Korzystanie z kryptograficznych protokołów sieciowych, takich jak HTTP Secure (HTTPS) i Secure Shell (SSH), może dodać kolejną warstwę ochrony do Twojego środowiska.

Jaka jest różnica między podszywaniem się pod DNS a zatruwaniem DNS?

Chociaż terminy zatruwanie DNS i spoofing DNS są używane zamiennie, istnieje różnica między nimi. Zatrucie DNS to metoda, której atakujący używają do złamania zabezpieczeń i zastąpienia danych DNS złośliwym przekierowaniem. Spoofing DNS jest efektem końcowym, w którym użytkownicy są przekierowywani do złośliwej witryny za pośrednictwem zatrutej pamięci podręcznej.

Czy ktoś może zhakować Cię przez DNS?

Serwer nazw DNS jest bardzo wrażliwą infrastrukturą, która wymaga silnych środków bezpieczeństwa, ponieważ może zostać przejęty i wykorzystany przez hakerów do montowania ataków DDoS na innych: Uważaj na przeliczniki w swojej sieci — niepotrzebne przeliczniki DNS powinny zostać wyłączone.

Czy podszywanie się zmienia twój adres IP?

Podszywanie się pod protokół internetowy (IP) to rodzaj złośliwego ataku, w którym podmiot atakujący ukrywa prawdziwe źródło pakietów IP, aby utrudnić ustalenie, skąd pochodzą. Atakujący tworzy pakiety, zmieniając źródłowy adres IP, aby podszywać się pod inny system komputerowy, ukrywając tożsamość nadawcy lub jedno i drugie.

Czy możesz sfałszować nazwę domeny?

Podszywanie się pod domenę, powszechna forma phishingu, występuje, gdyosoba atakująca wydaje się używać domeny firmy do podszywania się pod firmę lub jednego z jej pracowników. Można to zrobić, wysyłając wiadomości e-mail z fałszywymi nazwami domen, które wydają się uzasadnione, lub konfigurując strony internetowe z nieznacznie zmienionymi znakami, które są odczytywane jako poprawne.

Czy możesz sfałszować adres URL?

Podszywanie się pod witrynę internetową ma miejsce, gdy osoba atakująca tworzy witrynę z adresem URL, który bardzo przypomina lub nawet kopiuje adres URL legalnej witryny, którą użytkownik zna i której ufa. Oprócz sfałszowania adresu URL osoba atakująca może skopiować zawartość i styl witryny wraz z obrazami i tekstem.

Czy hakerzy mogą podszywać się pod Twoją domenę?

W praktyce fałszowanie domeny jest wykorzystywane przez hakerów na różne sposoby. Może to być na przykład dodanie listu do adresu e-mail lub utworzenie fałszywej strony internetowej o adresie bardzo podobnym do legalnego. W codziennej rutynie te małe zmiany są pomijane przez wiele osób.

Jakie są przykłady ataku on Path?

Możesz myśleć o atakującym na ścieżce jak nieuczciwym pracowniku pocztowym, który siedzi na poczcie i przechwytuje listy pisane między dwiema osobami. Ten pracownik poczty może czytać prywatne wiadomości, a nawet edytować treść tych listów przed przekazaniem ich do zamierzonych odbiorców.

Jak dochodzi do ataku spoofingu?

Podszywanie się to cyberprzestępczość, która ma miejsce, gdy ktoś podszywa się pod zaufany kontakt lub markę, udając kogoś, komu ufasz, w celu uzyskania dostępu do poufnych danych osobowych. Ataki typu spoofing kopiują i wykorzystują tożsamość Twoich kontaktów, wygląd znanych marek lub adresy zaufanych witryn.

Co to jest podszywanie się w cyberprzestępczości?

Podszywanie się polega na sfałszowaniu własnej tożsamości i może być wykorzystywane do różnych ataków, takich jak kradzież tożsamości. Phishing jest jednym z takich zastosowańpodszywanie się, które próbuje ukraść czyjeś dane osobowe lub dane uwierzytelniające, poprzez przekazanie tych informacji z nikczemnego źródła, które wygląda na legalne.

Co powoduje fałszowanie DNS?

W szczególności hakerzy uzyskują dostęp do serwera DNS, dzięki czemu mogą dostosować jego katalog tak, aby wskazywał użytkownikom nazwy domeny inny, niepoprawny adres IP. Gdy ktoś uzyska dostęp do serwera DNS i zacznie przekierowywać ruch, angażuje się w fałszowanie DNS.

Co to są narzędzia do podszywania się?

W przypadku spoofingu IP haker używa narzędzi do modyfikowania adresu źródłowego w nagłówku pakietu, aby odbierający system komputerowy pomyślał, że pakiet pochodzi z zaufanego źródła, takiego jak inny komputer w legalnej sieci, i zaakceptował go. Dzieje się to na poziomie sieci, więc nie ma żadnych zewnętrznych oznak manipulacji.

Do czego służy podszywanie się?

W cyberbezpieczeństwie „podszywanie się” ma miejsce, gdy oszuści udają kogoś lub kogoś innego, aby zdobyć zaufanie danej osoby. Motywacją jest zwykle uzyskanie dostępu do systemów, kradzież danych, kradzież pieniędzy lub rozpowszechnianie złośliwego oprogramowania.

Jak ktoś może sfałszować adres e-mail?

W atakach typu spoofing nadawca fałszuje nagłówki wiadomości e-mail, aby oprogramowanie klienckie wyświetlało fałszywy adres nadawcy, który większość użytkowników przyjmuje za dobrą monetę. Jeśli nie przyjrzą się dokładniej nagłówkowi, użytkownicy widzą fałszywego nadawcę w wiadomości. Jeśli jest to nazwa, którą rozpoznają, jest bardziej prawdopodobne, że jej zaufają.