Czy przechwytywanie adresów IP jest nielegalne? Nie. Nie ma konkretnego prawa zabraniającego komuś celowania w Ciebie za pomocą narzędzia do przechwytywania adresów IP. Twój adres IP jest w tym momencie w dużej mierze informacją publiczną – podobnie jak adres pocztowy lub numer telefonu.

Co się stanie, jeśli pingujesz czyjś adres IP?

„ping” — pakiet danych — jest wysyłany na adres IP. Przesyłany przez przełącznik i router sieciowy pakiet danych dociera do urządzenia o określonym adresie. Po otrzymaniu pakietu pingowane urządzenie zwraca odpowiedź — zwaną „pong”.

Czy pingowanie jest legalne?

Istnieją przepisy federalne dotyczące ping telefonu komórkowego. Cytowane przez nas prawa jasno wskazują, że zlokalizowanie telefonu komórkowego danej osoby bez jej zgody jest niezgodne z prawem. Jedynym wyjątkiem jest dochodzenie kryminalne lub połączenia alarmowe pod numer 911.

Czy możesz pingować dowolny publiczny adres IP?

Możesz pingować publiczny adres IP, jeśli twoja sieć umożliwia wysyłanie pakietów ICMP.

Czy pingowanie Google jest legalne?

Możesz pingować wyświetlany adres IP. 2. Czy Google Ping jest nielegalny? Nie, tak jak w przypadku każdej innej domeny w internecie, możesz pingować dowolną domenę Google.

Co możesz zrobić z czyimś adresem IP?

Jedyną bezpośrednią informacją, jaką ktoś może uzyskać za pomocą Twojego adresu IP, jest Twoja ogólna lokalizacja geograficzna, zwykle miasto lub kod pocztowy. Jeśli mają dodatkowe informacje o Tobie, takie jak data urodzenia lub numer ubezpieczenia społecznego, haker może ukraść Twoją tożsamość lub podszywać się pod Ciebie online.

Czy Traceroute są nielegalne?

Ale nie – nie jest to niezgodne z prawem żadnego kraju, o którym wiem. To powiedziawszy: Uczelnia będzie miała zasady domowe dotyczące korzystania z jej sieci, a używając dowolnego komputera uczelnianego lub jednego z własnych podłączonych do ich sieci, zgadzasz się pracować w nich.

Jak pingować komórkę?telefon nielegalnie?

Nie możesz bezpośrednio pingować numeru telefonu komórkowego, chyba że uzyskasz dostęp do systemu operatora. Dlatego jest dostępny tylko dla przewoźników i organów ścigania w zasięgu. Cywilny odpowiednik instaluje aplikację do śledzenia telefonu, która wysyła pozycję telefonu do osoby, która go zainstalowała i administrowała.

Jak śledzić czyjś adres IP?

Najprostszym sposobem na znalezienie czyjegoś adresu IP jest skorzystanie z jednego z wielu narzędzi wyszukiwania adresów IP dostępnych online. Zasoby takie jak WhatIsMyIPAddress.com lub WhatIsMyIP.com oferują narzędzia do wprowadzania adresu IP i wyszukiwania bezpłatnych wyników rejestru publicznego.

Co to jest przechwytywanie IP?

Grabber IP to usługa innej firmy, która umożliwia użytkownikom Internetu generowanie linku do wykrywania adresu IP każdego. Wszystko, co musisz zrobić, to kliknąć link. Najlepsze na rynku mogą Ci dobrze służyć. Stało się jednak cennym zasobem dla osób o złych zamiarach.

Dlaczego nie mogę pingować publicznego adresu IP?

Każde urządzenie, które łączy się z Internetem przez WAN (sieć rozległa… czyli Internet) używa publicznego adresu IP, który jest zupełnie inny dla każdego urządzenia i nie można go przypisać, chyba że kupisz statyczne bloki IP. Dlatego nie można pingować urządzeń w sieci LAN z żadnej sieci poza siecią LAN.

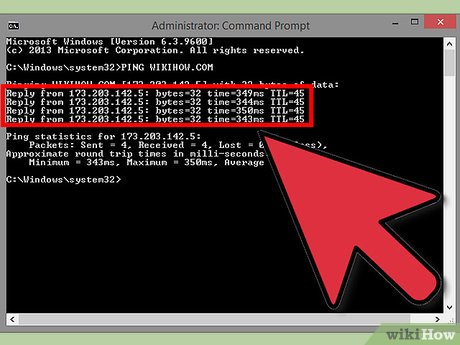

Skąd mam wiedzieć, czy adres IP jest aktywny, czy nie?

Pinguj adres IP. Przejrzyj dane wyjściowe żądania ping. Jeśli jest odpowiedź ping, potwierdź, że wyjście odpowiada z adresu IP, na który pingujesz. Jeśli nie ma odpowiedzi, wpisz polecenie „arp -a” w systemie Windows lub „show arp” na wielu urządzeniach sieciowych i sprawdź, czy widzisz adres IP i adres mac.

Czy policja może śledzić Gmaila?

Policja może teraz czytać twoje e-maile bez uprzedniej zgody oddział domowy. Policja może teraz czytać twoje e-maile bez uprzedniej zgody wydziału domowego.

Czy Google zgłasza się na policję?

Czy Google zgłasza nielegalne wyszukiwania? Google to nie policja. W większości przypadków Google nie zgłasza podejrzanych wyszukiwań, chyba że wymagają tego okoliczności.

Czy Google zgłasza wyszukiwania władzom?

To powiedziawszy, Google próbuje ustawić algorytmy, aby trzymać nielegalne treści z dala od stron wyników wyszukiwania i chociaż Google nie zgłasza nielegalnej działalności, Agencja Bezpieczeństwa Narodowego (NSA) może śledzić Twoje wyszukiwania.

Czy routery odpowiadają na pingi?

Ping to metoda testowania wydajności sieci. Wysyłając pakiet ping do portu WAN routera, router powinien natychmiast odpowiedzieć. Jeśli nie ma odpowiedzi lub odpowiedź jest opóźniona, oznacza to, że sieć jest przerwana lub dostęp do Internetu jest zły.

Czy ping przechodzi przez router?

Cała idea warstwy IP polega na zdefiniowaniu granic logicznych. Podczas pingowania komputera w sieci lokalnej router odbierze pakiet i sprawdzi, czy komputer docelowy znajduje się w sieci lokalnej (wykonując logikę & z maską podsieci).

Czy można pingować urządzenie w innej sieci?

Możesz użyć polecenia ping, aby zweryfikować łączność między dwoma urządzeniami sieciowymi opartymi na protokole IP (Internet Protocol). Aby pingować inne urządzenie sieciowe za pomocą komputera z systemem Windows, wykonaj następujące czynności: Aby wyświetlić okno dialogowe uruchamiania, naciśnij klawisz Windows + R. Wpisz cmd i naciśnij klawisz Enter.

Co się stanie, jeśli pinguję adres rozgłoszeniowy?

Niektóre wersje polecenia ping obsługują opcję „rozgłaszania”, która wyśle polecenie ping na każdy możliwy adres w sieci, a następnie wyświetli listę urządzeń, które odpowiadają.

Czy można prześledzić adres IP telefonu komórkowego?

W normalnych okolicznościach nikt nie może w szczególności prześledzić Twojego adresu IP. Najbardziej może ujawnić, kim jest twój dostawca usług internetowych, i bardzo nierówny obszar geograficzny.

Jakie informacje można uzyskać z adresu IP?

Znajomość adresu IP umożliwia wyszukiwarce uzyskanie innych informacji o sieci, urządzeniu lub usłudze. W szczególności można: określić, kto jest właścicielem i operatorem sieci.

Dlaczego hakerzy używają traceroute?

Hakerzy na przeskoku. W przeszłości hakerzy komputerowi rutynowo wykorzystywali traceroute do mapowania, w jaki sposób informacje przemieszczają się w sieci komputerowej firmy, a następnie skupiali swoje ataki na określonych komputerach. Aby zwalczyć to zagrożenie bezpieczeństwa, niektóre sieci nie pozwalają na wykonanie traceroute.