Tunelowanie DNS umożliwia tym cyberprzestępcom umieszczanie złośliwego oprogramowania lub przekazywanie skradzionych informacji do zapytań DNS, tworząc ukryty kanał komunikacyjny, który omija większość zapór. Chociaż istnieją quasi-uzasadnione zastosowania tunelowania DNS, wiele przypadków tunelowania jest złośliwych.

Czy tunelowanie DNS jest cyberatakiem?

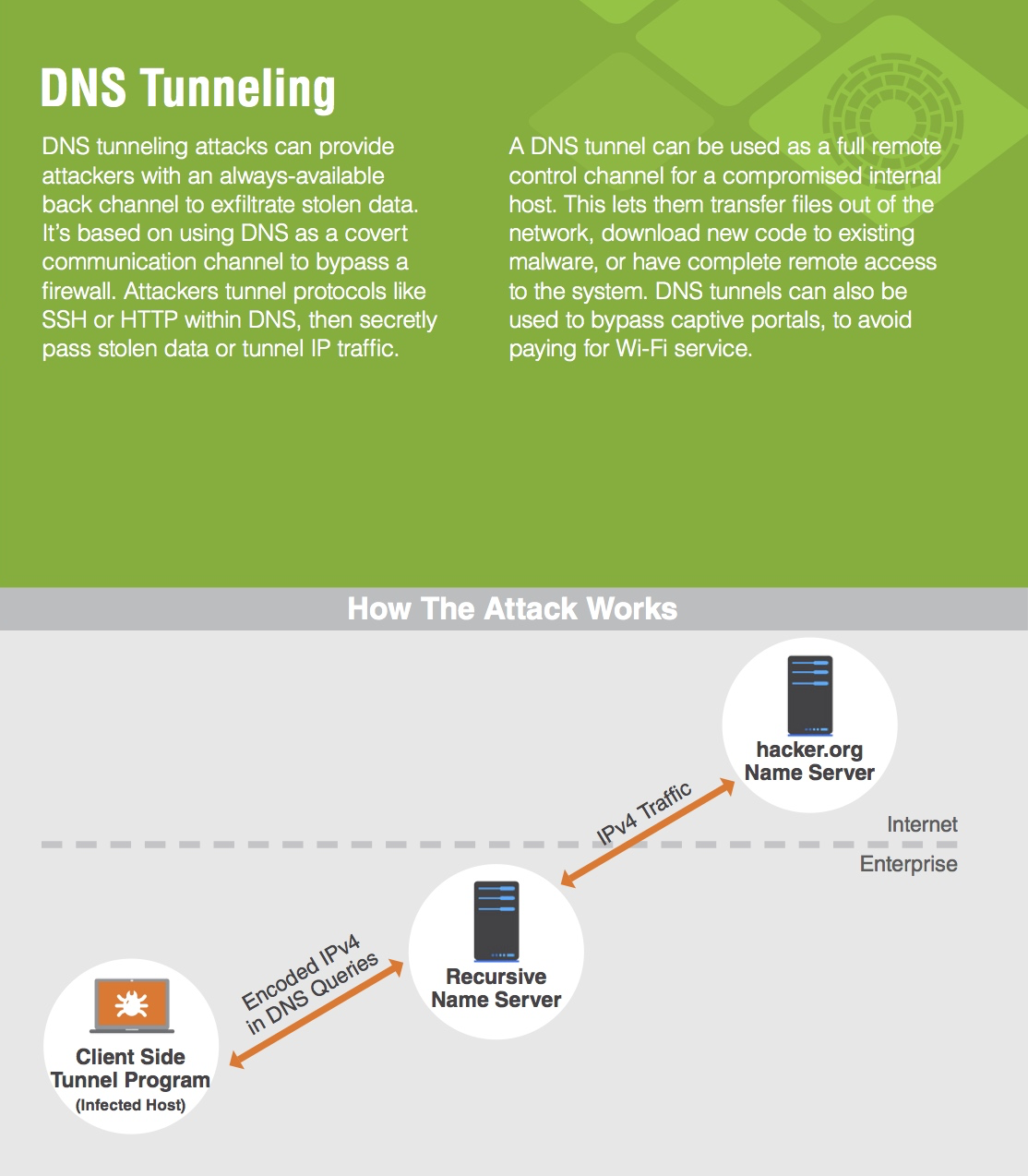

Tunelowanie DNS jest jednym z takich ataków. Tunelowanie DNS wykorzystuje protokół DNS do tunelowania złośliwego oprogramowania i innych danych w modelu klient-serwer. Atakujący rejestruje domenę, taką jak badsite.com. Serwer nazw domeny wskazuje serwer atakującego, na którym jest zainstalowany złośliwy program tunelujący.

Jak można uniknąć ataku tunelowania DNS?

Środki zapobiegawcze tunelowania DNS Narzędzie powinno być zaprojektowane w taki sposób, aby identyfikowało zarówno bardziej złożone techniki ekstrakcji danych, jak i ataki oparte na wstępnie skonfigurowanych zestawach narzędzi. Aby uniknąć posiadania danych, należy zainstalować narzędzie, które umieszcza na czarnej liście miejsca docelowe, które mają pobierać dane.

Jakie jest potencjalne zagrożenie bezpieczeństwa związane z ruchem tunelu DNS?

Jeśli złośliwe tunelowanie DNS zostanie niezauważone, stwarza to znaczne ryzyko, ponieważ firmy są otwarte na eksfiltrację danych, działania dowodzenia i kontroli, a także inne zagrożenia.

Co to jest tunelowanie DNS i jak można temu zapobiec?

Tunelowanie DNS opiera się na zapytaniach DNS w celu utworzenia złośliwego powiązania z komputerem cyberprzestępcy. Tak więc, jeśli możesz monitorować, wykrywać i blokować złośliwe zapytania, jest to bardzo skuteczne w zapobieganiu tego rodzaju atakom.

Czy tunelowanie DNS jest cyberatakiem?

Tunelowanie DNS jest jednym z takich ataków. Tunelowanie DNS wykorzystuje protokół DNS do tunelowania złośliwego oprogramowania i innych danych w modelu klient-serwer. Atakujący rejestruje domenę, taką jak badsite.com. Serwer nazw domenywskazuje serwer atakującego, na którym jest zainstalowany złośliwy program tunelujący.

Co to jest tunelowanie DNS i jak można temu zapobiec?

Tunelowanie DNS opiera się na zapytaniach DNS w celu utworzenia złośliwego powiązania z komputerem cyberprzestępcy. Tak więc, jeśli możesz monitorować, wykrywać i blokować złośliwe zapytania, jest to bardzo skuteczne w zapobieganiu tego rodzaju atakom.

Jak atakujący używają DNS?

Atakujący uszkadza serwer DNS, zastępując prawidłowy adres IP w pamięci podręcznej serwera adresem fałszywego adresu, aby przekierować ruch do złośliwej witryny, zebrać informacje lub zainicjować kolejny atak. Zatrucie pamięci podręcznej jest również nazywane zatruciem DNS.

Czy hakerzy używają DNS?

Atakujący mogą przejąć router i nadpisać ustawienia DNS, wpływając na wszystkich użytkowników podłączonych do tego routera. Ataki typu Man in the middle na DNS — osoby atakujące przechwytują komunikację między użytkownikiem a serwerem DNS i dostarczają różne docelowe adresy IP wskazujące na złośliwe witryny.

Jak zbadać tunelowanie DNS?

Tunele DNS można wykryć, analizując pojedynczy ładunek DNS lub analizę ruchu, taką jak analiza liczby i częstotliwości żądań. Analiza ładunku służy do wykrywania złośliwej aktywności na podstawie pojedynczego żądania.

Co to jest ukryty tunel DNS?

Tunelowanie DNS to metoda cyberataku polegająca na kodowaniu danych innych programów lub protokołów w zapytaniach i odpowiedziach DNS. Tunelowanie DNS często obejmuje ładunki danych, które można dodać do zaatakowanego serwera DNS i wykorzystać do kontrolowania zdalnego serwera i aplikacji.

Jakie są dwie metody wykorzystywane przez cyberprzestępców do maskowania ataków DNS?

Odpowiedzi Wyjaśnienie & Wskazówki: Algorytmy Fast flux, double IP flux i generowanie domen są wykorzystywane przez cyberprzestępców do atakowania serwerów DNS i wpływania na DNSusługi. Fast flux to technika używana do ukrywania witryn phishingowych i dostarczających złośliwe oprogramowanie za szybko zmieniającą się siecią zaatakowanych hostów DNS (boty w botnetach).

Jak działa eksfiltracja DNS?

Eksfiltracja danych DNS to sposób na wymianę danych między dwoma komputerami bez bezpośredniego połączenia. Wymiana danych odbywa się za pośrednictwem protokołu DNS na pośredniczących serwerach DNS. Podczas fazy eksfiltracji klient wysyła żądanie rozwiązania DNS do zewnętrznego adresu serwera DNS.

Co to jest tunelowanie danych?

Tunelowanie, znane również jako „przekierowanie portów”, to transmisja danych przeznaczonych do użytku wyłącznie w prywatnej, zwykle korporacyjnej sieci przez sieć publiczną w taki sposób, że węzły routingu w sieci publicznej nie są świadome, że transmisja jest częścią sieci prywatnej.

W jaki sposób dochodzi do przejęcia domen?

W jaki sposób dochodzi do przejęcia domen? Przejęcie domeny następuje w wyniku nielegalnego dostępu do lub wykorzystania powszechnej luki w zabezpieczeniach cybernetycznej w rejestratorze nazw domen lub w wyniku uzyskania dostępu do adresu e-mail właściciela nazwy domeny, a następnie zmiany hasła do rejestratora nazw domen właściciela.

Co to jest wyliczanie DNS i dlaczego jest ważne?

Wyliczanie DNS to proces lokalizowania wszystkich serwerów DNS i odpowiadających im rekordów dla organizacji. Wyliczenie DNS dostarczy nazwy użytkowników, nazwy komputerów i adresy IP potencjalnych systemów docelowych.

Co to jest zatruwanie pamięci podręcznej DNS i jaki jest jej ogólny cel?

Zatrucie pamięci podręcznej to rodzaj cyberataku, w którym osoby atakujące umieszczają fałszywe informacje w pamięci podręcznej systemu nazw domen (DNS) lub pamięci podręcznej sieci w celu wyrządzenia szkody użytkownikom. W przypadku zatruwania pamięci podręcznej DNS lub fałszowania DNS, osoba atakująca przekierowuje ruch z legalnego serwera na złośliwy/niebezpieczny serwer.

Co to jest?tunelowanie cyber?

Tunelowanie, znane również jako „przekierowanie portów”, to transmisja danych przeznaczonych do użytku wyłącznie w prywatnej, zwykle korporacyjnej sieci przez sieć publiczną w taki sposób, że węzły routingu w sieci publicznej nie są świadome, że transmisja jest częścią sieci prywatnej.

Czego powinien szukać analityk cyberbezpieczeństwa, aby wykryć tunelowanie DNS?

Tunele DNS można wykryć, analizując pojedynczy ładunek DNS lub analizę ruchu, taką jak analiza liczby i częstotliwości żądań. Analiza ładunku służy do wykrywania złośliwej aktywności na podstawie pojedynczego żądania.

Czy DNS jest bezpieczny?

DNS cieszy się dużym zaufaniem organizacji, a ruch DNS jest zazwyczaj swobodnie przepuszczany przez zapory sieciowe. Jest jednak często atakowany i nadużywany przez cyberprzestępców. W rezultacie bezpieczeństwo DNS jest krytycznym elementem bezpieczeństwa sieci.

Czy tunelowanie DNS jest cyberatakiem?

Tunelowanie DNS jest jednym z takich ataków. Tunelowanie DNS wykorzystuje protokół DNS do tunelowania złośliwego oprogramowania i innych danych w modelu klient-serwer. Atakujący rejestruje domenę, taką jak badsite.com. Serwer nazw domeny wskazuje serwer atakującego, na którym jest zainstalowany złośliwy program tunelujący.

Co to jest tunelowanie DNS i jak można temu zapobiec?

Tunelowanie DNS opiera się na zapytaniach DNS w celu utworzenia złośliwego powiązania z komputerem cyberprzestępcy. Tak więc, jeśli możesz monitorować, wykrywać i blokować złośliwe zapytania, jest to bardzo skuteczne w zapobieganiu tego rodzaju atakom.