Dzięki HSTS możesz zmusić przeglądarki, aby zawsze ładowały Twoją witrynę przez HTTPS. Pomaga to uniknąć zatruwania pamięci podręcznej DNS w jeden kluczowy sposób: haker, który tworzy fałszywą wersję Twojej witryny, prawdopodobnie nie będzie w stanie uzyskać zaufanego certyfikatu SSL/TLS dla Twojej domeny.

Czy https zapobiega podszywaniu się pod DNS ?

HTTPS i HSTS współpracują ze sobą, aby chronić domenę przed fałszowaniem DNS.

Czy SSL zapobiega podszywaniu się?

SSL/TLS sprawia, że strony internetowe są bezpieczne, ponieważ często chronią dane przed kradzieżą, modyfikacją lub podszyciem się.

Który z nich jest sposobem na złagodzenie ataków zatruwania pamięci podręcznej DNS?

Na szczęście istnieje antidotum: protokół bezpieczeństwa DNS (DNSSEC). Protokół ten został opracowany specjalnie w celu przeciwdziałania zatruciu DNS. Wdrożenie DNSSEC jest uznaną najlepszą praktyką stosowaną przez większość dużych przedsiębiorstw.

Czy powinienem używać DNS przez https czy TLS?

Podczas gdy żądania DNS przez HTTPS mogą ukrywać się w pozostałej części zaszyfrowanego ruchu, wszystkie żądania DNS przez TLS używają odrębnego portu, w którym każdy na poziomie sieci może je łatwo zobaczyć, a nawet zablokować. Oczywiście samo żądanie – jego treść lub odpowiedź – jest zaszyfrowane.

Czy hakerzy mogą przechwycić HTTPS?

HTTPS używa dwóch kluczy – jednego publicznego i drugiego prywatnego – do szyfrowania danych. Szyfrowanie jest ważne podczas korzystania ze stron internetowych, które wymagają danych logowania, danych karty kredytowej, danych bankowych lub wszelkiego rodzaju danych osobowych. Bez szyfrowania złośliwi hakerzy mogą przechwytywać i kraść dane.

Czy opróżnianie DNS coś boli?

Opróżnianie pamięci podręcznej DNS nie wpływa znacząco na szybkość połączenia internetowego. Pozbędziesz się nieaktualnych danych z pamięci podręcznej, ale załadowanie różnych stron internetowych może potrwać nieco dłużej bezpośrednio po opróżnieniu pamięci podręcznej DNS, ponieważ przeglądarka musi ponownie pobrać i ponownie buforować dane.

Czy ktoś może zhakować Cię przez DNS?

Serwer nazw DNS jest bardzo wrażliwą infrastrukturą, która wymaga silnych środków bezpieczeństwa, ponieważ może zostać przejęty i wykorzystany przez hakerów do montowania ataków DDoS na innych: Uważaj na przeliczniki w swojej sieci — niepotrzebne przeliczniki DNS powinny zostać wyłączone.

Czy można sfałszować witrynę HTTPS?

Jedną z powszechnych metod ataku jest podszywanie się pod HTTPS, w którym atakujący używa domeny, która wygląda bardzo podobnie do domeny docelowej. Dzięki tej taktyce, znanej również jako „atak homograficzny”, znaki w domenie docelowej są zastępowane innymi znakami spoza zestawu ASCII, które mają bardzo podobny wygląd.

Przed czym chroni protokół HTTPS SSL?

SSL to skrót od Secure Sockets Layer i, w skrócie, jest to standardowa technologia zabezpieczania połączenia internetowego i ochrony wszelkich poufnych danych przesyłanych między dwoma systemami, uniemożliwiająca przestępcom odczytywanie i modyfikowanie wszelkich przesyłanych informacji, w tym potencjalnych danych osobowych. szczegóły.

Czy można zhakować HTTPS?

Dlaczego certyfikaty SSL nie są „odporne na hakerów” Jeśli chodzi o ochronę informacji klienta, certyfikat SSL odgrywa kluczową rolę. Szyfrowanie ich danych podczas przesyłania może pomóc w ich przechwyceniu przez atakujących po drodze. Mając to na uwadze, nie chroni to jednak pochodzenia.

Skąd mam wiedzieć, czy mój DNS jest zatruty?

Nagły wzrost aktywności DNS z jednego źródła w jednej domenie wskazuje na potencjalny atak z okazji urodzin. Wzrost aktywności DNS z jednego źródła, które wysyła zapytania do serwera DNS o wiele nazw domen bez rekursji, wskazuje na próbę znalezienia wpisu do użycia w celu zatrucia.

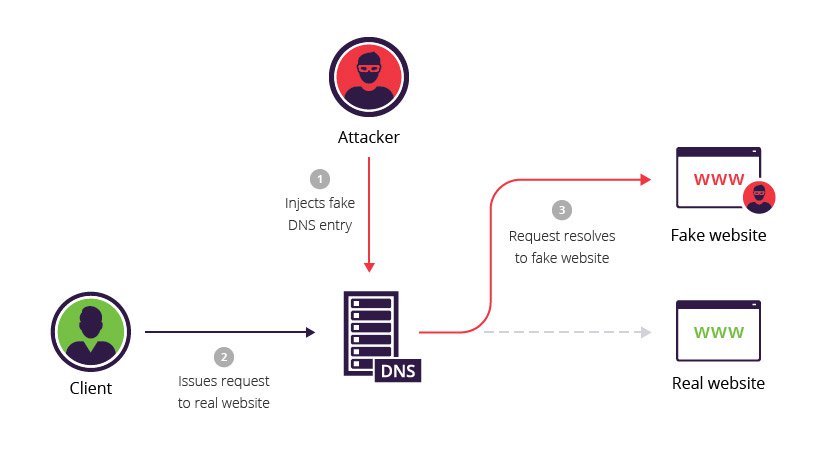

Co powoduje zatrucie DNS?

Zatrucie DNS to technika hakerska, która manipuluje znanymi lukami w systemie nazw domen(DNS). Po zakończeniu haker może przekierować ruch z jednej witryny do fałszywej wersji. A zaraza może się rozprzestrzeniać ze względu na sposób działania DNS.

Co to jest środek zapobiegawczy przeciwko zatruwaniu pamięci podręcznej serwera nazw?

Najczęściej używanym narzędziem do zapobiegania zatruwaniu pamięci podręcznej jest DNSSEC (Domain Name System Security Extension). Został opracowany przez Internet Engineering Task Force i zapewnia bezpieczne uwierzytelnianie danych DNS.

Czy można sfałszować witrynę HTTPS?

Jedną z powszechnych metod ataku jest podszywanie się pod HTTPS, w którym atakujący używa domeny, która wygląda bardzo podobnie do domeny docelowej. Dzięki tej taktyce, znanej również jako „atak homograficzny”, znaki w domenie docelowej są zastępowane innymi znakami spoza zestawu ASCII, które mają bardzo podobny wygląd.

Czy HTTPS zapobiega podsłuchiwaniu?

HTTPS uniemożliwia witrynom rozpowszechnianie informacji w sposób, który jest łatwo widoczny dla każdego, kto szpieguje w sieci. Gdy informacje są przesyłane przez zwykły protokół HTTP, informacje są dzielone na pakiety danych, które można łatwo „przeszukać” za pomocą bezpłatnego oprogramowania.

Czy HTTPS zapobiega podsłuchiwaniu?

Podczas gdy sesje HTTPS można niezawodnie uznać za bezpieczne przed podsłuchiwaniem ataków, sam protokół HTTPS nie chroni przed żadnymi innymi rodzajami ataków.

Czy HTTPS korzysta z DNS?

DNS przez HTTPS (DoH) to stosunkowo nowy protokół, który szyfruje ruch systemu nazw domen poprzez przekazywanie zapytań DNS przez zaszyfrowaną sesję Hypertext Transfer Protocol Secure. DoH dąży do poprawy prywatności w Internecie, ukrywając zapytania DNS przed widokiem.

Który z nich jest sposobem na złagodzenie ataków zatruwania pamięci podręcznej DNS?

Na szczęście istnieje antidotum: protokół bezpieczeństwa DNS (DNSSEC). Protokół ten został opracowany specjalnie w celu przeciwdziałania zatruciu DNS. RealizacjaDNSSEC to uznana najlepsza praktyka stosowana przez większość dużych przedsiębiorstw.

Czy DNS przez https jest bezpieczniejszy?

W ten sposób DNS przez HTTPS (DoH) chroni użytkowników. Zapobiega również atakom, w tym atakom typu Man-in-the-Middle (MITM) i spoofingowi, ponieważ komunikacja między serwerami DNS a przeglądarkami internetowymi jest całkowicie zaszyfrowana.

Dlaczego powinienem używać DNS przez https?

DNS przez HTTPS (DoH) to protokół do wykonywania zdalnego rozwiązywania systemu nazw domen (DNS) za pośrednictwem protokołu HTTPS. Czy powinienem używać DNS przez HTTPS? Po włączeniu DoH będziesz w stanie ominąć cenzurę, poprawić bezpieczeństwo ruchu sieciowego i zwiększyć prywatność sieci.

Czy dostawca usług internetowych może zobaczyć DNS przez https?

Czy dostawca usług internetowych może widzieć DNS przez HTTPS? Dostawca usług internetowych zobaczy żądanie/połączenie z serwerem DoH, ale nie będzie miał dostępu do zapytania DNS. Twój dostawca usług internetowych może rozpoznać adres IP, z którym się łączysz, jako serwer DoH, więc może założyć, że tworzysz zaszyfrowane zapytanie DNS, ale nie będzie znał nazwy domeny, której szukasz.