Featured News

-

297Uruchomienie

297UruchomienieJaka jest różnica między DNS a HTTPS?

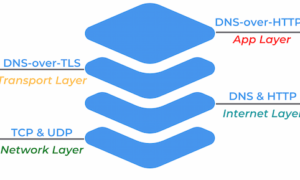

DNS przez TLS używa protokołu TCP jako podstawowego protokołu połączenia i warstw szyfrowania i uwierzytelniania TLS. DNS przez HTTPS używa do nawiązania...

-

267Uruchomienie

267UruchomienieCzy HTTPS zapobiega zatruwaniu DNS?

Dzięki HSTS możesz zmusić przeglądarki, aby zawsze ładowały Twoją witrynę przez HTTPS. Pomaga to uniknąć zatruwania pamięci podręcznej DNS w jeden kluczowy...

-

257Oprogramowanie

257OprogramowanieCzy DNS jest lepszy niż HTTPS lub TLS?

Żądania DNS przez TLS używają odrębnego portu, więc każdy, kto jest na poziomie sieci, może je znaleźć, a nawet zablokować. Żądania DNS...

-

257Tęcza

257TęczaCo to jest brutalna siła DNS?

Ataki DNS Brute Force Ataki Brute Force wykorzystują skrypty lub inne narzędzia do znalezienia wszystkich poddomen dla określonej domeny i ujawnienia publicznej...

-

275Cegła suszona na słońcu

275Cegła suszona na słońcuKtóry z nich jest bardzo znanym atakiem DNS?

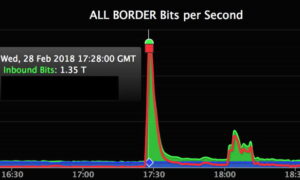

Jeden z największych weryfikowalnych zarejestrowanych ataków DDoS był wymierzony w GitHub, popularną usługę zarządzania kodem online, z której korzystają miliony programistów. Atak...

-

266Potrzebować

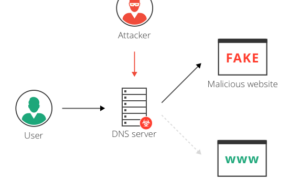

266PotrzebowaćJak hakerzy przekierowują ruch?

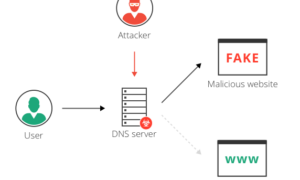

Przejęcie lokalnego DNS — atakujący instalują złośliwe oprogramowanie trojana na komputerze użytkownika i zmieniają lokalne ustawienia DNS, aby przekierować użytkownika do złośliwych...

-

290Uruchomienie

290UruchomienieJaka jest różnica między zatruciem DNS a przejęciem DNS?

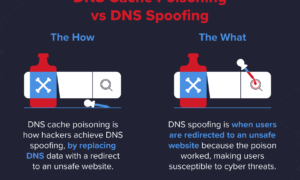

W większości przypadków podszywanie się pod DNS lub zatruwanie pamięci podręcznej polega na zastąpieniu lokalnych wartości pamięci podręcznej DNS fałszywymi, dzięki czemu...

-

234Restart

234RestartCo to jest wykorzystanie systemu DNS?

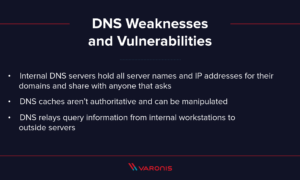

DNS Exploit to luka w systemie nazw domen (DNS), przez którą atakujący infiltruje sieć. Jak nazywasz wykorzystywanie systemu DNS? Atak DNS to...

-

251Synonim

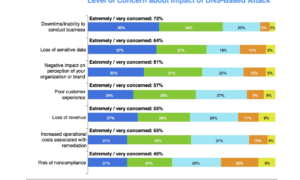

251SynonimJak hakerzy atakują DNS?

Istnieją różne metody przechwytywania DNS, takie jak zatruwanie pamięci podręcznej DNS nieprawidłowym adresem IP, przenikanie złośliwego oprogramowania do routera, które zmienia ustawienia...

-

260Hasła

260HasłaJakie są zagrożenia dla serwera DNS?

Na przykład techniki tunelowania DNS umożliwiają cyberprzestępcom naruszenie łączności sieciowej i uzyskanie zdalnego dostępu do docelowego serwera. Inne formy ataków DNS mogą...